2005年4月

2005年4月30日(土曜日)

ロマンシング サガ -ミンストレルソング- 購入

「ロマンシング サガ -ミンストレルソング- (www.amazon.co.jp)」を購入。

数日前、ある方に「新しいサガ買わないんですか?」と聞かれたので、せっかくだから購入……と思ったら、なんと売り切れで残念な思いをしていたのでした。月末に再入荷するらしいという情報を入手したので本日赴いたところ、情報通りに入荷していて無事購入。

パッケージを持ってレジに並んだのですが、よくよく見ると私の前の人も私と同じものを手にしていました。さらに見ると、その前でまさに精算している人も同じものを。さらに振り向くと、後ろの人も……。奇しくもロマサガで四連携していたようです。

私の精算が終わってからレジ前の列を観察してみると、さらにもう一人ロマサガ購入者を発見。ひょっとしてすごく売れているのでしょうか? いや、そもそも売り切れているという時点で売れているのだと思いますが。少なくともスーパーファミコン版の初代は非常にマニアックなゲームで、あまり一般受けしていない (しかし一部のユーザからは未だに熱烈に支持されている) と認識していましたが。

- 「ロマンシング サガ -ミンストレルソング- 購入」へのコメント (3件)

2000円券消費オフ

昼間から飲むオフ。今月いっぱい有効な2000円券があるので、という話でしたが、その券というのは前回のオフで私が引いたものだったようで。

えむけいさんにフィンガープリント値を渡したり、ニフティのセキュリティ系の話で盛り上がったり。

関連する話題: もののけ

ミンストレルソングプレイ

ロマサガ (www.amazon.co.jp)プレイ開始。主人公はキャプテンホークを選択。

初代ではここで名前を「キャプテンホーク」と入力して「キャプテンキャプテンホーク」と呼ばれてしまうプレイヤーが続出しましたが、今作ではデフォルトで「ホーク」と入っているので間違えないですね。

……ヤバイ、かっこいいですよ。誰がって、ゲラ=ハですよゲラ=ハ。ゲラ=ハに対するイメージが非常に大きく変わりました。今作はサブキャラも結構強くなっているみたいですし、ゲラ=ハを最後まで使ってみようかな。

※でも「海賊」とは別れました。:-)

2005年4月29日(金曜日)

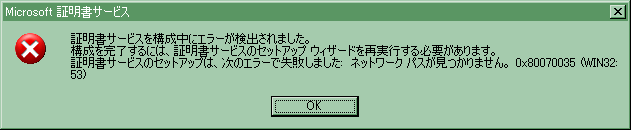

証明書サービスのインストールには Workstationサービスが必要

大事をとってオレオレ証明書の秘密鍵も作り直そうと思ったのですが、何も考えずに証明書サービスをアンインストールして再びインストールしようとすると、

どうも Windows の証明書サービスは、ファイル共有が有効でないとインストールできないようです。たぶん、証明書失効リストを SMB で配布しようとしたりする関係だと思いますが、まあ要は Workstation サービスが動いている必要があるということです。これはインストール時に有効であれば良く、インストール終了後に Workstation を無効にしても「証明機関」は利用できます。

※なお、IIS に勝手に 追加される CertSrv を削除すると「証明機関」が使えなくなってしまいます。その場合は再インストールすると復活します。

まあどうせテキトーなオレオレなのでテキトーに作り直して完了。

しかし、サーバ証明書だったら OpenSSL あたりで作った方が良いと思います。Windows の証明機関はどうもドメイン内部で使うことを前提にしている節があって、Web サーバの証明書を発行するには向かないように思います。

関連する話題: Windows / Windows Server 2003 / SSL/TLS

PGP 公開鍵を作り直し

更新: 2005年4月29日

パスワードが読まれてしまった可能性があるので、共通する文字列を含んでいた PGP 秘密鍵のパスフレーズも安全でないと判断しました。

パスフレーズだけ変えるというのは無理のようなので、いったん秘密鍵を捨てて作り直すことに。当然ですが公開鍵も捨てて作り直しになっています。このサーバのどこかに置いてあった公開鍵をうっかり拾ってしまった方がいらっしゃるかもしれませんが、その鍵はもう使えませんので (というか使われても私が復号できませんので)、捨てて新しいのを拾っていただければと。

※しかし、どのみち信頼できる経路で拾うことはできないと思いますが。

※追記: 落ち着いてやり直したらあっさりパスフレーズだけ変更できました。gpg --edit-key [メールアドレス] とやってから passwd とすれば OK。慌てていたので何かを激しく間違っていたのかもしれません。

2005年4月28日(木曜日)

CSRF の議論

更新: 2005年10月30日

えむけいさん (emk.name)にご指摘いただきましたが (ありがとうございます)、高木さんのところに「クロスサイトリクエストフォージェリ(CSRF)の正しい対策方法 (takagi-hiromitsu.jp)」という話が出ています。議論が深まるのは良いことですね。

用語「CSRF」の解説の誤解を招きそうな点を修正しておきました。

※2005-10-30追記: しかし「GET でなくて POST 推奨」という話はホントにどこから出てきたのか謎すぎます。IPA の 2005 年 Q1 の報告に書いてあったのですが、その IPA に届け出られた CSRF は GET ではなく POST で動作するものなので……。

ニフティのパスワードは読み出し可能

更新: 2005年5月6日

ニフティを退会することにして、かわりに無料の @nifty ID というのに登録したのですが、今日になってその登録の通知が来ていました。これを開けてびっくり、なんとパスワードが書いてあります。私が ID を登録した時の初期パスワードはニフティ側で機械的につけられたものだったのですが、もちろんそんなパスワードは覚えられませんから、私はパスワードを変更したのです。実は登録直後は変更の方法も分からなくて、一日経ってから変更できることに気づいたという……。

驚いたことに、今日来た通知には私が変更した後のパスワードが記載されていたのですね。これはつまり、ニフティのサーバにはパスワードが生のままか、少なくとも復号可能な状態で保存されているということです。そしてシステム管理者はそれを印字できると。

これは非常に困ったことになりました。何故かというと、私が入れたパスワードは他のところでも共用していたりするものだからです。これは非常に迂闊でした。まさかパスワードが読み出せるシステムだとは思っていなかったので……。

とりあえず、私に送られてきた郵便物がどうやって作られて誰がそのパスワードを読み得たのかを問い合わせる必要がありますが、他の皆様 (誰?) には、ニフティに登録したパスワードは読み出し可能であり、それは郵便物に印刷され得るという事実をお知らせしておきます。もちろん、他で使っているパスワードをニフティで使うことは決してしてはなりません。

※追記: ひょっとすると読めるのは無料の「@nifty ID 登録ユーザー」のパスワードだけで、通常の有料会員のパスワードはちゃんと保護されているのかもしれません。そのあたりはちょっと分かりかねますが……。

まあ、とりあえず片っ端からパスワード変更ですな。

※2005-05-06 追記: @nifty:@nifty ID登録:パスワードの再発行 (www.nifty.com)を見ると、「弊社窓口にてご依頼を確認次第、 パスワード変更を行ない、ご登録住所宛に郵送にてお知らせいたします」とありますね。ユーザが入力したパスワードを印字して送っても問題ないという立場なら、現在のパスワードをそのまま送ってしまっても良いはずですが……。

2005年4月27日(水曜日)

平易な表現重要

「Alertbox: 識字能力の低いユーザ (www.usability.gr.jp)」というお話が出ています。特に、表現を平易にすると識字率が低くないユーザの達成率も上昇したという話が興味深いです。平易な表現を使えという話はWCAG1.0 14.1 (www.w3.org) や JIS X 8341-3:2004 の 5.9 b) c) d) あたりで述べられ済みですが、実際にデータを見ると、思ったよりもずっと影響が大きいようです。もっとも、これはアメリカでの調査なので、そのまま日本のユーザに適用できるかどうかは分かりませんが……。

特に技術的な話は難解な専門用語が多かったりしがちですので、注意しなくては。そもそも「

To: にメールアドレスが入っていないメール

メールの To: フィールドが以下のようになっているメールを受信しました。

To: (@nifty ID=?ISO-2022-JP?B?GyRCRVBPPyVmITwlNiE8JE4zJyQ1JF4kWBsoQg==?=)

デコードすると「To: (@nifty ID登録ユーザーの皆さまへ)」となるのですが、コメントのみでメールアドレスが含まれていません。RFC2822 では

to = "To:" address-list CRLF

address-list = (address *("," address)) / obs-addr-list

obs-addr-list = 1*([address] [CFWS] "," [CFWS]) [address]

address = mailbox / group

ですから、To: フィールドにはメールアドレスが 1つ以上含まれている必要があるはずです。

こういう不正なメールは SMTP レベルで蹴れると良いのですが、ちょっとがんばって XMail のフィルタを作ろうかな。

2005年4月26日(火曜日)

セッション固定攻撃の謎

セッション固定攻撃なるものはそれなりにマイナーなセッションハイジャック手法だと思いますが、疑問が二つありました。

- そもそも、外部から与えられた値をセッション ID として使用してしまうような動作自体が信じがたい。何故こんな動作をしてしまうのか?

- どういうわけか、私が見たセッション固定攻撃可能なアプリケーションはすべて PHP で実装されていた。PHP にはセッション固定を許しやすい要素があるのだろうか?

そもそも私は PHP についてほとんど知らないので、PHP 特有の事情があるのだろうなと想像してはいたものの、それがどんなものなのかよく分かっていなかったのです。

それがようやく何となく理解できました。アシアル株式会社 ニュース (www.asial.co.jp)で公開されている PHPカンファレンス2004 のプレゼンテーション資料を見たのですが、

外部から来たクエリ変数でもPHPのセッション変数として使用されてしまう!

(~中略~)

ログインした時点などの重要なタイミングで session_regenerate_id()関数を呼び出し、セッションIDを変更することが肝要。

ということで、外部から与えられたパラメータをセッション ID として使ってしまうのは PHP のデフォルトの動作のようですね。正直驚きですが、session_regenerate_id() というものを使えば回避できる模様。

関連する話題: セキュリティ

2005年4月25日(月曜日)

未承諾広告

XMail は良い感じですね。特にフィルタを結構簡単に自作できそうなのがナイスな感じです。Perl で書かれたものは既にたくさんあるようですが、せっかくだから C# で書いてみようかなと。

しかし、「未承諾広告※」をフィルタしようと思ったら =?iso-2022-jp?B?GyRCIihMJD41Qno5LTlwGyhC?= なんてのをデコードしないといけないのですね。なんで「未承諾広告」などという日本語の文字列にしたのかと小一時間 (以下略)。

XMail 動かしてみました

テストを適当に切り上げて、さっさと本番稼働開始。

動作確認後、IIS の SMTP サービスはとっととアンインストールしたのですが、気がついたら Web サイトが停止していました。しかもそのことにしばらく気づかなかったので、ここも 1時間くらい見られなくなっていたのではないかと思います。すんません。

nProtect : Netizen に脆弱性

JVN で「JVN#AF02FB4B nProtect : Netizen に複数の脆弱性 (jvn.jp)」という文書が公開されています。IPA 側にも「JVN#AF02FB4B:nProtect : Netizen に複数の脆弱性 (www.ipa.go.jp)」というのがでていますね。

個人的には「やっぱり」という感想でしかないのが何とも。当初から嫌な予感はしていたのですよね。

ちなみにUFJカード (www.ufjcard.com)のサイトには nProtect の脆弱性に関する記述は特にないようですが、危険性を告知したりしなくて良いのですかね。

関連する話題: セキュリティ / IPA / JPCERT/CC / 情報セキュリティ早期警戒パートナーシップ

XMail のテスト続き

とりあえずローカルで SMTP コマンド手打ちでテスト継続中。

どうも POP3 での受信がうまくいかないと思ったのですが、パスワードを変更して記号を含まないものにしたらあっさり成功。パスワードに使える文字種に制限がある?

2005年4月24日(日曜日)

XMail のテスト

こじまさんに教えていただいたXMail (www.xmailserver.org) はなかなか良さそうでしたので、ひとまず手元の XP SP2 なクライアントマシンに入れてテストしてみました。ドキュメントの NT/Win2K (www.xmailserver.org) のところの指示に従ってごにょごにょとやり、既存の SMTP を止めてから XMail サービスを開始したところ、ポート 25 で動作を確認できました。

手で SMTP のコマンドを打ったりしてみたのですが、結構厳密にできているようですね。とりあえず気づいたところでは、

- パラメータなしの EHLO コマンドを送ると蹴られる。たいていのメールサーバは単に "EHLO" でも受け付けてくれるのですが、XMail はちゃんとドメインを名乗らないと駄目みたい。

- MAIL FROM で指定するメールアドレスを <> で括らないと蹴られる。たいていのメールサーバは <> を省略しても受け付けてくれるのですが、XMail はちゃんと <> で括らないと駄目みたい。

- エラーコマンドを送ると即座に切断される。:-)

といった感じです。まあ、普通は SMTP のコマンドを手打ちしたりはしませんから問題ないでしょうし、出来の悪い spammer のツールを蹴ることができる可能性もあるので歓迎すべきでしょう。

というわけで動作は確認できたのですが、実際にメールを受けるテストをするのは面倒そうですね。いきなり本番サーバでテストしても、mianzuki.com のメールアドレスには今のところ spam しか来ていませんから問題ないといえば無いのですが、うっかりすると第三者中継されたりする可能性があるのが嫌です。かといってローカルでテストしようとすると、MX レコードをどうするのかという問題が……。ちょっと面倒ですが、いったん DNS サーバに .test なゾーンを作ってテストしますか。

※.test という TLD は RFC2606 で予約されています。

2005年4月23日(土曜日)

ウイルスバスターが死亡

テレビニュースでも報じられていましたが、まあなんともひどい話ではあります。

- 共同・朝日などシステム障害 ウイルス対策ソフト原因 (www.asahi.com)

- ウイルスバスター、パターンファイル更新でCPU使用率100%になるトラブル (internet.watch.impress.co.jp)

復活させるためには Safeモードで起動したりする必要があるようですね。どうも再現率100% のようなのですが、Windows XP SP2 なんてマイナーな環境でもないわけですから、リリース前に普通にテストすれば気づきそうなものですが……。

※「ウィルスバスター」ではなく「ウイルスバスター」が正解みたい。

関連する話題: セキュリティ

CSRF 知名度上昇中

更新: 2005年11月1日

「大量の「はまちちゃん」を生み出したCSRFの脆弱性とは? (www.itmedia.co.jp)」という記事が出ています。やはり、CSRF というものを今回初めて知ったという方が多かったということでしょうか。

IPAとJPCERT/CCが4月19日に行った、2005年第1四半期の脆弱性届出状況に関する説明会でも言及されていた。

言及されていましたけれど、説明がしょぼくてなんだかよく分からなかった人が多かったのではないでしょうか。基本的に IPA の報告は統計データを報告するのが趣旨で、脆弱性の技術情報詳細が発表されないのは当然ではあるのですが……別途、もっと技術詳細が公開された方が良いだろうと思うのですよね。

そんなこんなで、もう発見者が (具体的なサイト名などは伏せて) 脆弱性の技術的な詳細を積極的に公表するべきではないのか、と思いはじめています。しかし取扱い終了となったものは問題ないとしても、取扱いが終了していないものについては公表できないのが問題です。

※2005年Q1 に IPA に届け出られたという CSRF の問題も、まだ取扱いが終了していません。CSRF はその場で簡単に修正できるような問題ではなく、設計段階から再考しなくてはいけないような問題ですので、対応には時間がかかることが予想されます。取扱いが終わらないと内容について言及することができなかったりしますので、なんとも苦しいところです。

※2005-11-01 追記: 修正されました。CSRF 直った参照。

2005年4月22日(金曜日)

WebUDに任意コマンド実行のセキュリティホール

アクセシビリティを高めるつもりがセキュリティホール、というお話。Active X ものには常にこういうリスクがあるので注意しないといけませんね。

- JVN#A7DA6818 WebUD における任意のプログラムが実行される脆弱性 (jvn.jp)

- asahi.comなどで使われているWebアクセシビリティ支援ブラウザに脆弱性 (internet.watch.impress.co.jp)

- ウェブ・アクセシビリティ支援ツール「WebUD」の不具合への対応について (segroup.fujitsu.com)

- 文字拡大・音声ツール「WebUD(ウェブ・ユーディー)」の不具合に関するお知らせ (www.asahi.com)

前二者が「脆弱性」、後二者が「不具合」と称しているのが興味深いですね。まあ asahi.com は富士通から受けた報告をそのまま載せているのでしょうから、富士通が「不具合」と称しているという話でしょう。これ、Microsoft 的な表現だと「緊急」レベルの脆弱性だと思いますので、もう少し緊急性が、少なくともセキュリティ問題であることが分かるような表現の方が良いのではないかと思いますが。

関連する話題: セキュリティ / IPA / JPCERT/CC / JVN / 情報セキュリティ早期警戒パートナーシップ

2005年4月21日(木曜日)

mixi がアザラシに見える脆弱性

りゅうさん (rryu.sakura.ne.jp)や近藤さん (www.alib.jp)と「IE の中止ボタンがしいたけに見えて困る (w3j.org)」のは脆弱性かどうかについて議論していたのですが (ぉぃぉぃ)、そのときりゅうさんに、ミクシィのロゴがアザラシに見えて困るという脆弱性が存在することを教えていただきました。

mixi がみられる方は http://mixi.jp/view_community.pl?id=51463 で確認できますが、これも一度見てしまったらもう二度と元の自分に戻れないですよ。ほら、もう "mixi" という文字列さえ……。

関連する話題: 与太話

移転しましたが

改めて書いておきますが、http://altba.com/bakera/ 以下のリソースは http://bakera.jp/ 以下に移転しています。お手数ですが、http://altba.com/bakera/ 以下へのリンク、ブックマーク、アンテナ等の設定がありましたら変更していただきたいと思います。

移転を行ったのは昨日で、既に 24時間以上経ちましたが、依然として古い URL へのアクセスが減らない感じです。いや、古い URL にアクセスしてもリダイレクトされますし、別にかまわないのですが、気になるのはアンテナ系の挙動です。多くのアンテナが何事もなかったかのように古い URL をチェックし続けているようなのです。ちゃんと 301 を返しているのですが、対応していないのでしょうか。古い URL を延々チェックされ続けるのも悲しいですし、正直言って無駄なトラフィックが発生しているだけですから、できれば何とかしていただきたいと思います。

というわけで、試しに HEAD リクエストの時だけあえて 200応答するように細工してみました。Date: は現在の時刻になっているので、HEAD でチェックするアンテナで古い URL をチェックすると、常に上の方にあるような感じになるはずです。気づかれましたら設定変更していただければと。

関連する話題: bakera.jp

ニフティを退会

というわけで、いろいろありましたが本日退会申請を行いました。

- 退会申請はスクリプト必須

- 面倒なアンケートに答えさせられる

- 退会日を指定できる

ということがわかりました。

退会日を指定できるので、たとえば来月末退会予定でも今から登録しておくことができます。私は 4月30日退会予定ということで。

※私が退会したときにもっとも問題となるのは、ニフティのサーバで動かしていた CGI が動かなくなること……ではなくて、脆弱性の修正が確認できなくなるということですね。ニフティが「直しました」と言っても直っていないことは良くあるので (といっても二回しかありませんが二回あれば十分だと思う)、確認は必須なのですが、まあ「もう会員じゃないし、気にしない」と開き直る方向で。

関連する話題: ニフティ

プライベートgoo 最新版

プライベートgooで他人のサーバにつなぐという話を非公開にしていましたが、関連する脆弱性関連情報の取り扱いが終了となりましたので復活させました。

実は当初は単に「任意のサーバの任意のポートに接続できる」という話だと思っていて、他人のサーバに DoS 攻撃を行う踏み台程度の役にしか立たないと思っていました。しかしよく考えてみると、攻撃者が自分のサーバにインデクスを用意してそこに接続させれば、プライベートgoo の稼働しているサイト上に任意の内容を表示させることができてしまう可能性があります。これはまずいと思ったので脆弱性として届け出ていたのですが、無事に修正されたようです。

古いバージョンを使っている場合はアップデートする必要があるかもしれませんので、注意を促す意味も含めて書いておきます。

関連する話題: セキュリティ

2005年4月20日(水曜日)

Windows Server 2003 の IE6

そういえば、Windows Server 2003 (www.amazon.co.jp) に SP1 を当てたら、IE にも XP SP2 の IE に相当する機能が備わっていました。さらに Windows Server 2003 ではデフォルトで「セキュリティ強化の構成」が有効なので、セキュリティ面はけっこうがっちりしたと思います。

※といっても、「セキュリティ強化の構成」って単にインターネットゾーンが「高」、信頼済みサイトゾーンが「中」になっているというだけなのですが。

よく見ると IE のバージョンは 6.0.3790.1830 となっています。XP SP2 の IE がフルパッチの状態で 6.0.2900.2180.xpsp_sp2_gdr.050301-1519 という表示なのですが、それよりも新しいような。

目立った違いはないようなのですが、ひっそりと何かが新しくなっていたりするのでしょうか。

関連する話題: Microsoft / Windows / Internet Explorer / Windows Server 2003

mixi で CSRF

やじうま Watch (internet.watch.impress.co.jp)より。

あるユーザーが、リンクをクリックしただけで日記に「ぼくはまちちゃん!」が投稿されるイタズラを仕掛けていたのだった。1人のユーザーが引っかかると、その「はまちちゃん」日記を開いた別のユーザーがリンクをクリックするから、ウイルスのように増殖していく。はてなダイアリー「おれはおまえのパパじゃない」によれば、19日12時から17時までの間に、400人以上のユーザーの日記に「はまちちゃん」が現れたようだ。mixi運営側では対策を取っているようで小康状態が続いているが、「はまちちゃん」のバージョンも上がり、20日昼までに3版目となっている。

CSRFですね。mixi の日記を読むときは確実にログイン中のはずですから、がんがん行けます。

しかしこれ、「IPA のドキュメントに CSRF の事が出ていたので PoC を作ってみた」とかいう話だったら嫌だなぁ。

※「MT で CSRF」のときには「この名前はあんまり一般的ではないのかなぁ」という感想だったわけですが、これでだいぶ知名度が上がったのではないかと思います。ある意味よかった?

退会の理由

@nifty を退会しようとすると「個人解約(退会)について (www.nifty.com)」というページに行き着くわけですが、一覧の中に該当する理由がない場合はどうしたら良いのでしょうか。

私の解約理由は単純で、

- TTY の魅力的なコンテンツがなくなった

というものです。ニフティの人は「Web フォーラムがありますよ」と反論するかもしれませんが、Web フォーラムを実際に一ヶ月ほど使ってみて

- もとより Web フォーラムにはセキュリティ面の不安があった

- 実際に使ってみたら不安は次々的中

- しかも、セキュリティホールが修正されてもニフティからは公式なアナウンス一切無し

という状況なので、ちょっと使う気になりません。

特にアナウンスがない点が問題です。たとえば、「会員限定」の会議室に書いた発言が、非会員にも自由に読み取ることができるようになっていたという脆弱性があったとします。その場合ユーザは、「会員限定のつもりの発言でも、非会員にも読まれている可能性がある」という前提でいろいろと対応を考える必要があるかもしれません。読まれてまずい発言がなかったか振り返ってみて、まずい発言があった場合は関係者に説明しなければならない事もあるでしょう。

ニフティが「別に読まれても問題ないだろう」と考えるのはかまいませんが、ユーザとしてはそんな判断を勝手にされても困るわけで、そのような脆弱性があったということを知らせてほしいわけです。しかし、ニフティがそれを公表することはないでしょう。仮に私の知らないところでそのような脆弱性が発見されても、私はそのようなことを知り得ない可能性が高いです。

そのように考えると、私の退会理由としてもっともふさわしいのは

- セキュリティホールが修正されてもアナウンスされないから

というものなのかもしれません。

関連する話題: ニフティ

bakera.jp に移行しました

更新: 2005年4月20日

というわけで移行しました。

不具合がありましたらお知らせいただきたいと思います。

と思ったら、いきなり「外部からのアクセスだと ASP.NET が一切動作しない」という現象が発生して死にました。IIS を再起動したら直りましたが、これはいったい……。しょっぱなから先行き不安です。

※追記: しかも RSS の表示でバグっていました。gasoさんご指摘ありがとうございます。

2005年4月19日(火曜日)

bakera.jp に移行します

SP1 も当たったので、そろそろ bakera.jp に移行しようと思います。

明日中くらいに http://altba.com/bakera/ 以下が全て http://bakera.jp/ 以下にリダイレクトされるようにする予定ですので、よろしくお願いします。

SP1 適用

Windows Server 2003 SP1 が出ていたので、早速インストールしました。

とりあえず問題は出ていないようです。DEP も有効にしていますが (というかデフォルトで有効ですが)、特に不具合などはでていません。

「セキュリティの構成ウィザード」を使ってみましたが、これは便利かも。「不要なサービスは無効にしようね」と言われても、どのサービスを無効にして良いものやらさっぱりで結局のところ手探り状態、ということが多かったと思いますが (私だけ?)、このウィザードはかなり分かりやすいと思いました。

※SP1 を当てると「セキュリティの構成ウィザード」がインストールできるようになりますが、自動的にインストールされるわけではありませんので注意。「プログラムの追加と削除」から「Windows コンポーネントの追加」を行い、改めてインストールする必要があります。

関連する話題: Windows / Windows Server 2003

java -version で死ぬ

(internet.watch.impress.co.jp)

Appleによると、この問題が発生するかどうかをチェックできる。まず、「Application」フォルダの「Utility」フォルダにアクセスし、「Terminal」を起動。「java -version」と入力すると、問題がある場合は「Segmentation fault」と表示される。

-version で死ぬって一体……。リリースするまで気がつかなかったのでしょうか。

脆弱性届出状況2005年Q1

更新: 2005年11月1日

2005年 Q1 の脆弱性届出状況が公表されました。

- ソフトウエア等の脆弱性関連情報に関する届出状況[2005年第1四半期(1月~3月)] (www.ipa.go.jp)

- SSIインジェクションやCSRFなどの新たな問題も~IPAの脆弱性届出状況 (internet.watch.impress.co.jp)」

- IPA、2005年第1四半期の脆弱性関連情報の取扱状況を発表 (www.itmedia.co.jp)」

今四半期中に、製品開発者により脆弱性ではないと判断されたもの、不受理としたものはありませんでした。

以上、ソフトウエア等の脆弱性関連情報に関する届出状況 [2005年第1四半期(1月~3月)] より

「不受理とした」ものはあるような気がしますが、その後に「やっぱり脆弱性として取り扱うことにしました」といって受理された場合には不受理にはカウントされないということなのでしょうね。まあそりゃそうか。

ウェブアプリケーションの方では、「新しい」脆弱性として CSRF について言及されています。

「クロスサイト・リクエスト・フォージェリ」は、ウェブサイトにアクセスすると自動的にログインするような機能を悪用して、そのウェブサイトの正規の利用者に対し、ユーザ登録内容の変更や意図しない商品購入などをさせるものです。「クロスサイト・リクエスト・フォージェリ」の対策としては、悪用しにくいユーザ登録フォームや商品購入フォームを設計する9ことなどが挙げられます。

(~中略~)

9 この攻撃ではHTTP のGETメソッドが使われることが多いため、フォームの処理にPOSTメソッドのみを使用することで、悪用されにくくなります。

いや、その注釈はちょっと……。POST メソッドで踏ませるのも難しいことではないと思いますし。Internet Watch の方では

CSRF対策には、リファラーのチェックを行なうなどのWebサイト作成者や管理者による処置が必要だ。

以上、SSIインジェクションやCSRFなどの新たな問題も~IPAの脆弱性届出状況 より

となっていて、こちらはまあ問題ないと思いますが。

※CSRF に関して、個人的には「パスワードを変更するようなフォームでは、必ず同時に旧パスワードを入力させるべし」というのを強く訴えたいところですね。そうでないパスワード変更フォームが CSRF で攻撃されると何が起きるのかはすぐ分かると思いますが、同時に旧パスワードを入力する必要があれば大丈夫です。

※2005-11-01 追記: 私が届け出ていた問題は修正されました。CSRF 直った参照。

面白いことに、脆弱性の類型にこんなものがあります。

HTTPSの不適切な 利用

HTTPSによる暗号化をしているが、ユーザへの説明に間違いがある、または、ウェブサイトの設計上、ユーザから証明書が確認できない

以上、ソフトウエア等の脆弱性関連情報に関する届出状況 [2005年第1四半期(1月~3月)] より

いや、私もこれは脆弱性なのかどうか微妙だと思ったのですが、試しに届け出てみたらあっさり受理されたという。

関連する話題: セキュリティ / IPA / JPCERT/CC / CSRF / 情報セキュリティ早期警戒パートナーシップ

2005年4月18日(月曜日)

Macromedia が吸収合併

米Adobe Systems、米Macromediaを約34億ドルで買収 (internet.watch.impress.co.jp)……って、この買収はインパクトが大きいですね。

Flash Player と Adobe Reader の融合という方向に動くのではないかと思いますが、そうなると Flash を使っているサイト全てに修正作業が発生する可能性がありますし。

2005年4月17日(日曜日)

ファン交換

Be Silent M7000 のファンから変な音がしていて、いじったら直った気がしたのですが一日経ったら復活したというお話の続き。

イーレッツ (www.e-lets.co.jp)のサポートに「ファン交換したいんだけどハウマッチ」みたいなメールを送ったところ、ファンを無料でいただくことができました (ありがとうございます)。

※いや、実は「上級者向け製品なので無保証、自己責任で GO」という世界かと思っていたのですが、ちゃんとサポートしていただけるようで。購入間もないので初期不良扱いにしていただけたのかもしれません。

というわけで昨日ファンを交換しました。交換作業中、ネジを基盤の上に落としてひやりとしましたが、問題なかったようです。通電していたらまずかったかもしれません。

その後一日様子を見ましたが、特に問題ない様子です。

関連する話題: bakera.jp / Be Silent M7000

一覧見えてますけど……

更新: 2005年4月19日

ZnZさん (znz.s1.xrea.com)の情報によると、ニフティの Web フォーラムの RSS は http://bbs.com.nifty.com/mes/FPROG_B001/index.rdf なんて URL で公開されているようです。知りませんでした。

それは良いのですが、その URL の末尾の index.rdf を削ると該当会議室そのものが見えるのだろうと期待して http://bbs.com.nifty.com/mes/FPROG_B001/ にアクセスしたら、期待に反して Not Found といわれてしまいました。あれ、と思ってさらに上の http://bbs.com.nifty.com/mes/ にアクセスしてみると、「/ のディレクトリの一覧」という謎のページが。

いちおう JSP のコードが読めたりするようではあります。幸か不幸か、個人情報が公開されているようなことはないようですので、意図して公開しているのかどうか判断がつきかねますが。

※ディレクトリ一覧が見えているというだけでは、届け出ても「意図的に公開している可能性もあるので脆弱性とは判断できません」などと言われることがあります。個人情報が公開されているようなことがあれば意図的に公開されているのではないと判断できますので、確実に脆弱性として処理されます。ということで、発見者は個人情報等のデータが公開されていないか積極的に探さなければなりません。:-)

※2005-04-19 追記: Not Found になったようです。ステータスが HTTP/1.1 404 /mes/ となっているのが謎ですが。しかし一覧が見えなくなっただけで、http://bbs.com.nifty.com/mes/memory.jsp などにはアクセスできるようですね。

2005年4月16日(土曜日)

FF11 が DDoS で死亡

FINAL FANTASY XI onlineがDDoSでダウン (slashdot.jp)だそうで。

IPアドレスの偽装により攻撃元が特定できず、弊社単独での解決が困難であるため、上位インターネット接続事業者と協同して調査を進めるとともに、日本、米国および欧州の各拠点において警察当局に被害を受けている旨を通報しております。

送信元を偽装した UDP のパケットは厄介ですよね。対処できるのでしょうか。

関連する話題: セキュリティ

海外からお越しの……

韓国や中国から日本語のアダルトサイトを宣伝しようとしてくる皆様、はっきり言ってひたすら鬱陶しいのですが、消えてもらえませんか。

おそらく踏み台なのでしょうが。海外からのアクセスを識別して蹴ろうかな。

関連する話題: 掲示板spam

2005年4月15日(金曜日)

ひかり電話開通

更新: 2005年4月15日

帰ってくるとメモが残されていました。今日はひかり電話の局側工事がある予定になっていたので、その件でしょう。メモには……

電コード抜く

ルターさしかえ

……いや、意味分からないんですけど。まず「電コード」は略し方が微妙すぎで、「電話のコード」なのか「電源コード」なのか分かりません。「ルター」は宗教改革ではなくルータのことだと思うのですが、「さしかえ」とはいったい何でしょう。ルータを交換するなんて話は聞いていないのですが。

何をすれば良いのかをこのメモから読み取るのは不可能と判断し、ひとまず電話の受話器を取ってみると、「ツー」という音ではなく、「ツー、ツー」という話し中の音がします。電話線の方は廃止されて使えなくなったのでしょう。

ということは、局側の工事はちゃんとできているはずです。そこで、野生の勘で「電話から出ているモジュラーケーブルをルータに繋ぐ」「ルータの AC アダプターを引っこ抜いて強制再起動する」という作業をしてみたところ、受話器からは「ツー」という音がするようになりました。携帯電話にダイヤルしてみると、パルス発信して……だいぶ時間が経ってから着信しました。ひとまず問題ないようです。

って、IP 電話なのにパルス発信はないだろうと思い、電話のマニュアルを見てトーン発信に変更しましたが、問題なくダイヤルできました。パルスの電話機にもトーンの電話機にも対応できるということですね。トーンのためだけに 390円出してプッシュホン回線にする気は全くありませんでしたが、只でトーンが使えるなら遠慮なく使わせていただこうではありませんか。

ちなみに、117 などの「ひかり電話からかけられない」番号にダイヤルすると、「おかけになった番号は、お客様の電話からおつなぎすることはできません」と言われるようです。ちゃんとメッセージがあるんですね。

※追記: プッシュホン回線の料金を何故か 800円と思っていたのですが、390円に訂正。sagamiさんご指摘ありがとうございます。さらに、現在ではその費用も廃止されていて、初期費用 2000円だけが発生するようです。

QRコード

更新: 2005年4月15日

「JVN#9ADCBB12 携帯電話端末における特定 QR コードを使用したサイト接続時の問題 (jvn.jp)」というものが公開されていますね。「バーコード (2次元コード) リーダーご利用にあたっての注意点 (www.au.kddi.com)」を見ると URL が 2行出るようですが、それって本来の動作なのでしょうか。QR コードが読める携帯端末なんて使ったことがないもので……。

根拠は全くありませんが、QR コードの URL を表示する画面に XSS があって、URL に "> などを含ませるとこういうことが起きたりするのかな、と想像しました。

※2005-04-15追記: 高木さんの解説が bugtraq-jp に投稿されています : 「au携帯電話のバーコードリーダでジャンプ先URLが偽装される (www.securityfocus.com)」。DoCoMo 用のブックマーク登録機能に中途半端に (?) 対応していたのが原因で、"MEBKM:TITLE:http://www.au.kddi.com/;URL:http://i.nttdocomo.co.jp/;;" などという文字列を喰うと TITLE:http://www.au.kddi.com/ がタイトルとして表示されつつ URL:http://i.nttdocomo.co.jp/ にリンクしたようです。修正版は DoCoMo 用のブックマーク登録機能に対応しなくなった模様。QRコードの仕様とか勉強しないとなぁ……。

謎の異音は……

何故か直った、と思った異音は一日経ったら復活していました。長時間回しているとファンがぐらついてくるということなのでしょうか。風の音でもモーター音でもなく振動音なのですが、常に音が出ているわけでもないというのも謎です。

ファン交換してみる?

関連する話題: bakera.jp / Be Silent M7000

超立体ゲット

昨日、駅の薬局の前を通りかかったところ、ふとマスクコーナーに箱のようなシルエットを発見。ただちに駆け寄って確認すると、それは紛れもなくユニ・チャーム超立体マスク花粉用でした。残念ながら「やや大きめサイズ」は見あたらなかったものの、普通サイズが 4箱ほど。

一瞬 4箱全て買い占めようかと思いましたが、今シーズンさえ越せれば良いので 2箱購入。

……今日覗いてみたら、超立体はもうなくなっていました。

2005年4月14日(木曜日)

謎の異音を退治する

bakera.jp をホストしている Be Silent M7000 は名前の通り静音がウリのマシンなのですが、最近妙にうるさく感じていました。定期的に「かりかりかり……」と「ちりちりちり……」を足して二で割ったような音が発生していたのです。最初はハードディスクの音なのかと思っていたのですが、アクセスランプがついていないときでも音がしています。

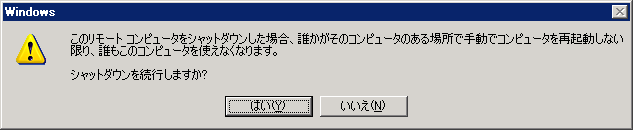

気になるので開けて調べてみることにしました。電源オンのまま開けるのはまずいので、まずはシャットダウンします。このマシン、普段はキーボードもモニタも繋げていないので、リモートデスクトップ経由で操作します。ちょうどノート PC 上でリモートデスクトップが開いていたので、そこからシャットダウン。リモートからシャットダウンしようとしているので警告されます。

脳は shutdown -r のつもりでいるのに、何故か手は力強く shutdown -h とタイプしていたという経験は誰しもあると思いますが (ないか)、Windows Server 2003 では再起動とシャットダウンを間違えそうになっても一応あんしんというわけです。もちろん、今回はすぐそこにあるマシンをシャットダウンしようとしているのですから、迷わず「はい」を押します。リモートデスクトップがサーバ側から切断されて終了。

しかしながら、しばらく待ってもマシンの電源が落ちる気配がありません。もう一度リモートデスクトップでアクセスしてみると、何事もなかったように繋がりました。シャットダウンできていなかったのか……と思いつつ、もう一度操作。今度はすぐに電源が落ちました。

ケースを開けるのは簡単です。本体を裏返すとネジが 4つあるので外し、あとはケースを前面側にスライドすれば OK。しかし見たところ、異物が転がっているとか、何かが外れかけている様子はありませんでした。

そこで、ケースを外した状態のまま電源を入れて起動。耳を近づけてみると、どうも CPU ファンから音が出ているようです。またシャットダウンして、CPU ファンを外して手で回したりしてみましたが、引っかかるでもなく音が出るでもなく、異常なし。このままの状態でまた電源を入れてみると、やはり音が出ます。試しに、回転中のファンに指を突っ込んで無理矢理回転を止めてみると、音は出なくなりました。ファンの回転で音が出ていることは間違いないようです。

そして指を離してみると、ファンは回転し始め、音は再現…………しません。しばらく耳をそばだてて見守りましたが、異音は出なくなりました。あれ?

ファンを固定し、ケースを元に戻し、電源を入れてみたところ、やはり妙な音は出ません。直ったようです。

よく分かりませんが、ファンがちょっとぐらついていたか何かで、無理矢理力を加えたら直ったということでしょうか。マンガにありがちな、調子の悪い機械を叩いたら直ったというシチュエーションに近いものがありますが、ともあれ解決。

※しかし、電源を入れた状態で CPU ファンをいじったりするようなことは、良い子は真似しちゃ駄目だと思います。

関連する話題: bakera.jp / Be Silent M7000 / Windows Server 2003

間違ってシャットダウン

謎の異音が解消して良かった、と思っていたら、何故か altba.com が死んでいました。

そういえば、先ほどサーバを止めてハードウェアメンテナンスしたとき、最初のシャットダウンでマシンの電源が切れず、二度目にやったらすぐ切れたのです。少なくとも私はそのときはそう思ったのです。いや、おかしいなとは思ったのですが、うまくシャットダウンできないことはたまにありますし、あんまり気にしていなかったのですよね。

思い起こせば、その少し前に掲示板 spam 対策で altba.com のサーバの設定をいじるためにリモートデスクトップを使っていたのでした。しばらくして、私はリモートデスクトップから私のマシンをシャットダウンし、警告メッセージにも自信を持って力強く「はい」を押したのです。しかし、それ、本当に私のマシンのデスクトップだったのでしょうか?

状況を総合すると、どう考えても、そのときにリモートでシャットダウンしたのは私のマシンではなく、altba.com だったとしか思えないのですよね。もうね……。というわけで、altba.com が死んだのは私がシャットダウンしたからである可能性があります、というか極めて高いです、というかもうそれしかないです。100% 私の仕業だと思います。

幸いにして、一定時間 ping に応答がないと勝手に再起動されるという話になっていたので復活してくれましたが、結構長い間止まっていたように思います。ホントごめんなさい。

関連する話題: altba.com

bakera.jp 今後の予定

よく考えると SP1 を当てて動作確認してから移行した方が良いので、19日以降に移行することにしました。

なお、サーバはしばらく停止するかもしれません。

関連する話題: bakera.jp

アクセス拒否

執拗な掲示板 spam 書き込みがあったため、IP アドレス 12.37.135.106 からのアクセスを拒否させていただきました。12.37.135.106 からは /bakera/ 以下にアクセスできなくなっていますのでご了承ください (といってもこの文章も読めないでしょうが)。

関連する話題: 出来事

2005年4月12日(火曜日)

bakera.jp にしよう

ドメインについていろいろご意見をいただきましたが (ありがとうございます)、どうも Web サイトは bakera.jp の方が良いというご意見が多いようですので、bakera.jp で運用しようと思います。

というわけで、近いうちにこのあたりのコンテンツをごっそり移行しようと思います。並存期間を置くとコメントの扱いが面倒くさいので、突如としてリダイレクトされるようになる予定です。14日にルータを再起動しなければならない用事がありますので、その後 (たぶん、直後) に移行しようかなと思っています。

なお、http://bakera.jp/hatomaru.aspx 以下には既にテスト用のコンテンツが置いてありますが、それらのコンテンツは FTP もしくはリモートデスクトップでアクセスするのが通常であり、HTTP 経由のアクセスは想定しておりませんのでご注意ください。

……というのはもちろん冗談です。好きにアクセスしていただいて構わないのですが、掲示板に何か書いたりコメントを書いたりされた場合、それは移行時に消滅してしまいますのでご注意ください (逆に言うと、消えるのを前提としてテスト投稿していただいても構いません)。

関連する話題: bakera.jp

2005年4月11日(月曜日)

ppBlog の脆弱性公開

「JVN#55F159B6 ppBlog におけるクロスサイトスクリプティングの脆弱性 (jvn.jp)」というものが公開されています。

想定される影響

遠隔の第三者により、悪意あるスクリプトを実行される可能性があります。

なんかこの表現だと PHP のスクリプトを実行されると思われかねない感じがしますが、まあ単なる XSS ですので……。

関連する話題: セキュリティ / クロスサイトスクリプティング脆弱性

2005年4月10日(日曜日)

ドメインで悩み中

bakera.jp と minazuki.com というドメインがあるのですが、どちらをメインで使おうか悩み中。

最初は bakera.jp にしようと思っていたのですが、そのときはまさか minazuki.com が取れるとは思っておらず、その後 minazuki.com が取れることに気づき、脊髄反射で取得したわけです。bakera.jp の方が短いですが、minazuki.com のほうがかっこいいような気もしますし、どうしたものでしょうね。

LAN からアクセスするとルータ設定画面が出る

いちおう bakera.jp と minzauki.com が名前解決できるようになったはずです。ポート 80 にアクセスすると、ポートフォワーディングによって Web サーバに繋がる……はずなのですが、実際にアクセスしてみると、なんとルータの設定画面が出てしまうのでした。グローバル IP アドレスはルータに振ってあるわけですが、WAN 側からのアクセスならフォワードされ、LAN 側からのアクセスなら設定画面になるようですね。

普通の Web サーバであれば IP アドレスや Host: フィールドの値を見て何とかするところですが、ルータにはそんなかっこいい機能はなさそうでしたので、仕方なく hosts に書いて Web サーバのプライベート IP アドレスとして解決できるようにしました。サーバ自身にもその設定をしましたが、DNS コンテンツサーバとしての機能には特に影響ないようですね。

※本当は LAN 側からだと名前解決の結果が違うように DNS を設定できると美しかったのですが、Microsoft の DNS サーバには BIND 9 の VIEW 機能のようなものはなさそうですので断念。

あと、セカンダリのネームサーバのことを全く考えていなかったことに気づきました。プライマリが死んでいるときは、DNS だけでなくサービス全てが死んでいる可能性が高いので、名前解決できてもあまり意味がありません。なのでプライマリが死んだときのことを考える必要はないと思うのですが、平常時に負荷分散をする意味はありますね。

年間3億のサイト

「年間維持費3億円の原子力発電の広報用ウェブページ (slashdot.jp)」という話題が。

コストを抑えた結果として某社団法人のようになっては目も当てられませんし、高品質なサイトを構築しようと思えばある程度コストはかかるものだと思いますが……問題の「原子力情報なび (www.atomnavi.jp)」や「原子力のページ (www.atom.meti.go.jp)」を見ると、alt属性の指定さえロクにできていないようです。グラフィックデザインに力が入っている様子もないですし、なんだかなぁ。

もっとも、フロントエンドは駄目駄目でもバックエンドのシステムに異様にお金がかかっているというケースはあるのですが……このサイトでお金がかかるようなシステムを使っているのですかね。静的コンテンツを吐くタイプの CMS を入れて失敗したとか?

いずれにしても、これで年間 3億というのはオイシイですね。

スクリプトが有効でないとスクリプトを有効にする方法が見られない

「トヨタ自動車:ご利用に際して (www.toyota.co.jp)」というページがあるのですが、こんなことが書かれています。

当ウェブサイトでは、JavaScriptを使用しているページがございます。お使いのブラウザでJavaScript機能を無効にされている場合、正しく機能しない、もしくは正しく表示されないことがあります。ご覧になる際にはブラウザ設定でJavaScriptを有効にしてください。

JavaScriptを有効にするための設定方法については「ご利用上のお願い」ページ内の“JavaScriptを有効に設定する方法”をご覧ください。

・現在お使いのブラウザはJavaScriptの設定が無効になっています。JavaScriptの設定を有効にし、当ウェブサイトをご覧ください。

JavaScriptの設定方法はこちら

以上、トヨタ自動車:ご利用に際して より

「ご利用上のお願い」と「JavaScriptの設定方法はこちら」という部分はアンカーになっているのですが、これ、スクリプトが無効だと機能しないのですよね。スクリプトを有効にする方法を説明したページを見るためには、スクリプトを有効にする必要があるようです。

笑い話としてもたいして面白くない話ですが、どうしてこういうことが起きてしまうのかが謎です。普通は気づきそうなものですが……。

関連する話題: アクセシビリティ

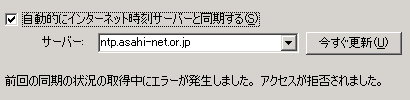

Windows Time サービスには Server サービスが必要

Windows Server 2003 をいじっているわけですが、時刻の同期ができていないことに気づきました。2003 は XP と同様のインターフェイスになっていて、「日付と時刻のプロパティ」の中に「インターネット時刻」というタブがあるのですが、いきなりこう表示されています。

「今すぐ同期」を押しても何も起きません。サーバからの応答がないのではなくて、そもそも UDP/123 のパケットを発射してもいない状態です。

原因には心当たりがありました。私はいらないような気がする「サービス」を容赦なく無効にしており、「とりあえず無効にしてみて、問題が出たら考えてみる」というスタンスで挑んでいたのです。無効にしたもののいずれかが Windows Time サービスに必要だったのでしょう。

というわけで無効にしたサービスをいくつか復活させてみたところ、"Server" サービスを開始すれば同期できることが判明しました。ちなみに Server サービスの説明は次のようなものです。

このコンピュータでネットワークをとおしてのファイル、印刷、および名前付パイプ共有をサポートします。このサービスが停止した場合、これらの機能は利用できなくなります。このサービスが使用不可にされた場合、このサービスに明示的に依存するサービスはすべて起動できなくなります。

うーん。Windows Time は「明示的に依存」はしていないですし、共有とも関係なさそうなのに。意外な関係があるものなんですね。

関連する話題: Microsoft / Windows / Windows Server 2003

2005年4月9日(土曜日)

詳細を公開しないと……

何となく「ACCSがCGIにまたセキュリティホール。しかし情報漏洩なしを断言 (www.13hz.jp)」というお話を見かけましたが、

随分と自信満々ですね。しかし、かつて同じような不祥事を起こしながら、責任のほとんどを個人に転嫁して誤魔化したような組織が、ただ「可能性は一切なかった」とかいって誰が信用するでしょうか?少なくともそう言い切るだけの根拠を説明することが必要でしょう。

やっぱり、脆弱性の詳細を公開しないと安心できないということですかね。詳細を伏せて脆弱性の存在だけを公表すると、かえって不安を招くということがあり得るのかもしれません。

※もっとも私は、脆弱性を指摘された企業のほとんどがそれを一切公表しないという事実を知っていますので、公表したというだけでも凄いと思ってしまいますが。

関連する話題: セキュリティ / ACCS / ASK ACCS 個人情報漏洩事件

2005年4月8日(金曜日)

無料ルータ

ルータが届きました。WBC V110「M」という機械なのですが、これは「ひかり電話対応機器 (www.ntt-east.co.jp)」と呼ばれているもので、NTT東日本の「ひかり電話」を利用するためのものです。当然 (?) レンタルになるのですが、ひかり電話の月額利用料 (www.ntt-east.co.jp)を確認すると、「ひかり電話対応機器利用料」は「無料」と書かれています (ただし、マンションタイプでは料金が発生する模様)。つまり、ひかり電話に申し込むと只でルータを GET できるのです。

もちろん、その場合は固定電話を廃止して IP 電話にする必要が出てきます。通話の品質などに不安が無いわけではないですが、そもそも固定電話はほとんど使っていませんし、まあ何でも良いから電話番号があってそこに電話がかけられれば良いか、という程度ですからあまり気にならないのでした。

※なお、ひかり電話はまだ使っていません。NTT の局側の工事がまだなので。

早速ルータを設置したのですが、いきなり PPPoE が全然繋がらないという事態が発生。すわ初期不良かと思ったのですが、結局私がパスワードを勘違いしていたということが分かりました。しかもよほど自分の記憶に自信があったらしく、パスワードが間違っているという可能性を考えるに至るまで 1時間ほどかかったという。いやはや。ともあれ、繋がりました。

ひかり電話用の機器ということなのであまり期待していなかったのですが、思ったよりも機能は豊富のようです。特定の MAC アドレスに対して静的に IP アドレスを割り当てる機能もあってちょっと嬉しかったり (以前使っていた ADSL モデムのルータには無くて、残念な思いをしていたのでした)。もちろんポートを指定してのポートフォワーディングもできますし、パケットフィルタ機能もあります。とりあえず FTP とリモートデスクトップを特定の IP アドレスからだけ使えるように設定してみたつもりです。

※しかし、「フィルタは一覧の上に表示されるもの程、優先度が高くなります」とあるにもかかわらず、その順番を入れ替えるインターフェイスが無いようなのが気になりますが……。

2005年4月7日(木曜日)

ココログに任意ファイルを置けるように

ココログが大幅にバージョンアップしたようですね。詳細は「ココログバージョンアップ(2005/4/7)での主要変更箇所について (help.cocolog-nifty.com)」で公開されていますが、正直凄いです。何が凄いって、任意のファイルが置けるようになったということです。

昔 (というほど昔でもありませんが) ココログに SSI をインジェクションする技というのがありましたが、こうなるともう技も何も必要ありません。SSI の記述を含む HTML ファイルを置けば、それだけで見事に動作します。#exec cmd は使えないようですので直接的な脅威は無いと思いますが、#include file や #echo var などは使えますので、いろいろ面白いことはできそうです。ただ、負荷の高い SSI を使いすぎるとココログのサーバがピンチかもしれませんが……。

※とりあえず http://exploit.cocolog-nifty.com/ あたりで SSI の動作を確認できますが、この URL は近いうちに消滅するかもしれません。ちなみにスクリプトも実行できますが、サブドメインで切られていますので、他人のココログのドメインで実行させることはできないはずです。

SSI の可否はともかく、任意のファイルが置けるのは便利ですね。blog としてではなく普通の Web サイトとして運用することもできますし、ファイル置き場としても良いでしょうし。

また/再び

ニュースになっていますね。

- ACCSサイトCGIにまたセキュリティ問題 (www.itmedia.co.jp)

- ACCSのCGIに再びセキュリティ問題、個人情報流出の可能性はなし (internet.watch.impress.co.jp)

いずれの見出しにも「また」「再び」と入っているのがステキ。

しかし内容は ACCS の発表そのまんまで、新情報は何もないですね。「セキュリティ問題」の内容も全く公表されていません。

関連する話題: セキュリティ / ACCS / ASK ACCS 個人情報漏洩事件

Cookie を復元?

「ユーザーが消したcookieを復元するソフトが登場 (www.itmedia.co.jp)」という記事が出ていますが、セッション Cookie が復元されたりするとまずいことが起きそうな気もします。

United Virtualitiesは、このcookieを復元する製品を「Persistent Identification Element」と呼んでいる。これは、MacromediaのFlashで使われている別のプロファイルシステムを利用しており、このプロファイルシステムは通常、スパイウェア対策プログラムの影響を受けない。

うーん、よく分からないですが、単に Flash を使って別途記録しているということなのでしょうか。だとすると任意の Cookie が復活できるわけではなさそうですが。

Windows Server 2003 SP1 日本語版提供時期決定

「Windows Server 2003 SP1日本語版を4月19日提供開始~64bit版OSも近日提供 (internet.watch.impress.co.jp)」だそうで。思ったより早い提供になりそうでうれしいですね。

関連する話題: Microsoft / Windows / Windows Server 2003

2005年4月6日(水曜日)

ACCS のフォームに脆弱性

www2.accsjp.or.jp (www2.accsjp.or.jp) は DoS 状態から回復したようですが、こんなアナウンスが出ていますね。

(フォーム運用再開と個人情報について補足)

ACCSホームページで利用しているフォームについては、3月11日、一般の情報提供者からIPAを通じて一部CGIに関するセキュリティ問題の指摘を受け、全てのCGIをチェックし必要な修正を施し、3月24日よりフォームCGIの運用を再開しています。

ACCSホームページではデータを保護するため複数の手段を講じており、ご利用の皆様の個人情報などのデータへのアクセスの可能性は一切なかったことを確認しております。(4月5日)

IPA から脆弱性を指摘された事実を自ら公表するケースは激レアですので、その点は評価して良いと思います。タイミングが謎ですけれども。

関連する話題: セキュリティ / ACCS / IPA / 情報セキュリティ早期警戒パートナーシップ / ASK ACCS 個人情報漏洩事件

ライブドア終了?

「ライブドア、無料ISP終了 (www.itmedia.co.jp)」だそうで。

もともと Web 制作会社だったはずのエッヂがいつの間にかライブドアになり、何をやっている会社なのかよく分からない感じでしたが……。元々のライブドアの業務だったものが終了するとなると、ますます何の会社なのか分からなくなりますね。

関連する話題: 思ったこと

2005年4月5日(火曜日)

判決文

「奥村弁護士の見解 - 東京地裁H17.3.25不正アクセス行為の禁止等に関する法律違反被告事件 (d.hatena.ne.jp)」で判決文の一部が公開されています。

末尾の記述が結構興味深いですね。

平成15年11月6日午後11時23分55秒京都市内

平成15年11月6日午後11時34分31秒京都市内

平成15年11月8日午前0時50分40秒東京都台東区

平成15年11月8日午後0時4分41秒東京都内

平成15年11月8日午後3時39分33秒東京都渋谷区

平成15年11月8日午後3時43分4秒 同所

平成15年11月8日午後3時47分50秒同所

日付からして、出発前にプレゼンのネタが「修正」されていないかどうかを確認するためのアクセスと、会場でスライドを準備するためのアクセスだろうと思います。これ以外に発見時のアクセスがあったはずなのですが、それは起訴事実に含まれていないということなのですね。

- 発見時のアクセスには可罰性がないと考えられた

- 古いアクセスについては Web サーバのログが無かったため訴追を諦めた

前者であって欲しいなぁ。

いや、もし後者だとすると「Web サーバのログを消しておけば訴追されなかった可能性が高い」という話になりそうで非常に嫌なのです。

関連する話題: セキュリティ / ACCS / ASK ACCS 個人情報漏洩事件

2005年4月4日(月曜日)

IPA セキュリティセンターの PGP 公開鍵が更新

年度が替わったので、IPA セキュリティセンターの PGP 公開鍵が更新されていますね。「IPA/ISEC の PGP 公開鍵について (www.ipa.go.jp)」。

古い鍵は期限が切れていますので、vuln-info に暗号化メールを送る用事のある方は気をつけましょう。:-)

ACCS のサイトがまた……

「ACCSのWebサーバーに再びDDoS攻撃~新種のウイルスの可能性も含めて調査中 (internet.watch.impress.co.jp)」だそうで。www2.accsjp.or.jp は、名前は引けるのにサーバの応答がない状態のようですね。

なお、シマンテックでは3月21日に、ACCSのサイトに対してDDoS攻撃を行なうウイルス「Trojan.Sientok」を報告している。シマンテックによれば、Trojan.Sientokに感染したPCは、「www2.accsjp.or.jp」「www3.accsjp.or.jp」「www0.accsjp.or.jp」「www1.accsjp.or.jp」「ww2.accsjp.or.jp」「ww3.accsjp.or.jp」「2www.accsjp.or.jp」「accsjp.or.jp」「www.accsjp.or.jp」の各サーバーに対してDDoS攻撃を行なうという。今回のACCSのWebサーバーに対しての攻撃がこのウイルスによるものかについても、現在のところ特定されていない。

たぶんそれで間違いないだろうと思いますが。

結局のところ、ドメインを変えても攻撃側が新ドメインに対応するだけだということですね。そして、この手の DDoS攻撃を防ぐのは非常に難しいということが改めて証明されたということですか。何か画期的な対処法があると良いのですが……。

解析できそうな Cookie

某所でちょっと HTTP をトレースしながら何度かログインしてみたときに、なんと先ほど発行されたのと全く同じ Cookie が発行されたりしてびっくり。バリエーションが 62種類ほど用意されているのでランダムっぽく見えていますが、何度か繰り返すと同じパターンが出てきます。まるでドラクエの「ふっかつのじゅもん」ですね。

ふっかつのじゅもんが解析できるように、この Cookie も解析できるのではないかと思うのです。たとえば、パスワードの 1文字目を変更すると値が少しだけ変化します。

******************************Pp*Ibn*o**************************

******************************To*2vq*Y**************************

なんか本当に「ふっかつのじゅもん」並みの強度しかないような気がしますね。というか、パスワードが変わると Cookie の値が変わるということは、これが解析可能だとすると Cookie 漏洩 = パスワード漏洩となるということに他ならないような。

関連する話題: セキュリティ

2005年4月3日(日曜日)

超立体マスクがない

更新: 2005年4月6日

花粉の時期ということでマスクを使用しているのですが、最後の一枚となったので買いに行くことに。

私が愛用しているのは「ユニ・チャーム超立体マスク花粉用やや大きめサイズ」なのですが……ない。ありません。薬局を 6件回りましたが、どこにもないのです。

仕方なく他の立体っぽいマスクを買ったのですが、呼吸すると鼻に吸い付いてくる感じでイマイチです。がっかりしていたところで、こんな記事を発見しました。

花粉症に悩む人の中には人気商品を求め何軒も薬局を回る人も。家族に頼まれ、東京・神田の薬局で「超立体マスク」を探していた会社員男性(39)は「もう何軒回ったか、分かりません。会社でも花粉症の上司が『超立体』が買えない、と嘆いていました」と話していた。

以上、満開!花粉商戦 人気商品は品切れ続出 より

しくしく。みんな買えないのね……。

※2005-04-06 追記: 「ユニ・チャーム超立体マスク」の品薄についてのお詫び (www.unicharm.co.jp)という文書が公開されていますね (こじまさん情報ありがとうございます)。それから、「ユニチャーム」は「ユニ・チャーム」が正解のようですので修正しました。

Server.MapPath はドキュメントルートの外に出られない

hatomaru.dll のデータの置き場所などをいろいろ変えようと思っているのですが、データディレクトリをドキュメントルート (IIS では「ホームディレクトリ」タブの中で設定するもの) の外にしようとしたら、Server.MapPath() しているところでこんな例外を喰らいました。

System.Web.HttpException

最上位ディレクトリの先頭に .. を使用することはできません。

メッセージが分かりにくいですが、ドキュメントルートから ../ で外に出るようなパスだと例外になる模様。どうも System.Web.HttpServerUtility.MapPath メソッドではドキュメントルートの外に出るようなパスは一様に例外となるようですね。たぶんセキュリティ上の理由で意図的にそのようにしているのだろうと思いますが、ちょっと面倒ではあります。

ケータイサイトも脆弱

Webアプリケーションに対する攻撃の6~7割は「ケータイサイト」にも通用する (www.itmedia.co.jp)……って、まあ当たり前なんですが、ケータイサイトの制作に携わる人にその辺の意識があまりないような気はします。

spam メールにケータイサイトの URL が書かれているというパターンは良くありますが、どのメールアドレスから反応があったかを調べるために、URL の末尾にユニーク ID をつけているケースが多くあります。この ID が、もう全くと言って良いほどサニタイズされていないのですよね。

※あと、大谷さんのワンクリック詐欺サイトも脆弱でしたね。詐欺サイトの脆弱性が修正されればフィッシングなどに悪用されなくなる……と言っても本物が詐欺サイトですから意味がありませんし、届け出ませんでしたが。

関連する話題: セキュリティ

2005年4月2日(土曜日)

メールサーバは……

Windows Server 2003 でメールサーバの設定をごにょごにょと。

なんか非常に分かりにくい上に機能がえらく少ない気がしますが、Microsoft 的には「不便だと思ったら Exchange サーバ買ってね」ということなのでしょうねぇ。

関連する話題: Microsoft / Windows / Windows Server 2003 / サーバ / メール / MTA

凄く良くできたエイプリルフールネタ

「新銀行東京、本日開業 (slashdot.jp)」って凄く良くできたエイプリルフールネタだと思いました。sgt.jp というドメインまで取ってそれらしいサイトまで構築して、気合い入りまくりです。

……と素で思ってしまったのですが、良く読むとどうも本物らしいですね。汎用 JP ドメインは誰でも取れますし、それこそ個人がエイプリルフールのジョークのために取得することもできますので、本物なのかどうか本当に判断がつきません。この銀行は shinginko-tokyo.co.jp というドメインも取っているようですが、それを使った方が良かったのではないでしょうか。銀行のドメインなのですから、長さよりも信頼性の方が大事だと思うのですが。

Be Silent M7000

いろいろ考えたのですが、結局イーレッツの Be Silent M7000 (www.e-lets.co.jp) を買いました。とにかくお値段が高くて「ノートPC 並みの値段なのにモニタもキーボードも CD-ROM ドライブもついてない」あるいは「DELL のマシン (モニタつき) が 2台買える」という感じですが、Windows Server 2003 の値段で金銭感覚が崩壊しているので抵抗がありませんでした。:-)

箱はこんな感じ。M7000 だけでなく Be Silent シリーズ各製品の写真が入っていますが、シリーズ共用なのでしょうか。隅には「上級者向製品」の文字も入っています。

![[って、まあ普通の段ボール箱ですが。]](../img/besilent-box)

テキトーに買ったキーボードと CD-ROM ドライブを繋いでインストール……と言いつつなんか DVD が読めたり書けたりするドライブのような気がしますが、これは単にそうでないドライブがなかったためで、深い意味はないです。

![[本体の上にドライブを置いて……えっ!?]](../img/besilent-install)

これは良い子は真似しちゃ駄目な図。本体の上にドライブを置くと排気口を塞いでしまうので禁物です。本体背面のエマージェンシー IDE ポートに素直に繋いでケーブルをひねらないようにしようとすると、自然とこういう配置になってしまいますが……。本体に触れたらかなり熱くなっていたので、この後すぐに動かしました。

インストールが終わってリモートデスクトップを有効にしたら、CD-ROM ドライブとキーボードは用済み。こんな感じで収まりました。

![[ガラスの棚の上にぽつねんと。]](../img/besilent-setted)

先にも書いたとおり、このマシンにはファンの排気口があります。つまりファンレスではありません。しかし、大きめのファンを低電圧駆動させていることもあって、かなり静かです。耳をそばだててもファンの音はほとんど聞こえません。製品のコンセプトが静音なので当然と言えば当然ですが……。

ただ、少し気になるのはハードディスクの音です。音自体は小さいのですが、不定期に「かちっ」というような音がしますので、静かな部屋に置くとちょっと気になります。まあ、許容できないような音ではないのですが。

関連する話題: コンピュータ / bakera.jp / Be Silent M7000

FTTH おそるべし

実はこの日記は数年分の記事が全部一つの XML ファイルに書いてあります。現在、そのサイズは 2MB を超えています。

日記を更新するときは、その 2MB の XML ファイルを FTP でまるっと上書きするという効率の悪いことをしています。2MB のファイルを転送するのは時間がかかり、なかなか大変でした。

が、先ほど FTP したところ、一瞬で転送完了しました。プログレスバーが 50% の状態が一瞬見えましたが、1~2秒でしょうか。

FTTH おそるべし。

2005年4月1日(金曜日)

PPPoE でネットワークアイコンが増殖

FTTH が開通しました。NTT東日本の Bフレッツハイパーファミリータイプです。3月4日に申し込んでいたのですが、1か月かかりました。

しかし、光ファイバーケーブルって本当に細いものですね。UTP (普通のLANケーブル) を見慣れていると不安になりそうな細い線……は実は補強のための被覆で、それを剥くと驚くほど細い線が出てきます。しかも実はそれも被覆つきで、剥くと出てくる光ファイバーは髪の毛くらいの太さだったりします。

それはさておき、PPPoE で繋ぐと通知領域にネットワーク接続のアイコンが増殖するのですが、これはこういうものなのでしょうか。

※まあ、普通は PPPoE の機能を持ったルータを間に挟むのでしょうし、将来的にはそうするつもりですが。

SP1 日本語版欲しい

「マイクロソフト、Windows Server 2003 SP1新機能の“おさらい” (enterprise.watch.impress.co.jp)」。いいなー。早く日本語版でないかなー。

実は今日まさに Windows Server 2003 Standard Edition (www.amazon.co.jp) をインストールしたのですが、インストール後に Winodws Update したら、重要な更新が 39個も出たり。しかも、その後再起動してもう一度 Windows Update したらまた 1個出てきたりして。

関連する話題: Microsoft / Windows / Windows Server 2003

セキュリティ 2004年の傾向

IPA から「コンピュータ・セキュリティ ~2004年の傾向と今後の対策~ (www.ipa.go.jp)」という文書が出ていますね。なかなか面白いです。

俳優の公式サイトから情報漏えい

俳優の公式ページにおいて、第三者に氏名、住所、電話番号、メールアドレス、パスワード、性別、生年月日などの個人情報が漏えいしてしまう事件がありました。

この件では、ウェブサイトで利用している認証情報が推測可能であったために、認証を回避してアクセスできてしまい、第三者がユーザを騙ってアクセス可能でした。

以上、コンピュータ・セキュリティ ~2004年の傾向と今後の対策~ より

これはヨン様公式サイトがやられたという話のことだと思うのですが、その脆弱性の情報ってどこかできちんと公開されているのでしょうか。私は 2ちゃんねるの情報 (と、そのまとめサイトの情報) しか見たことがないのですが、どこかに信頼できる一時情報があるのかしらん。

どこまでガードすれば良いかの指標

「企業のセキュリティレベルを"ベンチマーク" - 経産省の新たな取り組み (pcweb.mycom.co.jp)」というお話がでていますね。

個人的にはサイバーノーガード戦法というお話はシニカルなジョークに過ぎないと思っています。実際にセキュリティがぼろぼろな企業サイトは存在すると思いますが……というか思うも何もこの目でいくつも見てきましたが、それは別に意図的にノーガードにしているわけではないと思うのです。セキュアでない状態で放置されてしまう原因の一つに、何にどれだけコストをかければ良いのか、どれだけコストをかけなければならないのか、ということが分かっていないという点が挙げられるのではないかと思います。

サイバーノーガード戦法という言葉が生まれるもととなった ASKACCS のフォームですが、これも別に漏洩して良いと思って放置していたわけではなく、単にコストをかけなかった結果だと思います。あのフォームは住所氏名電話番号などの個人情報を取得していたにもかかわらず、SSL で保護されていませんでした。ファーストサーバには当初から SSL のサービスがありましたので、技術的にできなかったわけではないはずです。SSL が使われていなかったのは、単にそこにコストをかける必要がないと思っていたからでしょう。同じ流れで低価格の Web 制作業者、低価格のサーバ管理会社が選定されて、あのような結果を招いたのだと思います。

そのあたりは、何を扱うときにどれだけのセキュリティレベルが必要なのかという基準があれば改善が期待できるはずです。こういう指標ができれば改善されて行くのではないかと思います。

※……いや、それは楽観的にすぎるような気もしますが。

脆弱性届出のモチベーション

「Firefoxの脆弱性報告に賞金授与 (www.itmedia.co.jp)」というお話。

Mozilla Foundationは、Firefoxの脆弱性を報告したドイツのミハエル・クラクス氏に総額2500ドルの賞金を贈った。

以上、Firefoxの脆弱性報告に賞金授与 より

5件の届出で 2500ドルだそうです。うーん、うらやましいですね。IPA に届け出たときもそんなにお金がもらえたら、それで生活できるかもしれません。:-)

言うまでもなく IPA の届出制度は完全にボランティアで報酬ゼロです。脆弱性を発見した人は

- 届け出る

- 見なかったことにする

- 悪用する

のうちどれかを選択することになるわけですが、現状では「届け出る」という選択肢にはメリットが何もありません。そのくせ法的リスクはちゃんとありますので (ガイドラインにも不正アクセスから免責されるわけではないと明記されている)、法的リスクを回避できているかどうかを検討してから届け出る必要がありますが、この検討の結果が正しいという保証は何もありません。むしろ多くの技術者にとっては検討の結果が裏切られているわけですから、誰かに「これは届け出て大丈夫だろうか?」と訊かれたとき、責任を持って大丈夫だと断言できる人はいないでしょう。素人にはとうていお勧めできない諸刃の剣です。

それに対して「悪用する」という選択肢はどうかというと、これが困ったことに事実上ノーリスクに近いのですよね。たとえば office さんが「黙って名簿業者に売る」という選択をしていたらどうなっていたかと考えてみると、たぶん誰も気づかなかったのではないかと思うのです。もっと言うと、実はその手の悪用は既にあちこちで行われていて、しかしながら誰も気づいていないだけだという可能性も否定できないわけですが……。

もちろん、だからといって悪用するという選択をお勧めすることはできません。結局「見なかったことにする」が一番お手軽でお勧め、ということになってしまうのです。

まあお金をくれというのは無理だと思いますが、「届け出る」という選択にリスクしかないという状況は何とかしたいですね。

関連する話題: セキュリティ / 思ったこと / 情報セキュリティ早期警戒パートナーシップ

- 前(古い): 2005年3月のえび日記

- 次(新しい): 2005年5月のえび日記