2005年3月

2005年3月31日(木曜日)

仁義なき……は www2 にも DoS

ノーチェックでしたが、仁義なき……Trojan.Sientok (www.symantec.com) って旧来の Antinny とは DoS のターゲットとなるドメインが違うのですね。

次の Web サイトに複数の HTTP リクエストを送信することにより、サービス拒否攻撃を仕掛けます。

www2.accsjp.or.jp

www3.accsjp.or.jp

www0.accsjp.or.jp

www1.accsjp.or.jp

ww2.accsjp.or.jp

ww3.accsjp.or.jp

2www.accsjp.or.jp

accsjp.or.jp

www.accsjp.or.jp

www を www2 に変えて Antinny の攻撃を回避した……と思ったらこれですか。あからさまに ACCS に対する DoS が目的のようですね。

ということで、今度は www4 にすれば OK と思われます。:-)

- 「仁義なき……は www2 にも DoS」にコメントを書く

ティアリングサーガ高裁判決

判決文を探していたら、関係ない判決文を発見。

日本ユニ著作権センター/判例全文・2004/11/24b ゲームソフト「ファイアーエムブレム(FE)」事件(2) (www.translan.com)

ティアリングサーガ (www.amazon.co.jp)がパクリだとして任天堂から訴えられていた事件ですが、実は高裁で逆転していて、損害賠償を認めているのですね。

……どうでも良いのですが、

トラキアの各ユニットは、細かいクラスに分けられ、クラスによって所与の戦闘能力が設定されている。各ユニットが使う武器には、斧、弓、剣、槍、杖、魔力等があるが、

「魔力」は武器ではありませんので、「魔道書」の誤りかと……。

関連する話題: 法律

フォーラム終了

更新: 2005年4月3日

>GO FPROGORG

このパソコン通信フォーラムは終了です。今後は http://forum.nifty.com/ へどうぞ

というわけで終了。今後は Web フォーラムを使えというお話になります。スクリプトを無効にしていれば安全だろうとは思いますが、ログインできないので発言できないですね。いや、フォームを書き換えたりして頑張ればログインはできなくもないですが、非常に面倒なので。

※2005-04-03追記: 実は掲示板一覧のページの右上に「ログイン」というリンクがあり、このログインはスクリプト無効でも使えます。そこで一度ログインしておけば問題なく利用できるようです (phinloda さん情報ありがとうございます)。

※幸いにしてパレットも終了したようですので、脅威は一つ減りましたが……。近々@nifty パレットのセキュリティホール まとめは復活、かな。

関連する話題: ニフティ

2005年3月30日(水曜日)

より詳しい判決内容が

「不正アクセスとは何か」--office氏の判決を読み解く (japan.cnet.com)という記事が出ています。判決の引用を含めてかなり詳しく内容が紹介されていて、大変興味深いです。

関連する話題: セキュリティ / ACCS / ASK ACCS 個人情報漏洩事件

夢

ばかばかしい夢を見ました。夢なので半分忘れていますが、こんな感じでした。

20畳ほどの広さの、旅館の大広間と思われる場所でセミナーが行われていました。話しているのは office さんに判決を出した裁判官で、法廷でもないのに何故か法服を着ています。何を話していたのかはよく覚えていないのですが、聴衆からは盛んに野次が飛んでいました。私も何かを怒鳴っていたような気がしますが、内容は覚えていません。

その迫力に押されてか、裁判官は途中でそそくさと退場し、4階の屋根裏部屋に引っ込んでしまいました。なぜ4階屋根裏部屋なのかは謎ですが、そこは夢なので謎は謎のままです。

そこで私は、納屋で女将さんを捕まえて、裁判官に会えるように交渉しました。交渉の内容は覚えていないのですが、私が何故か古畑任三郎の物真似をしていたことだけは覚えています。交渉は成功して、4階へ向かい……。

ここで目が覚めました。

所詮は夢なのでたいした意味もないと思いますが、裁判官に言いたいことがたくさんあるということなのかな。

関連する話題: 出来事

2005年3月29日(火曜日)

IPA から指摘された系

いろいろ検索していたら、IPA から脆弱性を指摘されたという話を発見したのでメモしておきます。

- んが、IPAからXSS脆弱性の警告が (www.do-gugan.com)

- 検索モジュールにXSSの脆弱性! (blog.tagscript.com)

こうしてちゃんと対応して情報を公開してくださる方々ばかりだと良いのですけれど。

関連する話題: セキュリティ / IPA / クロスサイトスクリプティング脆弱性

2005年3月28日(月曜日)

オレオレ証明書を信頼する

PKIよくある勘違い(8)「自分専用なのに第三者から証明書を買えというのはおかしい」 (takagi-hiromitsu.jp)。オレオレ証明書を使わざるを得ない場合、Firefox だと個々にオレオレ証明書をインポートできるというお話。IE の場合は……。

ちなみに、ここまでの話はブラウザが Firefoxの場合であるが、Internet Explorerの場合はどうかというと、なんと、この機能が存在しないのだ。

そうなのですよね。私も、あるに違いないと思っていたのに見つからず、残念な思いをしたことがあります。結局、腹をくくってルート証明書を入れて現在に至っていますけれど。

ちなみにこのとき、「一部の環境では何故かオレオレ警告が出ない」という話が出たので調べたところ、ドメインに参加しているマシンには勝手にルート証明書がインストールされているということが判明しました。アンインストールしても、ドメインに参加するたびに不死鳥のように復活します。:-)

そもそもドメインコントローラがやられちゃったりする事態は洒落にならないわけですが、万一の時は、クライアントマシンにルート証明書が入っているということを忘れないでいた方が良いかもしれません。

苺ましまろ4

苺ましまろ4巻 (www.amazon.co.jp)、3月26日発売のはずがどこにもなくて残念な思いをしましたが、5月に発売延期でしたか。

買っているマンガの新刊発売日をうまいこと通知してくれるサービスがあると良いのに。

控訴

IT Media からは続報が出ていますね。「「不正アクセス」の司法判断とは――ACCS裁判 (www.itmedia.co.jp)」。

これに対する奥村弁護士のコメントが秀逸でした。

地裁が初めての判断を求められて、

有罪

理由不親切

という場合は、

わからないけど、一応法律があるし、

本件行為を野放しにするわけにもいかないから有罪にしておく

たぶん有罪だと思うよ。

文句があるなら高裁で聞いてくれ

という印象しか受けません。

ああ、なんだかものすごく納得できたような気がします。

その控訴ですが、既になされていたようですね。

- ACCSの個人情報漏洩事件、有罪判決を受けた元京大研究員が控訴 (internet.watch.impress.co.jp)

- 元研究員が控訴 ACCS不正アクセス事件 (www.itmedia.co.jp)

コンピュータソフトウェア著作権協会(ACCS)の個人情報流出事件で、不正アクセス禁止法違反で東京地裁から3月25日に有罪判決を受けた元京都大学研究員が、判決を不服として東京高裁に即日控訴していたことが分かった。

以上、元研究員が控訴 ACCS不正アクセス事件 より

即日控訴というのは「控訴するかは分からない」としていた北岡弁護士の談話に反するように思えますが、office さんが弁護団との相談なしに控訴していたということなのでしょうか。よく分からないですが。

関連する話題: セキュリティ / ACCS / ASK ACCS 個人情報漏洩事件

キレる発見者

ACCS がコメントを出していますね。「元国立大学研究員に対する有罪判決によせて (www.askaccs.ne.jp)」。

当協会では、脆弱性指摘活動が正当な方法によってなされることは、ネットワーク社会の安全のために必要であると考えています。今回の被告の行為はそれを大きく逸脱するものでした。

当協会でも裁判所の判決の主旨を受けて、今後のネットワーク社会が安全・快適な社会になるよう貢献をしていく所存です。関係皆様のご協力をお願い致します。

office さんが「逸脱」していたという評価はある意味仕方ないと思いますが、その逸脱に至るまでの経緯を、少しで良いから理解して欲しいと思いました。

脆弱性を指摘しても、とぼけられたり、こっそり修正して隠し通そうとしたり……などという行為がなされると、指摘した側は当然不愉快に思います。そういったことが繰り返されれば「正当な脆弱性指摘活動では駄目だ」と考えざるを得なくなりますし、指摘の方法についても、「隠し通されないように」というところに主眼が置かれるようになるのは当然です。

もし、もしもですが、ACCS が正当な脆弱性指摘活動によって脆弱性を指摘されるようなことがあったら、そのときは誠意をもって対応して欲しいのです。脆弱性があったということを、きちんと公表して欲しいのです。そうしないと……たぶん、発見者がキレて自分で公表してしまいます。

また、被告が不正に入手した個人情報を、当方に事前に知らせることなく修正の機会を与えず、約250名のイベント参加者の前で手法を公表し、さらに個人情報の一部をパワーポイント資料に貼り付けて上映し、模倣犯を出す事態を引き起こし(すでに書類送検済み)、また個人情報の一部が掲載されたパワーポイント資料が会場内で流出し被害が拡大するなどの一連の行為について裁判所が重く見たことは、ネットワーク社会の安全確保の観点から重要な意味を持つと考えます。

「模倣犯を出す事態を引き起こし(すでに書類送検済み)」などと言われていますが、昨年の 3月に送致されたのですから、とっくの昔に起訴・不起訴は確定しているはずです。おそらく 2人は不起訴になったか、略式命令で終わったかのいずれかでしょうが、そう書くと都合が悪いので、犯人扱いのイメージのある「送検済み」という表現になったのでしょう。非常に強い悪意の込められた書き方だと思います。

※ちなみに当時の TBS の報道によれば、office さんのプレゼン後、csvmail.cgi にアクセスした人は 7人いたようです。そのうち 2人が proxy を通さない国内からのアクセスということであっさり補足され、さらに 1人が自ら警察に出頭し、結局 3人が補足されました。3人のうち 1人は未成年でしたから家裁に送致、残り 2人は検察に送致。つまり、「送検」されたのは 7人のうち 2人だけということになります。

関連する話題: セキュリティ / ACCS / ASK ACCS 個人情報漏洩事件

2005年3月27日(日曜日)

伝わらない

スラッシュドットでも議論が盛り上がっているようですね。興味深いご意見がありましたので引用しておきますが、

最大の問題は今回の事件においてサーバ(CGI)は本来持っているべきセキュリティに関する機能を全く持っていなかった事です。「こんな状態なのに今回の事件を不正アクセスと認定するのは止めてくれ」というのが主張の主旨になります。

csvmail.cgi のソースを見たら仰天しますよね。一切をサニタイズしていないこと以前に、サブルーチンが一つもないことに度肝を抜かれます。プログラマの仕事ではあり得ませんし、こんなものが個人情報を喰っていたということに驚きます。

しかし、この「あり得ない」感は、どうしたってプログラミング経験のない人には伝わりにくいのですよね。

関連する話題: セキュリティ / ACCS / ASK ACCS 個人情報漏洩事件

2005年3月25日(金曜日)

判決

- ACCSの個人情報漏洩事件で、元京大研究員に有罪判決~東京地裁 (internet.watch.impress.co.jp)」

- 元研究員に有罪判決 ACCS不正アクセス事件 (www.itmedia.co.jp)」

ちせさんの傍聴記録が出ていますが、非常に興味深い内容です。

- 不正アクセス行為の禁止等に関する法律違反の判決公判を傍聴した記録 (sp.homelinux.com)

・ウェブサーバの設定ではCGIは処理を実行するようになっており、FTP以外で読み込みが可能なものではなかった。つまりプログラムの瑕疵や設定の不備がなければFTPでしか見られないものであった。

このあたりを見ただけでも他の報道と全く精度が違います。これは csvmail.log の閲覧ではなく csvmail.cgi の閲覧が問題にされているのだと分かります。

以下はちせさんの主観的な感想なのですが、興味深いので引用しておきます。

おそらく、これは判決を聞いていての私の主観に過ぎないけれど、「仮に脆弱性を利用した不正アクセスを行ったとしても、誰にも公開せず管理者にすみやかに伝えて脆弱性の修正を促し、それによって問題が解決したならば罪には問われない」ということのように聞こえました。公判後にお話させていただいた方も「正当な問題指摘の範囲内であったなら、緊急避難の場合と同じで、違法性は阻却されるのではないか」とおっしゃっていましたが、それと同じような感じです。もっともこう書いたところで単なる印象に過ぎませんので、罪にはならないと信じて試していただいたりしたら困るのですが、そういう印象は強かったです。

※はっきり言ってしまいますが、「ソフトウエア等脆弱性関連情報取扱基準」(平成16年経済産業省告示第235号) の届出制度を利用した脆弱性の届出を行うということが、まさにこの「罪にはならないと信じて」試すこと、そのものです。「信じた」人は日本にすくなくとも 30人います。しかし 30人しかいません (30人というのは 2004年12月現在の数字なので、今ではもう少し多くなっているでしょう)。

関連する話題: セキュリティ / ACCS / ASK ACCS 個人情報漏洩事件

2005年3月24日(木曜日)

意味不明な風邪

実は連休中くしゃみが止まらず、特に外出もせず空気清浄機全開の部屋にいるのにおかしいなと思っていたら、火曜日になってくしゃみが収まったかわりに、のどの痛みと発熱という症状が出てきました。なんと風邪だったようです。

水曜日になると、のどの痛みが無くなったかわりに頭痛。今日は今日で頭痛が収まったかわりに咳が出るという症状で、毎日症状が変わるのが謎です。意味が分かりません。

関連する話題: 出来事

意味不明な「セキュア」という言葉

「Winnyがセキュアなら金子被告を応援していた~ACCS (www.itmedia.co.jp)」という記事が出ていますね。

Winnyがどうとか、そういう近視眼的なことを考えているのではない。ロジックとしては、WinnyのP2P技術自体は違法ではない。しかし、それが社会にどういう影響を与えるのか。悪意をもって開発したのではないか、ととられかねない。Winny裁判で問われているのは、そこだ。

(~中略~)

もし、P2P技術を活用して「こうすればセキュアに配信できる」というのを示す、あるいはその途上だったというなら、僕は金子さんを応援した。これは、書いておいてください。Winnyがセキュアなら、ACCSは金子さんを応援すると。

確かに Winny の暗号化は今ひとつセキュアでなかったようで、実際に解読されたりしています。またワームが蔓延したりもしているわけで、その意味でもセキュアでないといえるかもしれませんが……文脈からして、久保田理事が言っているのはそういうことではないような気がするのです。しかし、何度読みなおしても分かりませんでした。何か読み飛ばしているのかと思って「セキュア」という語を検索してみたのですが、見出しと、上記引用中の二カ所だけしかヒットしませんでした。

分からないのですが、久保田理事の中では「セキュア」という語が特殊な意味で使われているのかもしれません。たとえば「著作権者の権益を守る」というような言葉に置き換えてみると意味が通じるのですが、そんな感じの理解で良いのでしょうか。

セキュリティチェック

「セキュア」の意味を求めて ACCS のサイトを見てみると、トップにこんなアナウンスが出ていますね。

セミナー申込、講師派遣、書籍購入、不正コピーの情報受付、入会申込の各ページのフォームCGIのセキュリティチェックのため、これらの送信フォームを停止しておりましたが、3月24日より再開いたしました。これに合わせ、「著作権・個人情報について」の内容を更新しました。(3月24日)

以上、ACCSの最新情報 より

セキュリティチェックを実施されたということですが、これが 調査報告書 (www.askaccs.ne.jp)の

具体的には、ACCS内部におけるセキュリティ体制の強化、外部の第三者によるホームページのセキュリティチェック等の実施、ホームページの製作・運営等を外部に委託する際の基準の策定、委託先の再検討、取得すべき個人情報の再検討などを行うべきである。

という提言を実行に移したということなのだとすれば、それは褒められたことなのでしょう。タイミングが謎ですけれども。

失敗事例

失敗を生かせ、科学技術の事故データベース (www.asahi.com)ということで、JST失敗知識データベース (shippai.jst.go.jp)というサイトが公開されているようです。

失敗といえば脆弱性も失敗ですが、ソフトウェアや Web アプリケーションの脆弱性についてはほとんど出ていないようですね。A社ノートパソコンのセキュリティ上の問題 (shippai.jst.go.jp)というのが出ていますが、具体的に何がどうまずかったのかという情報はないようです。

※A社というのが何なのかはその方面の方にはすぐ分かりますし、そもそも「情報源」に http://www.sony.co.jp/SonyInfo/News/Press/200201/02-0124/ という URL が掲げられていますので、名前を伏せる意味が全くないと思いますけれど……。

ちなみにこの問題の詳細は「「CyberSupport for VAIO」に任意コマンド実行の脆弱性 (memo.st.ryukoku.ac.jp)」で公開されています。教訓として生かすためには、このくらいの情報が欲しいですね。

2005年3月21日(月曜日)

ネスケ

ネスケだそうです。

~テレビ・パソコン・ケータイを使って、いつでもどこでもラクラクスケジュール管理~ ネットワークスケジューラー「ネスケ」が「Tナビ」に登場 (panasonic.co.jp)。

Netscape ではなく、ネットワークスケジューラーの略のようで。

しかし、最近めっきり「ネスケ」という言葉を使わなくなりました。Netscape4 なら「ヨスケ」と呼んでいますし、他の Netscape はそもそも話題にならないですし……って、Netscape6 とか 7 はほとんど話題にならないのに、Netscape4 が未だに話題になるところが凄いですね。もちろん良い意味で話題になっている訳ではないのですが。

関連する話題: 思ったこと

2005年3月20日(日曜日)

修正された?

「2005年3月17日(木) 07:00-12:00の約5時間メンテナンスを行います (info.cocolog-nifty.com)」というアナウンスがでていたようですが、どうもこのメンテナンスは重要なセキュリティ修正だったようですね。

まだ正確な報告は受けていませんので、現時点で情報を出すのは控えておきますけれども。

2005年3月19日(土曜日)

不正アクセスで情報漏洩?

「旅行会社の顧客情報9万人分流出か 不正アクセスで (www.asahi.com)」という記事が出ていますね。

会員情報を管理するコンピューターに過剰な負荷がかかったため、調べたところ、不正アクセスが判明した。15日から17日にかけて断続的にアクセスされた形跡があったという。

以上、旅行会社の顧客情報9万人分流出か 不正アクセスで より

DBサーバの過負荷で発覚? 情報が少ないので何とも言えませんが、あるいは SQLインジェクションなのでしょうか。クラブツーリズム (www.club-t.com)のサイトには「ホームページ停止のお知らせ」という文書が出ていますが、「悪意の第三者による不正侵入」としか書かれていないですね。

※なんで「悪意」と分かるのか謎ですが。

関連する話題: セキュリティ / SQLインジェクション

アクセス権があるユーザでも不正アクセスになるか?

更新: 2005年3月20日

あるところに「会員限定」の掲示板がありました。それは会員だけが読めることになっていて、ID とパスワードを入力してログインすれば内容を読むことができます。私も会員ですので、ID とパスワードを入れて内容を読むことができました。

ところがある日、不意に嫌な予感がしたわけです。それは、「URL の一部を変えるだけで、内容がノーパスワードで読めてしまうのではないか?」という、非常に不吉な予感なのでした。

予感が当たっているのかどうかを確かめるのはとても簡単なのですが、一つ問題があります。予感が当たっていて、ノーパスワードでその掲示板の内容を読めてしまったら、それは不正アクセス禁止法に抵触するかもしれないのです。

そもそも私は正規のユーザですから、その私がノーパスワードで内容を読んだとしても、誰にも迷惑はかからないでしょう。しかし、これが「不正アクセス行為の禁止等に関する法律」の 3条 2項 3号で規定されている「不正アクセス行為」に該当する可能性は否定できません。

電気通信回線を介して接続された他の特定電子計算機が有するアクセス制御機能によりその特定利用を制限されている特定電子計算機に電気通信回線を通じてその制限を免れることができる情報又は指令を入力して当該特定電子計算機を作動させ、その制限されている特定利用をし得る状態にさせる行為

以上、不正アクセス行為の禁止等に関する法律 より

問題の掲示板にはログインフォームがあり、ID やパスワードの入力によって会員限定掲示板の内容が読めるようになっていますから、明らかにアクセス制御機能を備えていると言えるでしょう。「たまたま FTP のポートが開いていたから不正アクセス」とかいう訳の分からない話ではありません。

※もっとも、「URL の一部を変えるだけで簡単にアクセスできる状態では、アクセス制御機能を有しているとは言いがたい」という主張はできるかもしれません。アクセス制御機能を欠いている状態であれば不正アクセスにはならないわけです。しかし、そのような主張が通るのかどうか、そこがちょっと自信ないわけです。

というわけでちょっと困ったのですが、不正アクセスにならないことが確実な方法を思いつきましたので、それを実行に移すことにしました。同法の 3条 2項 2号にはこうあります。

アクセス制御機能を有する特定電子計算機に電気通信回線を通じて当該アクセス制御機能による特定利用の制限を免れることができる情報(識別符号であるものを除く。)又は指令を入力して当該特定電子計算機を作動させ、その制限されている特定利用をし得る状態にさせる行為(当該アクセス制御機能を付加したアクセス管理者がするもの及び当該アクセス管理者の承諾を得てするものを除く。次号において同じ。)

以上、不正アクセス行為の禁止等に関する法律 より

※強調は引用者による

要は、管理者の許可を得て試せば OK というただそれだけの話です。今回は幸いにしてアクセス管理者が理解ある方だったので、特に問題なく許可をいただくことができました (ありがとうございました)。

ただ、いつもこうして許可がいただけるとは限らないわけでして、そこがなんとも難儀なところです。アクセス権があるユーザがアクセス制御機能を回避しても実害は全くないのですが、不正アクセス禁止法はそういう「実害」を避けるための法律ではない、というところがミソなのでしょうね。こういう、一般人の意識と

※2005-03-20追記: 届け出ようと思って様式を書いている時に問題の (許可を得てテストした) URL を確認したところ、アクセスできなくなっていました。というわけで修正されたようです。

関連する話題: セキュリティ

2005年3月18日(金曜日)

VS.NET

「VS.NET」に入会すると5万ゴールドをプレゼント (www.itmedia.co.jp)

名前紛らわしいですから! Visual Studio .NET (www.amazon.co.jp)にしか思えませんから!

関連する話題: 思ったこと

2005年3月15日(火曜日)

本物サイトがクリップボードを盗もうとしている?

「金融機関を騙ったフィッシングメールが続発、UFJ銀行やみずほ銀行を偽装 (internet.watch.impress.co.jp)」というお話。「[memo:8233] UFJ銀行を騙ったフィッシング詐欺メール (www.st.ryukoku.ac.jp)」で UFJ を詐称するフィッシング詐欺メールの実物が紹介されていますが、リンク先の URL がまだ生きていて、実際にフィッシング詐欺のサイトを見ることができます。

※しかし、「今回のアップデートには多数のお客様からのアクセスが予想されサーバーに負荷がかかるため……」という記述は興味深いですね。攻撃者もフィッシング詐欺サイトがいつまでも放置されるとは思っておらず、一つ潰されても不審に思われないように予防線を張っているのでしょう。

さて、そのページを見るとかなり重度の here症候群に侵されているようなのですが、「ブラウザの設定方法はこちら」というところを見ると、こんなことが書いてあります。

[3]設定の「スクリプト」について下記の3項目はいずれも「有効にする」にしてください。

・「Javaアプレットのスクリプト」

・「アクティブ スクリプト」

・「スクリプトによる貼り付け処理の許可」

以上、UFJダイレクト インターネットバンキング より

「スクリプトによる貼り付け処理の許可」を有効にさせて、あわよくばクリップボードの中身まで盗もうということですね。ユーザ ID やパスワードをクリップボードにコピーしてから入れようとする人はいるでしょうから、クリップボードに何かがコピーされるたびにそれをサーバに送信するようなスクリプトを忍ばせておくと、より確実に「釣り」ができます。

……などと思ってうなってしまったのですが、URL をよく見たら、こちらの記述はどうやら本物サイトのもののようなのです。

ということは、UFJ 銀行の本物サイトが「スクリプトによる貼り付け処理の許可」を有効にするように指示しているということです。ユーザのクリップボードの中身を見て何か処理しているのでしょうか?

クリップボードにパスワードや個人情報などをコピーしたままの状態で Web ブラウズすることは普通にあり得ますが、UFJ 銀行がそういった情報を取得した場合、それをどう利用するのでしょう。プライバシーポリシー (www.ufjbank.co.jp)にはクリップボードのことは書かれていないようですが。

※というか、単にこれを書いた人が無知で、本当は「スクリプトによる貼り付け処理の許可」は必要ないのに指示してしまっている、という可能性が高いですか。

関連する話題: セキュリティ

2005年3月14日(月曜日)

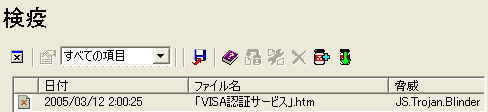

VISA認証サービスが検疫された

土曜日には Symantec AntiVirus にディスクをスキャンさせるようにしているのですが、今日になってみたら何か検疫されていました。

って「VISA 認証サービス」が検疫されてしまいましたか。これは例の VISA のフィッシングサイトを手元に保存しておいたものですので、知っている人が見る分には問題ないものですが。

ともあれ、これはアドレスバー偽装を Symantec AntiVirus がトロイの木馬として検出するようになったことを意味しています。JS.Trojan.Blinder (www.symantec.co.jp) を見ると、3月4日から対応したようですね。それはそれで良いことでしょう。

※ただ、変に凝ったスクリプトを使っていると喰らう可能性があったりするのかもしれず、そこは注意が必要なのかも。

関連する話題: セキュリティ

2005年3月12日(土曜日)

セキュリティ更新プログラム一覧が終了

本製品別更新プログラム一覧を、2005 年 3 月末をもちましてメンテナンスを終了いたします。2005 年 4 月 1 日 以降は、本製品別更新プログラム一覧は、更新されません。

がーん。

同様の一覧は、Microsoft セキュリティ情報検索 で取得することができます。

確かにできますけれど、使い勝手が大幅に低下していませんか?

こちらとしては、とりあえず必要なパッチを全部ダウンロードして CD に焼いておく (そしてオフラインでパッチを適用する)、というような使い方をしたいのです。現在の一覧はパッチ本体を次々とダウンロードしていけるので非常に便利なのですが、検索結果からはパッチ本体へのリンクが無いですし。

関連する話題: Microsoft / Windows Server 2003

新しいドラえもん

「ドラえもん」新声優決定!? (slashdot.jp) だそうで。

といっても声優さんの知識ありませんので良く分からないのですが。

※「水田わさび」さんはポポロクロイス物語2 (www.amazon.co.jp)のボクシーの声、とかいうマニアックな役所しか知らない。

関連する話題: 出来事

2005年3月9日(水曜日)

msearch におけるディレクトリトラバーサルの脆弱性

更新: 2005年3月17日

JVN (jvn.jp) で「msearch におけるディレクトリトラバーサルの脆弱性 (jvn.jp)」というものが公開されました。

JVN の記述は微妙です。設定ファイルや設定ファイルと同じフォーマットのファイルが見えるのではなくて、インデックスファイルと同じフォーマットのファイルが見えるという問題だと思いますが……。

※設定ファイルと同じフォーマットのファイルが「たまたま」存在した場合はその設定で msearch を動かすことができてしまいますが、そのファイルの内容を閲覧することはできないはず。フォーマットが違う場合はエラーメッセージが出るだけです。

※2005-03-17追記: JVN の記述は修正され、インデックスファイルについて追記されました。

まあそれは良いとして、「参考情報」としてリンクされている PDF 文書は何なのでしょうね。詳細な情報があるわけでもなく、何を意図したものか良く分からないのですが、もしや Microsoft の「絵で見る……」を意識しているのでしょうか。

2005年3月8日(火曜日)

誤訳っぽい

IT Media に 「DNSポイズニング」によるフィッシングが増加 (www.itmedia.co.jp) という記事が出ているのですが……。

wildcard DNSは、ミスタイプした、または間違ったWebアドレスをリダイレクトして、ユーザーを目的のWebサイトに誘導する。しかしこのwildcard DNSが、英バークレーズ銀行を装うのに利用された。詐欺師は、ユーザーを偽のサイトに誘導する一連の文字列を同行のアドレスに加えてメールで送信した。

先月にはセキュリティ研究者のビトランス・ウィンター氏が、MicrosoftのInternet Explorer(IE)を狙った同様の攻撃を報告した(2月24日の記事参照)。この攻撃では、ユーザーに表示されるURLにツールバーでは見えない文字列やドメイン情報が含まれており、ユーザーを違うアドレスに誘導する。

DNSキャッシュポイズニングと呼ばれるこの手口は、「pharming(ファーミング)」として知られる攻撃でも利用されている。ファーミングでは、「毒入り」のDNSサーバがユーザーをフィッシング詐欺師のWebサイトにリダイレクトする。ここで使われる「毒」は基本的に、脆弱なDNSサーバに注入された偽のDNS情報だ。

……って言うじゃない? けど、ワイルドカード DNS によるドメイン詐称は DNSキャッシュポイズニングとは別物ですから! 残念!

原文 (www.internetnews.com)を見たらこんな感じでした。

The technique, known as DNS cache poisoning, is also being utilized by phishers in an attack know known as "pharming" where a poisoned DNS server redirects users to the phisher's Web site. The "poison" is essentially false DNS information that is injected into a vulnerable DNS server.

訳では "also" が漏れていて誤解を招く記述になっているようですね。「DNSキャッシュポイズニングと呼ばれる手口も攻撃に使われる」という話であって、ワイルドカード DNS を使った騙しのテクニックとは別物です。

ちなみに DNS の毒入れの話は IT Pro にも出ていますね。「原因はDNSの書き換え?悪質なサイトへ誘導される」――米SANS Institute (itpro.nikkeibp.co.jp)。これはホントに脆弱性なのでパッチを当てないといけない話ですが、ワイルドカード DNS の方は「仕様」だったりするのが何とも。

関連する話題: セキュリティ

公正証書じゃない

「公証人役場で認証を受けました」出会い系サイトの架空請求に新手口 (internet.watch.impress.co.jp)……というお話が興味深いです。公証人が確定日付を証明しているだけなのですが、なんか知らない人が見ると公正証書っぽく見えるということなのでしょう。

※って、「知らない人」は公正証書も知らないのではないかという気がしますが、まあ「公証人役場」なんて単語は知っているのでしょう。

東京高等裁判所内郵便局から内容証明を出すと、裁判所から来た文書と勘違いされる可能性があるのでお得かもしれない……というような話を冗談半分でしたことがありますが、なんかそんな感じですね。

2005年3月7日(月曜日)

セキュリティレベルを下げさせようとする人たち

高木さんの日記に、「自治体は誠実なのか不誠実なのか (takagi-hiromitsu.jp)」という話が出ています。オレオレ証明書の話の続編で、要は自治体がセキュリティレベルを下げさせようとする「攻撃」を行ってしまっているというお話。

しかし、そもそも何でこんなことになってしまうのですかね。証明書を取得したり電子署名をつけたりするのにはコストがかかるから……なのでしょうか。開発費に比べれば、たいしたコストにはならないと思うのですが……。

ココログは SSI の負荷がヤバイのでは

やや旧聞に属しますが、ヒット中の「ブログ」、いかにお金を生むビジネスに結びつけるかが最大の課題 (arena.nikkeibp.co.jp)……というお話から。

「ココログ」を提供するニフティは、サービスを開始した2003年12月、アクセスが集中してサービスが停止、2004年4月にも記事更新ができない状態に陥るなど、身をもってブログの“怖さ”を知る事業者の一つだ。そのため、現在ではサーバーの増強に加え、ネットワーク計測ツールを導入し、負荷状態を常に監視する体制を整えている。

SSI インジェクションが「脆弱性でない」として未対応ということからして、ココログには SSI を無効にできない理由があるのでしょう。おそらく、通常の動作に SSI を利用しているのだろうと思います。負荷が高いのはそのあたりに原因があるのではないかと思いますが……。

……って、この記事を読んで思ったのですが、SSI インジェクションは DoS攻撃に使えるのではないですか? まあ、ウェブサイト運営者が「脆弱性ではない」と言っているわけですから、何をしても問題ないようになっているのだと解釈するしかないわけですが。

2005年3月5日(土曜日)

意味不明

「競争は悪とする教育がニート助長」 中山文科相語る (www.asahi.com)

中山文部科学相は5日、通学や仕事をせず、職業訓練も受けない若者「ニート」やフリーターが増えている問題について「競争は悪だとしてきたが、社会に出ると競争社会で子供が落差に戸惑う。こういう今までの教育は、ニートなどの予備軍の『大量生産』に手を貸しているのではないか」と述べ、教育現場での競争の重要性を強調した。松江市内で開かれた「教育改革タウンミーティング」で語った。

意味が分からないというか根拠が分からないというか……。ニートって、「競争社会で落差に戸惑う」からニートになっているのですか? 仮にそうなのだとしても、それは「つまずき型」(いったんは就職したものの、その後辞めてニートになっている人) にしか当てはまらないですよね。

2005年3月4日(金曜日)

消費者向け電子商取引サイトの運用における注意点

IPA の脆弱性のところ (www.ipa.go.jp)に、「注意喚起、啓発資料」という項目が追加されていますね。「消費者向け電子商取引サイトの運用における注意点 (www.ipa.go.jp)」

こういうのをどんどん出していただけると良いのではないかと思います。が、微妙な点もいくつか。

パス・トラバーサルを回避するために、公開していないページ(ディレクトリ)に利用者セスできないよう、アクセス制限をしていますか?

ウェブブラウザの機能にある「上のディレクトリに移動」などを利用することで、非公開のページや、ディレクトリへのアクセスを許してしまう場合があります。このとき、本来利用者に見られてはならない情報を見られてしまう可能性があります。

対応の必要があるのは間違いないのですが、それは単なる丸見えであって「パス・トラバーサル」ではないですよね。

クロスサイト・スクリプティングによる情報の漏えいを防ぐために、利用者から入力された危険な(特殊な)文字を無害化していますか?

利用者がある程度自由に入力できる入力フォームにおいては、文字入力の際に"<" や ">" 、空白(Null)、また、それらを意味するUnicode 形式の文字列が入力されることで、ウェブサーバが実行可能な命令文であると認識し、命令が実行される場合があります。

これは「ウェブサーバが」ではなくて「ブラウザが」、ですね。ウェブサーバがコマンドと解釈するならコマンドインジェクションですし。「命令文」というのも微妙ですが……。

2005年3月2日(水曜日)

不安的中

プログラマーズフォーラムが Web フォーラム化しました……「@nifty:プログラマーズフォーラム (www.com.nifty.com)」。さっそく墓場にぺたぺた。

ところでニフティにはこんな Q&A が出ているのですが、

インターネットは、セキュリティ面で不安があるのですが、大丈夫ですか?

セキュリティサービスを豊富にご用意しておりますのでご安心ください。

常時安全セキュリティ24、ウイルスバスター for @nifty mailなど、ご利用形態に応じた豊富なセキュリティサービスをご用意しております。是非ご活用ください。

って前にも引用しましたが、セキュリティ面の不安ってのはそういうことじゃないのです。ホントに勘弁して欲しいです。

2005年3月1日(火曜日)

IPアドレスを記録……?

「ACCS、サイトにアクセスしたIPの記録を開始~DDoS攻撃に注意を喚起 (internet.watch.impress.co.jp)」だそうで。ACCS にも「■ホームページへのアクセス集中対策、IPアドレス取得を開始(2005/2/28) (www2.accsjp.or.jp)」というニュースリリースが出ていますね。

なお、現在「www.accsjp.or.jp」にアクセスしても、ACCSホームページのコンテンツは閲覧することができません。

……コンテンツはちゃんと見えてしまっている気がするのですが、気のせいなのかしら。

まあそれはともかく、ACCS の人たちって IPアドレスを記録しないのがデフォルトなのでしょうか。普通、特に意図しなくても勝手にあっちこっちのログに残っていそうな気がしますけれど……。

※それとも、あえて宣言することに意味がある、のかな。

関連する話題: ACCS

ゲーム脳の恐怖

スラッシュドットに、森昭雄教授,講演で「ゲームが原因で自閉症になる」発言 (slashdot.jp)というトピックが出ています。「ゲーム脳講演会の顛末 (members.jcom.home.ne.jp)」というコンテンツが紹介されていますが……。

友:夫はIT関連の技術者でもう20年近くパソコンで仕事をしています。幸いまだ暴力的になったり物忘れはないようですが、今後痴呆にならないためにはどうすればいいですか。

わらった。これは明らかに冷やかしだ。

以上、ゲーム脳講演会の顛末 より

これはもちろん「夫は 20年近くパソコンで仕事をしているが痴呆にも暴力的にもなっていないぞ?」と言っているわけですが、

森:50分やったら15分休むを励行することです。

うわ、そうキタか……。

- 前(古い): 2005年2月のえび日記

- 次(新しい): 2005年4月のえび日記