2008年11月

2008年11月30日(日曜日)

暴走する資本主義

公開: 2026年3月9日21時20分頃

最近、暴走する資本主義 (www.amazon.co.jp)という本が流行っているようだが、この題はパクリなのではないのか……という話が出ていたので、10年前の本である「暴走する資本主義―規制緩和の行方と対抗戦略 (www.amazon.co.jp)

」の方を注文してみました。

ロバート・ライシュの著書の原題は "Supercapitalism : The Transformation of Business, Democracy and Everyday Life" なので、確かに超訳気味ではありますね。「超整理法」が流行っていた自体に訳されていたら、違う題になっていたような気がしてなりません。

※まあ、たまたま一致してしまったのかもしれませんし、そもそも題号は著作物とはみなされませんので、「インスパイア」されていたのだとしても特に問題はないはずです。

- 「暴走する資本主義」にコメントを書く

とらぶるクリック!! 03

公開: 2026年3月9日20時55分頃

何となく購入。

- とらぶるクリック!! 03 (www.amazon.co.jp)

ファッション用語はわかりません!

- ドロスト: ドローストリング(drawstring)の略。引き紐。紐で胴を絞ったりするスタイルか

- クロシェ: クロシェレースの略。クロシェ (crochet、クロッシェとも) というのは「かぎ針」の意味で、かぎ針で編んだレースがクロシェレース。

とらドラ9!

公開: 2026年3月9日20時30分頃

読み終わったのでメモ。

- とらドラ9! (www.amazon.co.jp)

竜児の絶叫、進路の話、バレンタイン、初めてのアルバイト。そして……。

竜児はともかく、大河の進路が……。あの親の金は嫌だ、という発想にはならないのね。

ラストはこれ駆け落ち? 続きが気になって仕方ないですが。

とらドラ8!

公開: 2026年3月9日15時45分頃

読み終わったのでメモ。

- とらドラ8! (www.amazon.co.jp)

修学旅行……で、ケンカ、ケンカ、ケンカ。櫛枝までもがケンカ。

しかし、男子チームが竜児から「櫛枝が好きだった」と聞かされたときの反応は凄い……。そこまで意外なのかと。

そして、竜児がついに、ようやく、大河の想いを知ることに……。

これは同時に、櫛枝の行動の理由を知ることでもあるわけですから、そちらはそちらでいったん解決するのでしょう。あとは収束するべきところに収束するしかないと思いますが、亜美の件が何も解決されていませんし、どうなるのかなぁ。

新幹線でがーっと読んだわけですが、続きも持参してきているので一気に読んでしまおう……。

2008年11月29日(土曜日)

うぃずりず 3

公開: 2008年11月30日15時20分頃

勢いで購入。

- うぃずりず 3 (www.amazon.co.jp)

なんか、全体的に着衣が少ないというか、お風呂とか水着忘れとか、そういうネタ多すぎませんか?

クロスドメインのiframeにアドレスバーを出すのはどうか

更新: 2008年12月3日2時10分頃

「はてなブックマークの新しい登録ブックマークレットは危険 (slashdot.jp)」。クロスドメインの疑似ダイアログ話ですが、興味深いお話が。

Operaはポップアップウインドウでも、ウインドウ内の一部をクリックするだけでアドレスバーが表示できたりします。

以上、一方Operaは(激しくオフトピ) より

この話はポップアップではありませんし単純なiframeでもないのですが、とりあえずのブラウザ側の対応として、「クロスドメインのiframeには無理矢理アドレスバーを表示する」という処理があっても良いのかもしれないと思いました。

もっとも、iframeを使わずにブックマークレットのJSでform要素をいきなり動的生成することも可能で、そのような場合には対応できませんが……。

あと、表示の仕方が問題ですね。Webページ側で偽装されないようにする必要があるので、いわゆるchrome領域に表示するとなると……iframeの数だけアドレスバー増殖? やってやれないことはないようにも思いますが、大変なことになりそうですね。

※いずれにしても、そんな実装をすると隠しiframeで非同期通信する技を使っているサイトが大変みっともないことになり、結構困るかも。

※2008-12-03追記: そもそもブックマークレットでiframeが追加されること自体イレギュラーですから、「ブックマークレットによって追加されたiframeのドメインを確認できる機能」なんてのは必要ないのではないか、と言われればその通りだと思います。ブラウザが今後このような備えていくべきだ……というような意気込みはなく、こんな機能があっても面白いのではないか、という程度の話です。

とらドラ7!

更新: 2008年11月30日15時20分頃

読み終わったのでメモ。

- とらドラ7! (www.amazon.co.jp)

ここで来ましたか……。やっと来ましたか……。

北村にも櫛枝にも最初から、それこそ1巻の時点から分かっていたことですが、ここで本人がようやく気づいてしまったわけですね。

櫛枝はそんな大河の気持ちを分かっているから苦しんでいたわけで、まあ、やっぱりというか、こうなるしかない流れですね。

※ところで、水星の逆行って……内惑星って逆行するのでしたっけ? 逆行ってのは外惑星 (地球より外側を公転している惑星) だけの現象だったような気がするのですが、どうでしたっけ。

2008年11月28日(金曜日)

森の生活 9日目: 初雪とシーラカンスと

公開: 2026年3月9日21時10分頃

街へいこうよ どうぶつの森 (www.amazon.co.jp)、9日目。

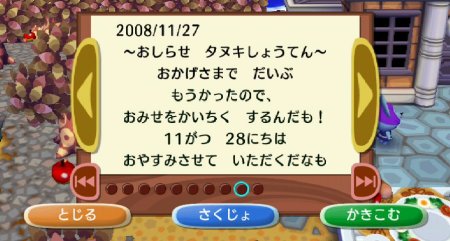

タヌキ商店がお休みなので、することがないと思っていたら……。

ちらほらと雪が降ってきました。

こんな雪の日の夕方は、釣りに限ります。

トレンチコートに着替えて (寒そうなので)、釣り糸を垂れること1時間あまり。奴が……奴がついにその姿を!

来ました、シーラカンス! これで11月に釣れる魚は全部釣ったかな?

関連する話題: ゲーム / Wii / 任天堂 / どうぶつの森 / 街へいこうよ どうぶつの森

bakera.jpシステムリニューアル その9

公開: 2026年3月9日20時20分頃

機能追加。

- 日記のXMLファイルを年ごとに分割できるようにした

- 関連する話題 (いわゆるタグ) を、タイトルすぐ下ではなく記事の下に出すようにした

日記のXMLファイルが4MB近くなっていろいろ大変だったので、ファイルを分割してみました。

また、以前はタイトルのすぐ下に「話題:」というのが表示されていましたが、タイトルだけ見て中身を読まず、そのまま関連する他の記事を読む……という導線はほとんど無いでしょう。普通は記事を読み終わってから関連するものを読むと思うので、下の方に移動してみました。

関連する話題: bakera.jp / hatomaru.dll

2008年11月27日(木曜日)

とらドラ6!

公開: 2008年11月28日13時35分頃

読み終わったのでメモ。

- とらドラ6! (www.amazon.co.jp)

手乗りタイガー。

今度は北村が大変なことになる話。北村の変調の原因は想像したとおりでしたが、その後の展開が……なんと、全校生徒の前で告白! ラブコメの王道ですなぁ (そうか?)。しかし、最終的に手乗りタイガーが停学という展開は衝撃。逆に言うと、今まではなんだかんだ言っても停学になるような暴力事件は起こしていなかったということなのでしょうね。

うーん、手乗りタイガー。

森の生活 8日目: ハーベストフェスティバル

公開: 2008年11月28日3時5分頃

街へいこうよ どうぶつの森 (www.amazon.co.jp)、8日目。ハーベストフェスティバルの日ですよ。

パーティーということでタキシードを着てみました。

しかし、パーティーが始まる時間になってもメインディッシュが乗るべきお皿は空っぽのまま。メインディッシュの七面鳥はもうすぐ来ると村長は言うのですが、村を歩いていると……。

七面鳥がいたーっ!

食材というか普通に会話してますけど……食べるのか? 食べるのか!?

ネコの住人とネズミの住人が同じ村にいて大丈夫なのかとか、そういう話は「どうぶつの森」最大のタブーだと思っていましたが……そこを剛速球で突いてくるとは。

村のどこかに隠れている七面鳥のフランクリンを探してナイフとフォークを渡すと、ハーベストシリーズの家具がもらえます。ナイフとフォークは村長から無限にもらえるのですが、もらえる家具はランダムのようなので、一通りそろえるのは大変です。

とりあえず家具10種と壁、床をそろえました。これで全部なのかどうか、よく分かりませんが。

ハーベスト家具は七面鳥をモチーフにしたデザインで、紫を基調にした色調ですね。オトナ向けかも。

そして祭の後。

住人は食べる気満々だった模様……。ある意味、非常に怖いイベントですね。

ところで、平行してこんなイベントも。

タヌキ商店がやっと改築です。嬉しいと言えば嬉しいのですが、白カブが売れていないときに休まれるとつらいですね。

関連する話題: ゲーム / Wii / 任天堂 / どうぶつの森 / 街へいこうよ どうぶつの森

2008年11月26日(水曜日)

とらドラ5!

公開: 2008年11月27日23時45分頃

読み終わったのでメモ。

- とらドラ5! (www.amazon.co.jp)

手乗りタイガー。

急激に面白くなってきました。逢坂父登場、文化祭、ミスコン、プロレスと、なかなかの盛り上がりです。

みのりんの態度がおかしいのは、まあアレですよ。竜児と対峙したときだけ態度がおかしいわけです。もうね……。

しかし、逢坂父は凄まじいなぁ。

なんというか、まあ、手乗りタイガーです。

森の生活 7日目: 消防訓練

公開: 2026年3月9日22時45分頃

街へいこうよ どうぶつの森 (www.amazon.co.jp)、7日目。

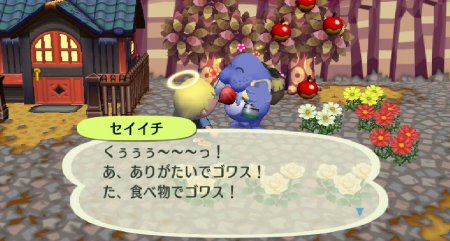

放浪の腹ぺこ画家、セイイチが登場。何か食べたいというので、迷わず赤カブを……。

……ハテナブロックのデザインをもらいました。あらら。

※おいでよ どうぶつの森 (www.amazon.co.jp)では、セイイチに赤カブを渡すと重要なイベントアイテムがもらえたのです。

ところで、今日は会社の消防訓練らしいので、こちらでも訓練を。

消火訓練の後は、階段を下りて避難します。

って、今見て気がつきましたが思いっきり走ってますね。避難の時は走らないように……。

イナリ家具の商品が入れ替わっていて、本物の名画を購入できました。

イナリ家具は週1回更新のようですね。

関連する話題: ゲーム / Wii / 任天堂 / どうぶつの森 / 街へいこうよ どうぶつの森

クロスドメインの疑似ダイアログにログインフォーム

公開: 2026年3月9日15時30分頃

「新はてなブックマークの登録ブックマークレットは使ってはいけない (takagi-hiromitsu.jp)」。クロスドメインで疑似ダイアログが表示され、その中にログインフォームが現れるというお話。

※高木さんは「ページ内JavaScriptウィンドウ」と呼ばれていますが、うちの社内では「疑似ダイアログ」(略して「疑似ダイ」) で通っていますね。実装がJavaScriptかどうかという点は本質ではありませんし、ここではとりあえず「疑似ダイアログ」と呼んでおきます。

疑似ダイアログにはアドレスバーも何もありませんし、クロスドメインで表示されているのかどうかを利用者が知る手段はありません。あくまで、ブラウザのアドレスバーのみを信用するようにして利用しないと駄目ということですね。

逆に、疑似ダイアログを使ったインターフェイスを設計する際には、こういう形でログインさせることがないように注意する必要があるでしょう。もっとも、クロスドメインで疑似ダイアログを出すということ自体が例外的ではあろうと思いますが……。

脆弱性届出の危険性と動機

公開: 2008年11月26日3時10分頃

こんな話題が。

- 情報漏えいを発見してしまったらどうするべき? (slashdot.jp)

- サイバーセキュリティ賢者の選択-自分が被害者で発見者になってしまったら (www.netsecurity.ne.jp)

- コメントありがとうございます IPAとjpcert/ccさんについて (netsecurity.blog77.fc2.com)

IPAとjpcert/ccに届けを出さないというか、出せないので、ここでその事情を書いておきたいと思います。

・この2つの組織は、不正アクセス禁止法に抵触する可能性を問題のサイトが指摘してきた場合、通報者を守ってくれないような気がする

まあ、情報セキュリティ早期警戒パートナーシップガイドラインにはこう書いてあるわけでして……。

また、IPA が脆弱性関連情報を受け付けた場合でも、IPA は脆弱性関連情報の入手手段に関して合法であると判断したわけではありません。さらに、IPAが脆弱性関連情報を受け付けた場合、発見者の脆弱性関連情報の発見に係る法的責任が免責されるわけではありません。

これで「逮捕されないから大丈夫、届け出ましょう」というのは、かなり言いにくいところでしょう。

※そもそも件の丸見え系が不正アクセス禁止法違反というのはありえない、と言いたいところではあるのですが……。警察は転び公妨なんかを問題と思っていないのかもしれませんが、実はこういうところに濃い影を落としていると思うのですよね。

……が、参考情報として。

私は情報セキュリティ早期警戒パートナーシップの制度を利用してWebサイトの脆弱性を300件以上届け出ているのですが、今のところ逮捕されたり訴えられたりはしていません。300件やって大丈夫だったのですから、たぶん大丈夫なのではないかと思っています。100%とは言いませんが。

・のろい

まあ、のろいですよね。

↑ 別記事で描きましたが、今回は迅速に対応していただけました。私の認識違いでした。申し訳ありません。(2008年11月18日追記)

IPAさん自身の対応は、遅くはないが、強制力がないため、結果として対応が遅くなる(あるいはしてもらえない)ということが多いみたいです。(2008年11月23日追記)

いやー、基本的には、最近は受理が遅いとは思うのですけれど……。

ただ、案件によって処理の優先順位が繰り上げられることがあるようですね。悪用される危険性が高いような案件は、優先的に受理される場合があります。緊急性が高い場合は、緊急性をアピールしておくと早く受理されるかもしれません。

「独立行政法人情報処理推進機構」なんて言われるといかにもお役所仕事っぽい雰囲気を感じるかもしれませんが、けっこう柔軟にいろいろ対応してくれます。気になることがあったら個別に相談してみると良いと思います。

ようするに、セキュリティ情報をまともに扱っても、なにもいいことはない(というか、むしろよくいないことが起こりかねない)から、誰も扱いたがらないってことなんですよね。

これは、確かに、ないですねぇ。いちおう、発見者のメリットについては議論されています。「情報システム等の脆弱性情報の取扱いに関する研究会 報告書 (www.ipa.go.jp)」というのがありまして、こんなことが書かれているわけですが……。

IPA 四半期レポートにおける発見者(希望者)の氏名紹介

→発見者をIPA 賞表彰。発見者による講演実施

うーん、「IPAX2006で講演して目立ちたい」などという動機で届け出ているのだと思われているのですかね。そうだとすると、ちょっと悲しいですが。

私の場合、届出の動機は単純に「自分が被害を受けないようにしたい」というものです。ですから、「脆弱性を修正してほしい」「これ以上脆弱なサイトが増えないようにしてほしい」ということになります。この制度を利用すると脆弱性が修正され、情報が適切に公開される……ということが保証されるのであれば、それだけで届出の動機になります。

現時点では、修正に関してはまあ頑張って達成されているとは思いますが、情報公開がないのが残念なところです。ソフトウェア製品についてはいちおう公開されますが、Webサイトについては何の情報公開もないですからね……。運営者が自主的に公表することも希にありますが、きわめて希です (1%くらい?)。

関連する話題: セキュリティ / IPA / 情報セキュリティ早期警戒パートナーシップ

2008年11月25日(火曜日)

とらドラ4!

公開: 2008年11月26日1時50分頃

読み終わったのでメモ。

- とらドラ4! (www.amazon.co.jp)

手乗りタイガー。

今回はミステリ仕立てで面白かったと思います。表紙にもなっているみのりんが大活躍で、意外な一面も含めてたっぷり堪能できました。

※どうでも良いのですが、表紙はなんとなく2巻と主張しているように見えますね。

森の生活 6日目: ゆうたろう

公開: 2008年11月26日1時15分頃

街へいこうよ どうぶつの森 (www.amazon.co.jp)、6日目。

家が二階建てになりました!

しかし、ローン生活はここからが本番ですよ……。

よく分からない「からっぽのランプ」を発見。

水をかけてみたり埋めてみたりしましたが、何もなく……。

と、夜になったら持ち主がひょっこり現れました。

ゆうたろう。幽霊を怖がるのですが、どう見ても本人が幽霊ですね……。家具が欲しいと言ったら「ごばん」をくれました。

関連する話題: ゲーム / Wii / 任天堂 / どうぶつの森 / 街へいこうよ どうぶつの森

2008年11月24日(月曜日)

とらドラ3!

公開: 2008年11月25日13時0分頃

読み終わったのでメモ。

- とらドラ3! (www.amazon.co.jp)

手乗りタイガー。

あとがきでも書かれているとおり、胸部にフォーカスされたお話。またの名を偽乳特戦隊……ってみのりんのセンスが相変わらず凄い。

実はちょっとバーリ・トゥードが見たかったかも。

森の生活 5日目: 迷子のおかあさん

公開: 2008年11月25日2時15分頃

街へいこうよ どうぶつの森 (www.amazon.co.jp)、5日目。

迷子の子猫のおかあさんが出現!

この後、無事に子猫と再開したわけですが、再開シーンは何故か写真に撮れないようです。

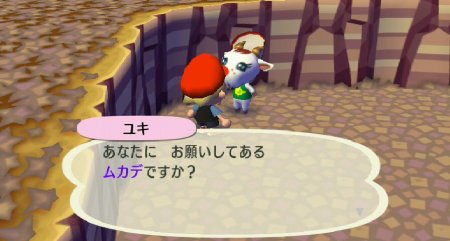

それから、何故かムカデを欲しがるユキ。

ということは、つまりムカデが存在するということですね。見たことがありませんが……岩を裏返すといたりするイメージなので、岩叩きで低確率で出現とか?

夕方になったら、郵便配達員のぺりおが歩いていました。並んでパチリ。

今回は飛ばずに歩いて手紙を配達している模様。飛んでいると、パチンコで打ち落とされたりしますからね。しかし、しばらく様子を見ていもうろうろしているだけで、どう見てもサボっているようにしか……。

関連する話題: ゲーム / Wii / 任天堂 / どうぶつの森 / 街へいこうよ どうぶつの森

2008年11月23日(日曜日)

森の生活 4日目: ネオンテトラと紹介料と

公開: 2008年11月24日2時20分頃

街へいこうよ どうぶつの森 (www.amazon.co.jp)、4日目。

やっとこさスコップを入手! 化石を掘ったりくだものを植えたりオケラを掘り出したり岩を叩いたりできるようになりました。

ともあれ釣り。

新魚、ネオンテトラ。あとパイクというでっかい魚も釣りました。

街へ行ったら、何故かつねきちにお金をもらうの図。

紹介状を誰かに送って、その人がイナリ家具の会員になると1000ベルもらえるっぽいです。

そういえば今日は日曜日だったので、白カブを1100カブほど買っておきました。1カブ95ベルでした。

家の中は整理中。フリーマーケットで売るつもりのない家具まで売ってしまったりしたので、また注文しないと。

関連する話題: ゲーム / Wii / 任天堂 / どうぶつの森 / 街へいこうよ どうぶつの森

ななつのこ

公開: 2008年11月24日2時0分頃

読み終わったのでメモ。

- ななつのこ (www.amazon.co.jp)

北村薫の「円紫さんと私」シリーズと似たような雰囲気の作品ですが、文学アレルギーの方でも割と安心して読めそうです。主人公の名前がはっきりしているかわりに、探偵役の正体が伏せられているという (最後に分かりますが……というか、まあ、途中で気がつきますが)。

駒子は割と能天気キャラなので、全体的にまったりとした雰囲気になっています。「日本国憲法で罰せられます」なんて本当はツッコミを入れてもらわないといけないところですが、スルーされても気にならないですね。

衝撃的とかいう話ではないのですが、続きが読みたくなる一作だと思います。

2008年11月22日(土曜日)

森の生活 3日目: とたけけライブ

公開: 2008年11月23日12時20分頃

街へいこうよ どうぶつの森 (www.amazon.co.jp)、3日目。

何故か3日連続でスコップが売られないという憂き目に合い、ひたすら釣り。

っと、新魚(?)来ました! ロブスター。あとエイも釣りました。

そして満身創痍になりつつも、ハチを捕獲。

昨日と合わせて1勝8敗ですよ……。今回は「スズメバチ」ではなくて「ハチ」なのですね。

その後、ハチに刺された顔のままでとたけけライブ。

今回はお出かけしてともだちと一緒にライブを見られます。

関連する話題: ゲーム / Wii / 任天堂 / どうぶつの森 / 街へいこうよ どうぶつの森

セキュリティホールmemoからリンクをたどるとIE8がこける

公開: 2026年3月9日13時5分頃

「セキュリティホールmemoとの相性が悪いのはウチだけ? (slashdot.jp)」

セキュリティホールmemoからリンクをたどると、何故かDEPが働いてIE8がこけることがあるのですが……うちだけではなかったのですね。

※再現率低いですし、原因不明なのですが。

関連する話題: Internet Explorer

2008年11月21日(金曜日)

森の生活 2日目: きのこのタンス

公開: 2008年11月22日2時20分頃

街へいこうよ どうぶつの森 (www.amazon.co.jp)、2日目。

歩き回ってみると、木の根元にキノコが生えているのを発見。秋はキノコ狩りもできるのですね。キノコをちくちく拾っていたら……。

「きのこのタンス」が紛れ込んでいました。ちょうどタンスが欲しかったので、これはラッキー。

※ちなみにきのこ家具は非売品なので、DS版 (www.amazon.co.jp)からのカタログ持ち越しはできません。

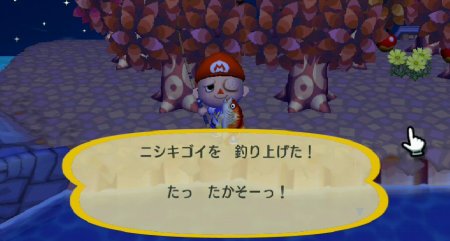

あとは、ふつうに魚を釣ったり。釣りは順調で、マグロ、イシダイ、デメキン、ニシキゴイなどを釣りましたが、どれもDS版で見たことのある魚ですね。新魚が見たいのですが……。

……って、なにげにハチに刺されていました。スズメバチは4戦全敗です。タイミングがシビアなのかなぁ。

それから、レイニー (カエルの住人) にお使いを頼まれて、ポンチョ (クマの住人) にお届け物を……って、すぐ目の前にポンチョいたよ! 見えてないのかいっ。速攻でお使い終了してレイニーに報告し、そのあともう一度ポンチョと話してみたら……。

意味不明なことを言われました。本当は「レイニーによろしく」と名前を言うはずではないかと思うわけで、バグくさいですね……。

※最後の「なにさ!」は口癖なので問題なし。

関連する話題: ゲーム / Wii / 任天堂 / どうぶつの森 / 街へいこうよ どうぶつの森

disり用。

公開: 2026年3月9日17時55分頃

「具体例で説明するデザインパターン」はかなり間違ってる - disり用。 (d.hatena.ne.jp)

前に、「具体例で説明するデザインパターン (d.hatena.ne.jp)」って何かピンと来ないというか間違っている気がするのだけど……などと話していたら、いつの間にかツッコミ記事が作成されていた模様。

※しかし、「disり用。」というタイトルはかなり力強いですね。

インターネット記念日

公開: 2026年3月9日15時45分頃

よつばとひめくり (www.amazon.co.jp)によると、11月21日は「インターネット記念日」なのだそうで。

……と思ったら、去年全く同じ事を書いていたのでした。すっかり忘れていました。

攻撃コマンドが決まったときはすかっとする

公開: 2026年3月9日15時40分頃

セキュリティホールmemoより、言葉の常備薬[4]ITエンジニアの幸せって何だろう (日経 IT Pro, 11/20) (www.st.ryukoku.ac.jp)。

Exploit がスカッと通ったとき、という人は、実は少なくないのではという気がするけれど、話す相手を選ばないとひどく誤解を与えるので注意しませう。

ああ……「攻撃コマンドが決まったときはすかっとする」でしたっけ。

若槻弁護士が話す。「朝日の記事は、office氏が取材を受けた際に予想していた記事とはまったく違っていた。そもそも『すかっとする』というのは、『そういうことを言うクラッカーもいる』という意味で言っているだけで、自分がすかっとするとは言っていない。office氏は抗議の内容証明郵便を朝日の本社に送っている」

話す相手を間違えると、もう何を言ってもダメという感じがしますね……。

※A.D.2003は2003年11月8日ですから、もう5年も経ったのですね。

関連する話題: セキュリティ

どうぶつの森 通信プレイ

公開: 2008年11月21日3時0分頃

街へいこうよ どうぶつの森 (www.amazon.co.jp)、さっそくZnZさん (znz.s1.xrea.com)と通信プレイ。

並んだところで写真を撮ったら……。

凄い表情になっていました。まばたきの途中?

住人の家で、見知らぬ魚を目撃。なんだろう……。

凄かったのがこれ。銭湯っぽい部屋の住人がいて、いかにもケロリンな感じの風呂桶が。よく見ると……。

ケロリンじゃなくてロクヨン (www.amazon.co.jp)でした。

カタログは引き継いできているのですが、新家具も大量にあるようで楽しみですね。

関連する話題: ゲーム / Wii / 任天堂 / どうぶつの森 / 街へいこうよ どうぶつの森

2008年11月20日(木曜日)

街へいこうよ どうぶつの森

公開: 2008年11月21日2時40分頃

ついに発売!!

- 街へいこうよ どうぶつの森 (www.amazon.co.jp)

というわけで購入。Wiiスピーク付き (www.amazon.co.jp)ではなく単品のほうを購入しました。軽くプレイしてみましたが、どうぶつの森ですね(当たり前)。

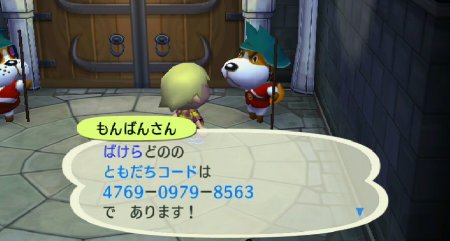

なにげに写真が撮れるのがナイス。ともだちコードをメモしたり……。

部屋を見せたり……。

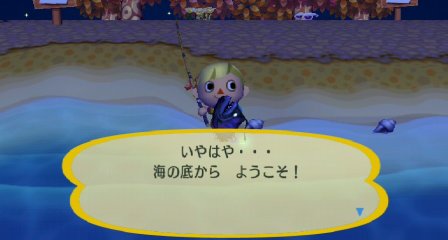

釣果を自慢したり。

※この写真だと分かりにくいですが、チョウチンアンコウ光ってます。

ちなみに写真は1枚しか保持できないようで、撮るたびにSDカードに移す作業をしなければならないようです。連続で撮影すると上書きされて、最後に撮った1枚しか残りません。SDカードをWiiに挿しっぱなしにしておきたいところです。

他、気になったポイントをいくつかメモしておきます。

- 村の地形に段差がありますね……。橋の位置だけでなく、坂の位置も把握しないと。

- 初めて街へ行くときに Wii Connect24 の有効/無効を訊かれます。たぶん、街に行かないとずっと無効なのでしょう。

- ダッシュ専用ボタンがないっぽい。BボタンとZボタンを押しながら歩くとダッシュになりますが、これらのボタンは物を拾うボタンでもあるため、ダッシュしようとしてアイテムを拾ってしまう場合があります。DS版 (www.amazon.co.jp)

ではLボタンで物を拾わずにダッシュできたのに。Zは物を拾わないようにしてほしかったです……。

- WiiリモコンのAボタンは、画面にポインタが表示されているときとされていないときとで挙動が変わります。ポインタが出ていないときは目の前の物を調べたり話したりするのですが、ポインタが出ているとポインタがある箇所をクリック (とは言いませんが) してしまいます。これはちょっと混乱……。まあ、Cボタンを使えば良いのですが。

- 十字ボタンの左右で装備持ち替え、下で装備解除。これは便利ですが、上は「空を見る」で全然違うので注意。空を見て、戻そうと思ったら装備が外れたりします。

それから、セーブして再開したら、いきなりリセットさんが出てきて驚きました。リセットしてないのに!!

どうぶつに手紙を書いたりするときにはキーボードが役に立ちそうな気がします。実はUSBキーボードは持っていないので……。「ロジクール ワイヤレス Wii キーボード(「街へいこうよ どうぶつの森」対応) (www.amazon.co.jp)」なんてあからさまな商品もあるようですが、ふつうのUSBキーボードで良いかなぁ。

関連する話題: ゲーム / Wii / 任天堂 / どうぶつの森 / 街へいこうよ どうぶつの森

2008年度プラチナ会員特典が微妙すぎる

公開: 2026年3月9日14時45分頃

プラチナ会員特典は“スーパーマリオの帽子”など3アイテム――「クラブニンテンドー」 (plusd.itmedia.co.jp)。

2007年10月1日~2008年9月30日までの1年間に400ポイント以上を獲得したプラチナ会員向けの特典は、「Wiiゴールデンハンドル」「クラブニンテンドーカレンダー2009(3冊セット)」「スーパーマリオの帽子」の3アイテムで、この中からひとつがプレゼントされる。

うっ、微妙すぎ。過去のプラチナ会員特典はこんな感じのラインナップでしたが、

- 2005年度: Wiiリモコン型テレビリモコン

- 2006年度: チンクルのバルーンファイト

- 2007年度: スーパーファミコンコントローラ型クラシックコントローラ

これらはふつうに欲しいと思ったりしたのですよね。もっとも、私が実際に手に入れたのはチンクルのバルーンファイトだけですが……。

しかし今年は、えーと……。この微妙っぷりは何なのでしょうか。

※くよくよしていても仕方ないのでマリオ帽子にしました。

とらドラ2!

公開: 2026年3月9日2時5分頃

読み終わったのでメモ。

- とらドラ2! (www.amazon.co.jp)

手乗りタイガー。

川嶋亜美登場……なのですが、むしろ狩野すみれの印象の方が強かったような気がするのは私だけ? あとスドバとか。

微妙な終わり方というか、終わってないし……。続きを読めということですか。

ところで、「判官びいき」に力強く「はんがん」とルビが振ってあったので驚いたのですが、辞書を見ると「はんがんびいき」でも見出しが立っていたりするようで、この読みも認められているようですね。知りませんでした。

※例: Yahoo!辞書 - はんがんびいき【判官贔屓】 (dic.yahoo.co.jp)。

しかし、手乗りタイガーが九朗判官義経とダブるという竜児の感覚はイマイチ理解できませんでしたが……。

ともあれ、手乗りタイガーは偉大だということですね。

手乗りタイガー。

2008年11月19日(水曜日)

怪談: SQLインジェクションの恐怖 に追記

公開: 2026年3月9日20時10分頃

怪談: SQLインジェクションの恐怖に追記しました。

微妙に誤解されている方がいらっしゃるようなのですが、これ、実装の話ではなくて検査の話です。元の徳丸さんのお話 (d.hatena.ne.jp)は

- SQLインジェクションの疑いを持ったときに、フォームから「' OR 1=1--」のような文字列を入れたりするとデータが壊れる可能性もあるので危険

という主旨なのですが、それに対して

- 実際にそうやって壊れたと思われる経験がある

- そのため、個人的にはフォームから「'」は入れても、「'」の後ろに何か文字を入れる事はしないようにしている

……という話です。「'」の後ろに何も入れなければ、エラーは出てもデータベースが壊れるようなことは (たぶん) ないはずですので、比較的安全です。

関連する話題: セキュリティ / SQLインジェクション

久しぶりに森

公開: 2026年3月9日19時45分頃

明日はいよいよ街へいこうよ どうぶつの森 (www.amazon.co.jp)の発売ということで、久しぶりにおいでよ どうぶつの森 (www.amazon.co.jp)

。

……ギャー! 雑草が、そしてアレが……。

まあ、キャラの移行には関係ないことなので見なかったことに。

※預金を確認したら5000万ベル以上ありましたが、これも移行できないのですよね。移行できてしまったら住宅ローン返済シミュレーションとして成立しなくなりますが……。

関連する話題: ゲーム / どうぶつの森 / 街へいこうよ どうぶつの森

ビレッジセンターが解散

公開: 2026年3月9日15時20分頃

な、なんだってー。

- ビレッジセンターが11月末で会社解散 (internet.watch.impress.co.jp)

- ビレッジセンターが解散 「WZ EDITOR」は新会社で存続 (www.itmedia.co.jp)

- ビレッジセンター、2008年11月末で会社を解散へ (slashdot.jp)

世間的には WZ Editor の会社なのでしょうが、個人的には「正しいHTML4.0リファレンス&作法 (www.amazon.co.jp)」なのですよねー。

ツッコミどころも結構ありますが、あまりにも酷すぎる状況に一石を投じた功績は大きいと思います。

時差に気づかず誤爆

公開: 2026年3月9日14時50分頃

これはひどい。

- 毎日新聞が「UTC」に気づかず誤報、テレビ各局もつられる (slashdot.jp)

- おわび:「ネットに犯行示唆?」の記事について (mainichi.jp)

こんな報道がなされて、

元厚生事務次官、吉原健二さんの妻靖子さんが刺された事件の約6時間前に、インターネット上のサイト「フリー百科事典・ウィキペディア」に犯行を示唆する書き込みがあったことが分かった。

しかし実は事件の3時間後の編集だったというお話。

早とちりも良いところですが、まあ、ややこしいのは確かですね。サーバのログを見るときも、ちょっと混乱するときがありますし。

関連する話題: 思ったこと

2008年11月18日(火曜日)

ガンホーサイトにログイン後の任意サイトへのリダイレクト問題

公開: 2026年3月9日14時30分頃

「JVN#47875752 ガンホー製 LoadPrgAx において任意の Java プログラムが実行される脆弱性 (jvn.jp)」なんてのが出ていますが、その少し前にガンホー公式サイトの脆弱性話も出ていたようですね……「ガンホー公式にCSRFの脆弱性か。 セッション管理も…… (raguweb.net)」。

ttps://member.gungho.jp/front/guest/login.aspx?ReturnUrl=http:%2f%2fmixi.jp

ターゲットURLを「ttp://mixi.jp」にしておいた。

上のURLをクリックすると、ログイン画面→セキュリティパス認証画面と続いて、

ログイン完了後に、指定した外部URL「ttp://mixi.jp」にジャンプしてしまう。

ログイン後のリダイレクト先に任意のドメインが指定できてしまうという問題ですね。リダイレクト先として罠サイトを指定し、そこで「ログインに失敗した」旨を表示してパスワード再入力を求めるフォームを表示するという攻撃シナリオが考えられます。

これはCSRFではないのですが、ちゃんと脆弱性として扱われるようで、かつて高木さんが「ログイン成功時のリダイレクト先として任意サイトの指定が可能であってはいけない (takagi-hiromitsu.jp)」というお話を書かれていました。この問題、何かそれらしい呼び名ってあるのでしょうか?

※なお、「脆弱性を見つけたら、IPAに報告しよう (raguweb.net)」によると、この問題は修正済みですが別の問題があるとのことです。

2008年11月17日(月曜日)

女子プロ野球選手

公開: 2026年3月9日23時55分頃

「めざせ水原勇気…関西独立リーグ、初の女子選手を指名 (www.yomiuri.co.jp)」。

タイトルについて本文で一切フォローされていない件。

※私はメイプル戦記 (www.amazon.co.jp)を連想しましたが……。

怪談: SQLインジェクションの恐怖

更新: 2008年11月19日20時10分頃

神戸デジタル・ラボの「セルフチェックかんたん5」は試すな危険 (d.hatena.ne.jp)。

ところが、同じチェックシートの『チェック3「内部データをのぞき見されているかもしれない」チェック』は、益は少しあるかもしれないが、それ以上に予期しないトラブル、具体的にはデータベースの破壊を招きかねないという点で、けっして「かんたん」というものではない。

(~中略~)

SQLインジェクションの検査は、専門家がやっても時としてデータベースを破壊しかねないものであるので、診断に先立って必ず免責事項を取り交わす。そのような危険を伴う診断行為を一般ユーザに試させるのであれば、まずは安全第一の検査パターンを紹介した上で、診断に伴う危険性を十分に告知することが検査会社としての責務であると考える。

これ、個人的に恐怖体験があります。

「JVN#92832583 Advance-Flow におけるクロスサイトスクリプティングの脆弱性 (jvn.jp)」というのがありますが、私がこれを発見したとき、同時にSQLインジェクションを思わせるエラーメッセージが出ることも発見していました。で、社内で報告してテスト環境で検証したりとかいろいろしていたのですが、テスト環境のデータが全滅……。DELETE文を発行するようなことは一切していないはずですし、何故消えたのかよく分かりませんでしたが、ともあれテストパターンのいずれかで全滅したのは間違いないものと思います。内部で複雑なSQL文を発行していると、予想外のことが起きたりするようです。

で、怖いのはここからです。なんとその翌日、「データが全部消えました!」というメールが……。テスト環境でしか試していないはずだったのに、何故か本番環境のデータまで一緒に消えたというミステリ。

さらに、SQLインジェクションとして届け出たら、

製品開発者は SQL 文自身は実行されず、入力値によってエラーが発生する現象であり、SQL インジェクションとは呼べないと判断されました。

という連絡が来まして、そもそもSQLインジェクションは存在しなかったということに。

では、私が見たものはいったい何だったのか?

……とても怖い心霊現象ですね。稲川淳二とも渡り合える怖さです。

※まあ、本番環境が消えてしまったのはたぶん何かの手違いだろうと思いますが、「SQLインジェクションはなかった」というのはホントに怖い話です。

ともあれ、それ以来、個人的には「単引用符の後ろに文字列を入れない」ということを心がけるようにしております。

※2008-11-19追記: 念のため補足。「単引用符の後ろに文字列を入れない」というのは検査時の注意で、実装の話ではありませんので念のため。私は Advance-Flow の一ユーザに過ぎず、実装とは無関係です。

2008年11月16日(日曜日)

犯人に告ぐ・映画

公開: 2026年3月9日23時40分頃

「犯人に告ぐ (www.amazon.co.jp)」の映画をテレビで放送していたので見てみましたが、原作でいちばん痛快だったニュースライブ誤報・植草パージ事件がまるまるカットされていたのが残念でした。

まあ、ニュースライブ自体ほとんど出てきませんでしたし、それをきっちり入れたら2時間では終わらないので仕方ないとは思うのですが。

関連する話題: 本

秘密

公開: 2026年3月9日15時50分頃

読み終わったのでメモ。

- 秘密 (www.amazon.co.jp)

推理小説ではないというお話でしたが、なかなかどうして、立派なミステリだと思います。運転手は何故そこまで働き詰めたのか、という謎。そして、最後の最後で明らかになる「秘密」の意味と真実。その衝撃は、まさに東野ミステリの醍醐味そのものでしょう。殺人事件が起きたりはしませんが、上質なミステリと言って良いと思います。

胸が熱くなるシーンが随所にありますが、個人的に一番印象に残ったのは、運転手の言葉ですね。強い意志を持って行動する人間。そして、その行動が実は深い愛に裏付けられたものだった、ということが後になって分かる……。こういう展開は、容疑者xの献身 (www.amazon.co.jp)とも共通していますね。

平介はこの言葉を聞いて一つの決断をし、そして直子は……という形になるわけですが、これがまたなんともほろ苦い結末です。

入力値に当サイトでは使用できない文字が含まれています

公開: 2026年3月9日12時50分頃

とあるサイトにて。

入力値に当サイトでは使用できない文字が含まれています。

誠に恐れいりますが、入力内容にシングルコーテーション(')や

HTMLタグ等が含まれる場合は取り除いて再度ご入力ください。

……吹きました。こういうエラーを出している暇があったらちゃんと処理すれば良いだけだろうと思いますが、ちゃんと処理する自信がなかったのでしょうか。

※まあ、実際だめでしたが。

2008年11月15日(土曜日)

ななつのこ他購入

公開: 2026年3月9日20時35分頃

秘密 (www.amazon.co.jp)を読んでいる途中ですが、購入。

「とらドラ!2」じゃなくて「とらドラ2!」っぽい。

ななつのこは何となく。もの凄く昔に誰かにお勧めされたので今更買ってみました。

GET /../

公開: 2026年3月9日2時0分頃

yamagataさんのところから、「セルフチェック かんたん5 (プロアクティブ・ディフェンス) (yamagata.int21h.jp)」。

ふつうのブラウザから「../」入りのリクエストはできないはず、というお話ですね。

ブラウザを使わずに無理矢理送ることは可能ですが、IIS + ASP.NET の場合にはサーバ側で「../」を消化するような処理をされてしまうので、アプリケーションが「../」を含むURLを受け取ることはないようです。たとえば、

GET /foo/bar/../

を無理矢理送ったとき、アプリケーション側で Request.Url を見ても

/foo/

がリクエストされたようにしか見えません。bar/../ は最初から無かったことになります。では、

GET /../

のようにして外に出ようとするとどうなるかというと、IIS6はこんな感じのレスポンスを返します。

HTTP/1.1 403 Forbidden Content-Type: text/html Date: Sat, 15 Nov 2008 05:07:36 GMT Connection: close Content-Length: 32 <h1>Forbidden (Invalid URL)</h1>

うっ、やる気がまったく感じられない……。charsetパラメータも無いのが気になりますが、固定の値しか吐いていないのでたぶん大丈夫でしょう。IIS7だとこんな感じになりますね。

HTTP/1.1 403 Forbidden Content-Type: text/html; charset=us-ascii Server: Microsoft-HTTPAPI/2.0 Date: Sat, 15 Nov 2008 05:06:36 GMT Connection: close Content-Length: 312 <!DOCTYPE HTML PUBLIC "-//W3C//DTD HTML 4.01//EN""http://www.w3.org/TR/html4/strict.dtd"> <HTML><HEAD><TITLE>Forbidden</TITLE> <META HTTP-EQUIV="Content-Type" Content="text/html; charset=us-ascii"></HEAD> <BODY><h2>Forbidden URL</h2> <hr><p>HTTP Error 403. The request URL is forbidden.</p> </BODY></HTML>

charsetパラメータが気になりますが、固定の値しか吐いていないのでたぶん大丈夫でしょう。

いずれにしても、アプリケーションが受け取る前にはたき落とされてしまいます。

弥勒の掌

公開: 2026年3月9日2時0分頃

読み終わったのでメモ。

- 弥勒の掌 (www.amazon.co.jp)

予想通り、叙述トリックが使われている作品でした。しかし、予想とは違った面白さでした。まさか、ラストで笑える作品だとは。

かなり斬新などんでん返しがあります。普通のミステリは「誰が犯人?」ということを考えて、意外な人物が犯人だったりして驚くわけです。中には、「探偵役かと思われていた主人公が実は犯人だった」などという作品もありますが、この作品は……、っと、ネタバレになるので続きは下の方で。

最後の7行は、あれですね、地球に隕石がぶつかるシーンにドリフの音楽をかぶせた有名なMADがありますが、ああいう感じの印象です。悲惨なシーンのはずなのにスラップスティックを感じる、我孫子武丸らしい読後感です。

※あと、最近無線LANのセキュリティが結構話題になっていますが、こんなところでそんな話が出てくるとは思っていませんでした。しかし、いくら無線LANのAPがノーガードでも「いとも簡単に侵入」とは行かないと思いますが……まあ、この説明はきっと誇張なのでしょう。流れるパケットを見ているだけで十分なのでしょうしね。

……さて、以下、ネタバレです。

今回は結構本気でネタバレしてしまっています。ネタバレはこの作品の魅力を大幅に削ぎますので、これから読もうと思っている方はご注意ください。

※うっかり読んでしまったらごめんなさい。

……ということで、ネタバレですが。

教師、刑事の順で章が繰り返され、読者は順に読んでいくわけですが、実際の時系列は1章、3章、2章、4章、5章の順になっています。これが1つ目のトリックで、読者は2章の事件が3章の後の出来事だとはなかなか気づかないわけですね。

それからもう1つのトリックは……これ、ひょっとして「のだめカンタービレ」で思いついたのでしょうか? まあ、叙述トリックとしては普通だと思うのですが、これは気づかなかったです。

しかし、やはり一番面白いのは最後の章ですね。思わず笑いながら「弥勒が探偵役なのかよ!」とツッコんでしまいまいした。「探偵役かと思われていた主人公が実は犯人」というパターンは割とあるので驚きませんでしたが、まさか弥勒が探偵役だとは思いませんでした。「怪しげな宗教団体をつぶす」と見せかけて、結末もこれですからねぇ。

ある意味悲惨な結末なのに、笑いながら読んでしまったこともあってぜんぜん暗い印象が残りませんでした。もちろん悪い意味ではなく、これはこれで良い感じです。

2008年11月14日(金曜日)

困ったときの404

公開: 2008年11月14日17時55分頃

プログラマー系の新人にHTMLの基礎を学んでいただくべく社内講習をやりたいという話があり、そのための資料を作っていたのですが、あらためてRFC2616を見直していたら、404についてこんな記述を発見。

This status code is commonly used when the server does not wish to reveal exactly why the request has been refused, or when no other response is applicable.

「不正データによる終了時のステータスコードで悩む」という話がありましたが、アクセス拒否の理由を明かしたくないときは404を使うことができるのですね。

※しかし、かなり違和感が……。

2008年11月13日(木曜日)

弥勒の掌とか買った

公開: 2008年11月14日2時0分頃

購入。

- 弥勒の掌 (www.amazon.co.jp)

3月に出ていたのに、完全にノーマークでした。とらドラ! (www.amazon.co.jp)を読み終わったので、続きでも読んでみるかと思って地域最大に寄ってみたら、偶然発見。私にとって我孫子武丸は

裏表紙や帯の煽り文句がなかなか凄い感じですが、殺戮にいたる病 (www.amazon.co.jp)のような叙述トリックによるどんでん返しでしょうか? かなり期待。

それから、東野圭吾も一冊。

- 秘密 (www.amazon.co.jp)

オススメしていただいたので買ってみました。あとで読む感じで。

※ちなみにとらドラ! の2巻 (www.amazon.co.jp)はなかったですよ……。3巻 (www.amazon.co.jp)

はあったのに。

吉本興業が丸見え系で情報流出

公開: 2026年3月9日23時55分頃

「吉本興業、顧客情報1万5836件がネットで一時閲覧可能な状態に (internet.watch.impress.co.jp)」。

吉本興業によれば、2008年4月から7月にかけてサーバーの管理会社を移管した際、サーバーの1つにセキュリティの不備があったことが原因としている。11月12日に、外部からの指摘を受けて不備を修正した。

流出の状況については、http://www.yoshimoto.co.jp/cgi-bin/ のGoogleキャッシュ (209.85.175.104)が雄弁に物語っていますね。

※さすがに実体は Not Found になっています。

今年は2008年ですよ? 先日の本 (www.amazon.co.jp)にも書きましたが、TBCが同じようにやっちゃったのは2002年の話です。いまだにこういうことがあるというのは、なんというか……。「非公開ディレクトリvs非公開設定」なんて話を書いたばっかりですが、まさか本当にこんなことが起きるとは。

※しかしまあ、「ハッカーにやられた」とか「サイバー攻撃を受けた」とか主張しないだけマシなのかもなぁ、と思ってしまいました……。

そういえば、「ドラゴンボール実写版エキストラ募集」吉本興業かたるメール (internet.watch.impress.co.jp)……なんて話もあるようですが、これは関連があるのでしょうかね。流出したアドレス宛に狙い撃ちされたら、けっこうひっかかってしまいそうですが……。

HaaS

公開: 2026年3月9日15時40分頃

「メール用パスワードの復旧サービス~パスワード破りの新潮流? (itpro.nikkeibp.co.jp)」

実は,最近出回っているオンライン・サービス化されたハッキングツール(一部ではHacking as a Service,略してHaaSと呼ばれている)を利用することで,手軽に他人の無料Webメール・アカウントをハッキングできるようになっているのだ。しかも,ハッキング対象アカウントの持ち主にパスワード復旧の件を知られたり,アカウントに対するアクセスも気付かれたりすることはない。

へぇ。しかしこれ、どういう手法でパスワードを解析するのでしょうね。単なる辞書攻撃?

関連する話題: セキュリティ

とらドラ!

公開: 2026年3月9日14時40分頃

読み終わったのでメモ。

- とらドラ! (www.amazon.co.jp)

手乗りタイガー。

アニメ放映中ですが、アニメでは描写しづらいと思われる部分もいろいろあるので参考になるはずです。逢坂の容姿についての描写はちょっとくどすぎる感じもしますが、それだけ竜児が意識してしまっているということなのでしょう。対照的に、想い人であるはずの櫛枝の容姿については、かなり抽象的であっさりした描写にとどまっています。たぶん、意図的にそうしているのだとは思いますが。

また、告白シーンの展開はアニメとずいぶん違う気がします。この展開だと後につなげるのが難しいと思うので、まあ妥当でしょう。逆に、原作はもともと続編を想定していな買ったのだと思いますね。

ところで、2008年8月に、文化庁が「平成19年度 国語に関する世論調査 (www.bunka.go.jp)」の結果を発表していますが、「13.言葉の意味」の項で「

本来の意味ではない(イ)「腹を立てている様子」と答えた人の割合が,どの年代でも,本来の意味である(ア)「失望してぼんやりとしている様子」より高い。特に20代以上では,20代の34ポイントから,最大で50代の64ポイントまでと,それぞれの年代とも大きな差が付いている。

つまり、「憮然」という言葉は元来「失望してぼんやりしている」という意味だったのですが、現在では「腹を立てている」という解釈の方がメジャーになっているということです。これを誤用と見るのか、用法が変化したと見るのかは、意見の分かれるところでしょう。元来の意味で使っても誤解される可能性が高いので、あえてメジャーな解釈に合わせる……という判断もあって良いと思います。そこまではまあ良いのですが、腹を立てているほうの用法にしても、「ムッとする」という程度の腹立ち具合を指している事が多く、怒り心頭というようなニュアンスではないと思うのですよね……。

……まあ、もともと解釈が不定な言葉なのですから、その意味について確かな議論はできませんし、既に変化しつつあるのですから、それをさらに拡張しようと試みるのも良いのかもしれません。

そして、言葉の発明という観点で評するならば、なんと言っても「手乗りタイガー」でしょう。「手乗りタイガー」という言葉の発明はあまりにも偉大。

手乗りタイガー。

2008年11月12日(水曜日)

大東京トイボックス 3

公開: 2026年3月9日16時15分頃

- 大東京トイボックス 3 (www.amazon.co.jp)

ゲーム開発用のフレームワークが3,000万円。エンタープライズCMS並みのお値段……と考えると、高いような、そうでもないような。

しかし、プロキシ経由で会社のIPアドレスから接続しているのを不正なアクセスとみなすって、そんな必要ないと思うのですが……。利用規約で縛られている?

※百田のマジギレも凄いですが、そちらはあえてノーコメントで。:-)

久々にCSSXSSの話

公開: 2026年3月9日15時25分頃

- 「CSSXSSを改良した?手法でmixiのpost_keyを抜き取るデモを作りました (d.hatena.ne.jp)」

- 「mixiのpost_keyを取得するデモンストレーション (k75.s321.xrea.com)」

mixiにログインした状態でIE6(多分7でもいける)でこのページを訪問したらあなたのpost_keyを表示します。

あなたのpost_keyは取得失敗です。

手元のIE7ではうまく動作しないようで。何処が動作していないのかは未調査なので、たまたま動作しないのか、対策されているのかは良く分かりませんが。

まあ、いずれにしてもブラウザの脆弱性ということでしょう。

何処でエスケープするのかハッキリしないと

公開: 2026年3月9日13時45分頃

- なかなか直らないMovable TypeのXSS脆弱性の訳 (rryu.sakura.ne.jp)

- Railsアプリでは&を入力できない (rryu.sakura.ne.jp)

エスケープを行う場所が明確になっていないと複雑になって訳が分からなくなったり、過剰エスケープを回避できなくて困ったりするというお話。

……なんか、前者を見ると「Movable Typeは何回も何回もXSS脆弱性を修正したが、いまだに修正できていない」と言っているように見えて仕方がありませんが、気のせいということで。

※脆弱性が残っているとは言っていないけれども、残っていないとも言っていない。:-)

関連する話題: セキュリティ / クロスサイトスクリプティング脆弱性

2008年11月11日(火曜日)

自動保存で知らないうちに全世界に公開

公開: 2026年3月9日16時15分頃

「本当はもっと怖いGoogleマイマップ (takagi-hiromitsu.jp)」。

マイマップの新規作成時、プライバシー設定の初期値が「一般公開」になっており、かつ自動保存が有効なため、公開にしたつもりも保存したつもりもないのに、いつの間にか公開されてしまうというお話。しかも、編集途中の内容が容赦なく公開されてしまうという……。これは厳しいですね。

プライバシー設定に「完全に非公開」というようなオプションを用意しておいて、それを初期値にしておくのが良い? ……でも、一度公開したものを修正するとき、編集途中の内容が公開されてしまうのは良くないし……。インターフェイスがやや複雑になるかもしれませんが、自動保存は一時的な保存とし、自動では公開されないようにするべきですかね。

関連する話題: セキュリティ

コズミック

公開: 2026年3月9日14時45分頃

なんとなくクソゲーオブザイヤーを追っていたら、こんな話が。

800円貰ってもいらない。プレイした時間を返せと言いたくなる。

(個人的には清涼院流水のコズミックを読んだときの気分に近い)

思わず吹いてしまいました。まあ、「コズミック」は確かに凄かったというか、クセが強すぎるというか、斬新すぎますからね。私も、犯人を思い出すとつい笑ってしまいます。

文庫だと上下に分かれていて、それぞれ流・水と称しているのですが、

Amazonのレビューを見ても、明らかに水の評価が低いです。最後まで読んで「なんだこれ!?」となった人が多いということなのでしょう。

なんと言っても犯人が凄い。ネタバレになるので書きませんが、あまりにも斬新……、いや、むしろメチャクチャ古いのかも……。

本格ミステリだと思って読むと、間違いなく残念な思いをするでしょう。が、これはこれで非常にユニークで面白いので、クセの強い作品だと分かった上で読む分にはオススメです。

関連する話題: 本

ツン読解消

公開: 2026年3月9日2時20分頃

ツン読状態だった本ですが、最後のとらドラ! (www.amazon.co.jp)を読み始めたので、積み状態からは脱出しました。めでたしめでたし。

……と、ふと気がついたのですが、つい先日強烈な衝撃を受けた、あの「容疑者xの献身 (www.amazon.co.jp)」がリストにあるのですね。ということは、これ、1000円以上買うとくじが引けるからという理由で買っていたということです (しかもくじはハズレ)。いやはや、半端じゃなく軽い気持ちでしたね。

まあ、理由はともあれ、凄い本と出会えて良かったです。

bakera.jpシステムリニューアル その8

公開: 2026年3月9日2時20分頃

不具合対応と機能追加。

- 用語集のURLが変わったのに掲示板のコメント先URLのデータが昔のままでスレッドが切れていたので、データを修正

- 更新・追記された日記にひっそりとAtomフィードを追加

更新・追記された日記のAtomフィード、けっこうサイズ大きいですね。適当に件数を切るか、あるいは全文入りではなくてサマリーだけにした方が良いのかも。

なお、RSS1.0はありません。最近の日記にはRSS1.0がありますが、これは過去システムとの互換性のためで、積極的にRSS1.0の機能をつけたかった訳ではないのでして。まあ、RSS1.0もあったほうが良いという要望があるようでしたら検討します。

関連する話題: bakera.jp / hatomaru.dll

2008年11月10日(月曜日)

パラメータの数が可変でもプレースホルダを使う

公開: 2026年3月9日1時55分頃

「Ajaxセキュリティ (rryu.sakura.ne.jp)」。書籍の脆弱性……と言うほどでもない気がしますが、「Ajaxセキュリティ (www.amazon.co.jp)」へのツッコミ。

そんなことはない。パラメータ付きクエリ文字列を動的に組み立てれば、アドホックSQLクエリを動的に組み立てるということは避けられる。

パラメータの数が可変で、プレースホルダ (「?」の部分) の数が定まらないような場合、自力でSQL文を全部を組み立てないといけないように思いますが、「?」部分を動的に組み立ててプレースホルダを使うというお話ですね。

関連する話題: セキュリティ / 本 / 書籍の脆弱性 / Ajaxセキュリティ

非公開ディレクトリvs非公開設定

更新: 2008年11月14日2時0分頃

「データベースファイルは公開ディレクトリに格納すべきではない (d.hatena.ne.jp)」。

重要なデータファイルは、外部から閲覧できるディレクトリに格納すべきではない。外部から閲覧できないディレクトリにしておけば、httpd.confにわざわざ指定する必要もないのだ。

見られて困るデータファイルは、公開ディレクトリに配置して非公開に設定するのではなく、非公開ディレクトリに配置するべきだというお話。

……で、この話で思い出したことが。

以前、社内で「cgi-binはドキュメントルートの外に置いてScriptAliasにするべきだ」という意見に対し、「cgi-binは普通のディレクトリにExecCGIでも良いのではないか」という意見が出て議論になったことがあります。

ScriptAlias派の意見としては、こういうことです。

- データファイルをcgi-binに置くべきではないが、うっかり置いても大丈夫な状態の方が良いのではないか。

それに対し、ExecCGI派の意見はこうなのですね。

- データファイルをうっかりcgi-binに置くことは絶対にあってはならない。

- 仮に今は見えない状態であっても、サーバ移転等、何らかの理由で設定が変更されれば危険になるかもしれない。実際、TBCはサーバ移転の設定変更で漏洩を招いたが、cgi-bin以下にデータを置いても見えないという油断が危機を招いた。

- あえてcgi-bin以下が見えるようにすることで、データを置くことを戒めるべきである。

つまり、「データは見えないディレクトリに置くべし」ということを徹底するために、あえてcgi-bin以下のファイルが見えるように設定するという発想です。まあ半分くらい冗談のような気もしますが、「とにかくScriptAliasのほうが安全」という短絡的な発想よりよっぽど良いかも、と思ったりしたものでした。

※2008-11-14追記: と、のんきに書いていたら、なんということでしょう、吉本興業が丸見え系で情報漏洩。見事に前車の轍を踏みました。このご時世にこんなことが起きるとは……。

関連する話題: セキュリティ

2008年11月9日(日曜日)

bakera.jpシステムリニューアル その7

公開: 2026年3月9日22時30分頃

hatomaru.dllメモリ使いすぎ疑惑ですが、重大なことに気づきました。

……test.bakera.jpが動作しっぱなしだった……。orz

いやー、なんか予想よりもメモリ消費が多すぎる気はしていたのですよね。test.bakera.jpを停止したら、だいぶ使用量が抑えられました。

それから、更新・追記された日記の一覧を出せるようにしてみました。

関連する話題: bakera.jp / hatomaru.dll

容疑者xの献身

公開: 2026年3月9日15時0分頃

読み終わった。

- 容疑者xの献身 (www.amazon.co.jp)

本屋ではたくさん平積みされていたし、映画化されているという話でもあり、まあ面白いのだろうと思っていた。シリーズの前2作も面白かったので、本作も面白いのだろうと思った。

きっと面白いのだろう……。

……そんな程度の気持ちで手に取ってしまった自分が、今では恥ずかしいとすら思える。

それほどまでに凄い、いや、凄まじい衝撃だった。

トリックであるとか、伏線であるとか、そういうとおりいっぺんの説明をすることもできるが、そんなことはしたくない。とにかく読んでほしい。

なお、探偵ガリレオ (www.amazon.co.jp)の科学トリックが性に合わない方もいるだろうから付け加えておくが、本作には科学トリックは全く出てこない。湯川と草薙は登場するが、犯人の石神のほうが強く印象に残るだろう。

※本作においては、犯人の名前はネタバレではない。形式としては倒叙もので、読者には石神が犯行に関与していることが分かっている形である。裏表紙にも石神の名は書かれている。

また、タイトルに「献身」とあるからヒューマンドラマのようなものを連想する方もいるかもしれないが、そういう作品ではないので注意してほしい。「献身」の意味は最後に分かるが、これがあまりにも凄まじい。

読み進めると、途中、何度か「はぁ?」と思うところがあるはずだ。特に、中盤での石神の行動には強烈な違和感があり、作品の世界観の崩壊すら予感させるが、それも計算されたものなので安心してほしい。その行動の意味も終盤に分かるようになっている。

この作品には非常に強い衝撃を受けた。あまりの衝撃に、感想を普段の文体で書くことが出来なくなってしまったほどだ。中には読んだことを後悔する人もいるかもしれないが、とにかく読んでみてほしい。

※ただ、噂では、映画の方は原作既読者と未読者で評価が真っ二つに分かれるらしいですね。映画を観ようと思っている人は、観た後で原作を読むようにした方が良いかもしれません。

2008年11月8日(土曜日)

ウェブの仕事力が上がる標準ガイドブック5 Webプログラミング 届いた

公開: 2008年11月9日13時30分頃

「ウェブの仕事力が上がる標準ガイドブック5 Webプログラミング (www.amazon.co.jp)」、見本誌届きました (ありがとうございます)。

※73ページのUTF-8の表が古いとか、どこかでフィードバックしておこう……。

bakera.jpシステムリニューアル その6

更新: 2008年11月9日13時35分頃

意味不明の死が再び。

どうもメモリを使いすぎているような気がするので、レスポンスをいったんディスクに書いてから返すようにしてみました。実メモリが512MBしかないのに、300MB以上使っていたという……。

※しかし、こういう修正の後はバグが続出したりするのが世の常。少し様子見で。

半日様子を見ましたが、メモリ使用量は170MB前後で落ち着いている模様。効果は出ているようですね。

関連する話題: bakera.jp / hatomaru.dll

予知夢

公開: 2026年3月9日18時40分頃

読み終わったのでメモ。

- 予知夢 (www.amazon.co.jp)

面白かったですね。ただ、前作 (www.amazon.co.jp)よりも科学ネタは減っており、ふつうの探偵小説に近くなったかも。科学系の知識を必要としない事件が結構多いです。

容疑者xの献身 (www.amazon.co.jp)は購入済みなので、続けて読む予定。

プロフィールを更新

公開: 2026年3月9日14時30分頃

プロフィールを少しいじってみました。

以前、まっちゃだいふくさんが誰が何件なのか気になる (d.hatena.ne.jp)みたいなことを書かれていたことを思い出したので、私の届出でJVNに載っているものをまとめてみました。なんかXSSばっかりですが……。

実は、以下2件については報告者の名前が公表されていないものです。

- JVN#8BAAAB4E msearch におけるディレクトリトラバーサルの脆弱性 (jvn.jp) (2005年1月17日)

- JVN#55F159B6 ppBlog におけるクロスサイトスクリプティングの脆弱性 (jvn.jp) (2005年3月1日)

当時は不正アクセス禁止法の運用があまりにも怪しかったため、念のため非公開にしていたのです。まあ、今なら安心とも言い切れないのですが、3年以上経った今でも問題になっている気配がありませんし、まあ良いかということで、私の届出であることをここに告白します。

※余裕があればWebアプリケーションの脆弱性についてもまとめたいのですが、面倒すぎる……。

関連する話題: bakera.jp

2008年11月7日(金曜日)

妹がタレント=勝ち組

公開: 2026年3月9日17時50分頃

同僚の伊原さんの妹さんが、なんとタレントとして活動しているという話でもちきりに。

- Sweets of Life : ラスタエンターテインメント所属★伊原鈴々音blog (ameblo.jp)

「妹がタレント」ってどう見ても勝ち組です。本当に(以下略)。

さっそく、「いかに応援するか」という作戦会議が……。

女子大生会計士、はじめました

公開: 2026年3月9日14時30分頃

読み終わったのでメモ。

- 女子大生会計士、はじめました (www.amazon.co.jp)

特に期待を上回るでもなく、裏切るでもなく。なんか会計と関係ない話が混じっているような気がするのですが、まあいいか。

bakera.jpシステムリニューアル その5

更新: 2026年3月9日2時35分頃

バグ対応続き。

- 日記バックナンバーのパンくずリストがちゃんと出ていなかった問題を修正

- 話題「アンリミテッド:サガ」を含むえび日記が見られなかった問題を修正

「:」が含まれるキーワードをクリックするとBad Requestになるという罠が。

URLのPATH_INFO相当の箇所に「%3a」が含まれていると、それだけでBad Requestになります。これはhatomaru.dllの問題ではなく、IIS+ASP.NETの問題です。ASP.NETなサイトで /default.aspx/%3a みたいなものをリクエストすると、それだけでBad Requestになるはずです。アプリケーションが値を受け取る前に蹴られてしまうのでどうしようもありません。

仕方ないので、URLに「%3a」ではなく「%EF%BC%9A」を入れるというバカっぽい対応を行いました。いかにも頭の悪いサニタイズという感じがしてしまいますが……。

関連する話題: bakera.jp / hatomaru.dll

2008年11月6日(木曜日)

ITproのセキュリティ検定がヤバイ

更新: 2008年11月7日1時55分頃

こんなのがあったのですね。「ITpro EXPO検定---全11分野で,あなたのIT理解度はいかに? (itpro.nikkeibp.co.jp)」。

セキュリティ検定の解説もあったので見てみましたが、超難問が3問ほどあったので、独自に解説してみます。

問題2

Webブラウザを狙うクロスサイト・スクリプティングは,どのような問題点によって起こるでしょうか。

A) クライアントOSの弱点(ぜい弱性)

B) Webブラウザを使うユーザーの油断

C) Webブラウザの弱点(ぜい弱性)

D) Webサーバーの弱点(ぜい弱性)

以上、セキュリティ検定の解説【問題2】 より

「WebサーバやWebブラウザにもクロスサイトスクリプティング脆弱性がある」という知識を問う問題ですね。XSSというと普通はWebアプリケーションの問題ですが、WebブラウザやWebサーバに問題がある場合もあります。

XSSは、攻撃者の用意したスクリプト等が他のドメインで動作すること全般を指します。ブラウザに問題がある場合、「攻撃者の用意したスクリプトがローカルで実行されてしまう」という強烈なセキュリティホールが発生することがありますが、これもクロスサイトスクリプティングの一種と考えられています。

ブラウザのXSS脆弱性は、当然ながらブラウザ側の問題ですので、ブラウザ側に修正が入ることになります。実際、過去にそのような修正は何度も行われています。最近ですと、Operaの「Advisory: The links panel can allow cross-site scripting (www.opera.com)」が記憶に新しいですね。

WebサーバにXSS脆弱性が存在するケースもあります。良くあるのはエラーページの出力内容がエスケープされていないというものです。最近はさすがに枯れてきた感がありますが、mod_imapのXSS (jvn.jp)などは去年の話ですね。

というわけで、CとDはどちらも正解に見えますが、問題文では、「Webブラウザを狙う」と限定されています。Webサーバに対するXSSでは、Cookieの奪取、フィッシングサイトの表示などが行われますが、ローカル権限でWebブラウザ自体を制御したりするような攻撃は不可能です。ブラウザの脆弱性を突くような攻撃をすれば……と思うかもしれませんが、そのような攻撃は攻撃者自身が用意した悪意あるサイトにアクセスさせれば十分で、WebサイトのXSSとは関係なく実行できます。悪意あるサイトに誘導する目的でXSSが利用される事はありますが、それは単に誘導の手段に使われているだけで、XSSによって攻撃されているわけではありません。

WebブラウザにXSS脆弱性がある場合には、その脆弱性を利用されてWebブラウザが制御されてしまうようなこともあり得ます。よって、Cが正解となります。

問題3

Webブラウザを狙う攻撃を避けるために,次のうちで最も効果的な方法はどれでしょうか。

A) アダルト・サイトなどへのアクセスを避ける

B) ウイルス対策ソフトをきちんと運用する

C) JavaScriptが動作しないようにブラウザの設定を変える

D) ActiveXが動作しないようにブラウザの設定を変える

以上、セキュリティ検定の解説【問題3】 より

超難問です。どう見ても正解が存在しません。

Webブラウザを狙う攻撃を避けるために重要なのは、なんといってもセキュリティアップデートでしょう。それを怠っていればJS無効だろうがActiceX無効だろうがやられてしまいます。しかし、選択肢にはこれがなく、頼りない厳しい選択肢ばかりです。

どれも不正解だと思いますが、この中から「最も」効果がありそうなものということであえて選ぶなら、アンチウィルスソフトでしょうか。「きちんと運用」している前提なので、既知の攻撃コードを検出して防いでくれることをある程度期待できると思います。たとえば、カカクコム事件はNOD32が反応したのが発覚のきっかけでしたが、このときNOD32はトロイの木馬を検出し、感染を防いだわけです。

ちなみに、このとき悪用されたのはMS04-013 (www.microsoft.com)で、そもそもセキュリティアップデートをきちんと行っていれば感染しなかったわけですが……。MS04-013はマイコンピュータゾーンでスクリプトが実行されてしまう脆弱性なので、マイコンピュータゾーンのスクリプトを無効にできれば防げますが、そんなことは普通はできません。レジストリ改造で無理矢理無効にすることはできますが、そうするとWindowsの機能が使えなくなったりします。そんなマニアックな設定をしている暇があったらパッチを当てるべきでしょう。

というわけで、あえて選ぶならBかなぁと。もちろん、アンチウィルスで全てが防げるわけではありませんが、「スクリプト無効」とか「ActiveX無効」とかに比べれば、攻撃を防げる確率は高いのではないですかね。

※私は普段スクリプトもActiveXも無効にしていますが、これで攻撃が防げるとは思っていません。そもそも、一般の人にお勧めできないですしね。……一般の人に気軽にお勧めできるという意味では、意外と「アダルト・サイトなどへのアクセスを避ける」が有力な気もしてきたなぁ。:-)

問題6

ブラウザへの攻撃では,攻撃者はユーザーを悪質なサイトに誘導し,悪質なプログラムを送り付けます。これを防ぐ策として有効なのはどれでしょうか。

A) FirefoxなどInternet Explorer以外のブラウザを使う

B) URLフィルタリングで悪質サイトへのアクセスを遮断する

C) IDS/IPS(侵入検知/防御システム)を導入する

D) 認証機能を持つプロキシ・サーバーを導入する

以上、セキュリティ検定の解説【問題6】 より

ああ、Dは「改ざんWebサイト対抗にHTTPプロキシ/認証プロキシの導入を――専門家が提言 (itpro.nikkeibp.co.jp)」の話ですね。これ、元の記事が微妙なのだと思いますが、勘違いしている人が結構多いような気がします。

「認証機能を持つプロキシ・サーバー」を導入しても、ユーザは普通に認証して普通に通信し、普通にファイルをダウンロードできます。マルウェアも攻撃コードも普通にダウンロードできますから、感染を回避することはできません。

ただ、「認証機能を持つプロキシ・サーバー」を通すようにすると、感染済みのマルウェアが外部と通信することが難しくなります。最近のマルウェアは外部と独自に通信して情報を送受信したり、追加モジュールをダウンロードしたりすることがあります。マルウェアが自前でHTTPを喋って外部と通信する場合、「認証機能を持つプロキシ・サーバー」を通ることができませんから、通信に失敗します。

そして、中には「初回感染時にはダウンロード機能しか存在せず、危険な機能は全部追加モジュールになっている」というタイプのマルウェアが存在します。こういうタイプのマルウェアの場合、ダウンロードを阻止されると「ダウンロードを試みる」以外に悪意ある活動ができなくなりますので、活動を抑え込むことができるわけです。

ただし、この場合でもマルウェアにはしっかり感染していることに注意してください。単独でちゃんと活動できるマルウェアもありますし、ダウンロードを試みられるだけでも十分迷惑です。

※また、ユーザが一度認証を通れば、ブラウザからの通信はできるということに注意が必要です。マルウェアがブラウザをコントロールして通信するようにプログラムされていれば、外部と通信できてしまいます。「認証機能を持つプロキシ・サーバー」が一般的になれば、マルウェア側が対応してくるだけではないかと言われています。

というわけで、選択肢Dはマルウェアが感染してしまった後の活動を妨害する施策なのです。マルウェアの感染自体を防ぐ施策ではありませんので、注意が必要です。

さて、この問題では「悪質なプログラムを送り付け」られることを防ぐ策を質問しています。説明したとおりDでは防げませんし、AとCは論外ですから、消去法でBの「URLフィルタリング」となりますが……これもかなり微妙で、焼け石に水程度の効果しかないと思います。正解なしとしたいところですが、どうしても一つ選ぶのであればBしかありません。

……ここで講評 (itpro.nikkeibp.co.jp)を読むと、もう何というか、見事に引っかけ問題に引っかかっている感じなのですね。

問題2の講評

問題2は「クロスサイト・スクリプティング」という攻撃手法を正しく理解しているかを確認する内容である。クロスサイト・スクリプティングは,ユーザーのブラウザを介して,悪意のスクリプトをぜい弱性のあるWebサイトに送り込む攻撃である。そのパソコンに保存されている個人情報を第三者に転送したりできるという特徴がある。

クロスサイト・スクリプティングが起こる原因となる問題点を聞いたら,正解である「Webサーバーの弱点」が46.2%,「Webブラウザの弱点」が45.1%が拮抗(きっこう)していた。攻撃の仕組みから,「ブラウザに問題あり」と間違えやすいといえる。

うわぁ。「パソコンに保存されている個人情報を第三者に転送したりできる」……って、普通のXSSではそんなことは不可能です。それこそ、ブラウザにXSSがあって、ローカルでスクリプトが動作してしまう場合にのみ可能な攻撃ですね。

DNS Rebindingによって127.0.0.1でスクリプトを動作させる技も考えられますが、それもサーバの脆弱性ではなく、DNS Rebindingを許すクライアント側の問題です。いずれにしても「ブラウザの脆弱性」として良いでしょう。

問題3の講評

問題3も間違えやすかった。Webブラウザへの攻撃を避けるための最も効果的な方法を聞いたところ,「ウイルス対策ソフトをきちんと適用する」が37.4%と最も多かった。確かにウイルス対策ソフトの適用は不可欠である。しかし,ウイルスは多種多様であり,ゼロデイ攻撃も多発している。

正解は,「JavaScriptを動作しないように設定する」である(正答率30.0%)。Webブラウザを狙う攻撃の多くは,JavaScriptを悪用する。たとえば,IFRAMEタグを使い,サイズがゼロのフレームを作り,ここで悪質なJavaScriptを実行させる攻撃が流行している。サイズがゼロなので,ユーザーには見えないが,ブラウザ上でせっせと悪さをする。このような攻撃を防ぐには,JavaScriptを実行させないようにする。

「ウイルスは多種多様であり、ゼロデイ攻撃も多発している」という文章を「攻撃手法は多種多様であり、スクリプトに依存しない攻撃も多発している」と書き換えれば結論が180度変わりますね。

いつも思うのですけれど、スクリプト無効って誰でもそんな簡単に運用できるのでしょうか。サイトにアクセスして真っ白の画面が出たとき、ソースを見て「これはスクリプトを有効にすれば動く」という判断ができる人なら運用できると思うのですが、そうでないと厳しいと思うのですよね。HTMLやJSのソースコードが読める人ならともかく、普通の人にはちょっとお勧めできないと思うのです。

問題6の講評

確かにURLフィルタリングには,悪質なサイトへのアクセスを防ぐ効果がある。悪質サイトのURLを集めたブラックリストによってアクセスを遮断できる。ただ,攻撃者はボットを埋め込んだ多数のコンピュータをプロキシとして使い,その踏み台を頻繁に切り替えて攻撃を仕掛けてくる。このため,URLフィルタリングでは止めきれないのが実情である。

まあ、確かにBでは「止めきれない」ですが、Dでは「全く止められない」のですから、Bを選ぶよりほかありません。

正解の「認証機能を持つプロキシ・サーバーを導入」は,「悪質なプログラムを送り付ける」ことを防ぐ対策である。悪質なサイトにアクセスしてしまうことを防ぐのは難しい。ならば,そのあとの被害を最小限に抑えようという考え方である。Webサイトにアクセスする際に,プロキシでユーザー認証を必要とするように設定しておく。外部のWebサイトと通信するダウンロードは,この認証でブロックされるため,ウイルスなどの悪意のプログラムが侵入するのを防止できるというわけだ。

これはやはり誤解しているようですね。前半を正しく書き直すと、こうですかね。

不正解の「認証機能を持つプロキシ・サーバーを導入」は,「悪質なプログラムが外部とアクセスする」ことを防ぐ対策である。悪質なプログラムに感染してしまうことを防ぐのは難しい。ならば,そのあとの被害を最小限に抑えようという考え方である。

外部から「悪質なプログラムを送り付ける」ことを防ぐのではなく、感染済みのマルウェアが「悪質なプログラムを取りに行く」ことを防ぐだけです。マルウェアの侵入を防ぐのではなく、侵入してしまった後の活動を妨害することが主眼となっている施策ですので、誤解しないようにしましょう。

正解率は13.7%ということなので、回答者のほとんどは正しく理解できているようで逆に安心ですね。

探偵ガリレオ

公開: 2026年3月9日17時50分頃

読み終わったのでメモ。

- 探偵ガリレオ (www.amazon.co.jp)

これは面白かったですね。長編かと思っていたら短編5話構成でしたが、どの話も楽しめました。

科学トリックってちょっと新鮮な感じですね。森博嗣の作品にもそれっぽい話はありますが、この作品は周辺の描写が最低限に抑えられていて、本当に科学トリックの面白さだけで勝負している感じです。理系の人には無条件でオススメ。文系の人にも割とオススメです。私もいちおう文系ですが、ネタばらしの前にトリックが分かった話も2話ほどありますし、説明を読めば分かると思うので。

※しかし、「黄色い炎」がなんで黄色なのかはノーフォローだったような気が。物質の種類を特定する大ヒントなのに……。

面白かったので予知夢 (www.amazon.co.jp)も購入しました。

2008年11月5日(水曜日)

ウェブの仕事力が上がる標準ガイドブック5 Webプログラミング

更新: 2026年3月9日18時0分頃

まだ手元には届いていませんが、発売されているっぽいです。

- ウェブの仕事力が上がる標準ガイドブック5 Webプログラミング (www.amazon.co.jp)

我が社が誇るシニア・ソフトウェアエンジニア、Riyuuzi Sakai氏(誰?)がリアル書籍に初の執筆! 歴史上の重要なマイルストーンとなる一冊だッ!!

……って以前も書きましたけれども。

私は7章のセキュリティのところに少しだけ書いています。もっとも、私の担当分は冒頭の導入部っぽいところだけで、後半の具体的な解説は私の執筆ではありません。

※まあ、分かっている人が読めば分かると思いますが。

基本的にはマニア向けではなく、「これからWebアプリケーションの仕事に携わりたい」と考えている方が基礎的な知識を広く浅く身につけるための本かと思います。本業のプログラマの方が読むと内容はぬるいと感じるでしょうが、まあそういうものだということで……。

bakera.jpシステムリニューアル その4

公開: 2026年3月9日2時35分頃

バグ対応続き。

- 用語集にコメントがつけられなかったので、つけられるようにした。

- 空白を含むジャンル名の表示がうまくできていなかったのを修正。

System.Web.HttpUtility.UrlEncode()は空白を「%20」ではなく「+」に変換するようで。受け側は%20を想定していたのでリンク切れになっていました。

あと、ログを見ると KDDI-SN3A+UP.Browser/6.2.0.13.1.5+(GUI)+MMP/2.0 というUser-Agentがやたらに404を喰らっています。どうも /ebi/topic/0 を GET しようとしているようなのですが、0番の日記はもとより存在しないわけでして。Refererを見ると http://ezsch.ezweb.ne.jp/search/?…… だったりするので、auのサーチエンジンが変なURLを出していて、それをたどった人が喰らっている模様。

放置でも良いのですが404が大量にあると鬱陶しいので、とりあえず301で日記のトップにリダイレクトするようにしてみました。

関連する話題: bakera.jp / hatomaru.dll

2008年11月4日(火曜日)

安全なWebブラウザの使い方

更新: 2009年5月31日23時55分頃

「JPCERT/CC、技術メモ「安全なWebブラウザの使い方」を公開 (internet.watch.impress.co.jp)」。JPCERT/CC 技術メモ (www.jpcert.or.jp)でPDFがダウンロードできます。

これはすばらしい良書ですね。なぜなら、「Netscapeを使うな」という主旨のことが書いてあるからです。名指しでないのが残念ですが。:-)

それはそれとして、すこし気になった点をいくつかメモしておきます。

8ページ目。

SSL 2.0 には実装上の脆弱性があります。SSL 2.0 のみでしか利用できない Web ページはほとんど存在せず、またサポートしている暗号のアルゴリズムも古いため、ブラウザの設定で無効化して使わないようにすべきです。

実装上の脆弱性なら、脆弱でないように実装すれば良いだけのように思えますが……。

実際には、これは仕様上の制限だと思うのですが、どうなのでしょうか。中間者が暗号強度をダウングレードする攻撃が有名ですが、SSL2.0の仕様にしたがって実装する限り、これを避けることはできないのではないかと思いますが……。

※参考: SSL 2.0 と輸出強度暗号 (www.oiwa.jp)

それから9ページ。

この章では、前章で述べた注意事項に対応する、個々の Web ブラウザでの具体的な設定方法を、主なWebブラウザについて説明していきます。

と言いながら、

[ツール]→[インターネットオプション]→[セキュリティ]→[Web コンテンツのゾーン*を選択してセキュリティのレベルを設定する] →[インターネット] / [イントラネット]/ [信頼済みサイト]/ [制限付きサイト]を選択 →[既定のレベル]を選択する、もしくは[レベルのカスタマイズ]で各種スクリプトごとにゾーンごとの信頼度に応じて有効/無効/確認を求める等を選択する →場合によって[信頼済みサイト]/ [制限サイト]のそれぞれのゾーンごとに、Web サイトの信頼度に応じて、URLを[追加]/[削除]する

「場合によって」「信頼度に応じて」って……どのあたりが具体的なのでしょうか。どのゾーンにどのセキュリティレベルを適用すれば良いのか、具体的にわからないと設定できないと思います。

また、デフォルトでスクリプト無効にしましょう、という旨のことは書かれているのですが、有効にしたいときにどういう運用をすれば良いのか分かりません。信頼済みサイトゾーンを利用する想定なのであれば、信頼済みサイトゾーンのセキュリティレベルを「低」のままにしないように注意する必要があるでしょう。

※この作者はIEを使っていないのかもしれないなぁと思ったり。Firefoxの設定はけっこう充実しています。

※2009-05-31追記: スクリプトを無効にして運用するのは大変なので、普通の人にはあまりオススメしたくないですね。「スクリプト無効は万人にオススメできるのか」参照。

22ページ。

不特定多数によって書き込みが行われる掲示板・ブログ等の Web サイトでは、極力リンクをクリックしない方がよいでしょう。どうしてもリンク先にアクセスしたい場合は、リンクをクリックする前に、カーソルをリンクの上に移動し、ステータスバーなどでアクセスしようとしている URL を確認し、信頼できるドメインかどうかを十分に吟味した上でクリックして下さい。

(~中略~)

表示と参照先URLが異なる、単純な HTML 上の表示の偽装への対策は、上記②の対策で紹介したステータスバーなどによる確認が良いでしょう。しかし、一部 Web サイトでは JavaScript 等によってステータスバーに表示される URL を置き換えている場合があります。これを防ぐにはスクリプトの実行を一旦制限した上で URL を確認する必要があります。

そこで攻撃者はリダイレクタを悪用するわけですね。:-)

アクセス前にリンク先のURLを確認する、という手法には限界がありますし、これを素直に実践すると、リンクをクリックするたびに「スクリプト無効にする→URLを確認する→クリック」としなければならないのですが、それは現実的なのでしょうか。「悪意あるサイトにアクセスしないように気をつける」というより、「既に悪意あるサイトにアクセスしているかもしれないという前提で行動する」という方が良いようにも思いますが。

これに関連して、24ページ。

HTTPS による暗号化通信が行われている Web ページでは、SSL サーバ証明書に問題がないことを確認することが重要です。Web ブラウザは証明書の検証を自動で行い、失敗した場合には警告を表示します。警告が表示された場合には、速やかにそのWeb ページの閲覧を中止してください

これはまあ良いのですが、そもそもHTTPSによる暗号化通信が行われていないサイトに入力フォームがあった場合にはどうしたら良いのでしょうか。HTTPSのときだけ気をつけて、HTTPSでないページでパスワードや個人情報を入力してしまったら意味がないような気がしますが、それはどこにも書かれていないのですよね。

※まあ、事情があって書けなかったのかもしれませんが。:-)

関連する話題: セキュリティ / Web / Internet Explorer / Firefox / JPCERT/CC

ナイチンゲールの沈黙

公開: 2026年3月9日19時30分頃

読み終わったのでメモ。

- ナイチンゲールの沈黙 上 (www.amazon.co.jp)

- ナイチンゲールの沈黙 下 (www.amazon.co.jp)

前作 (www.amazon.co.jp)がなかなか面白かったので、購入したわけですが……。

キャラクターは魅力的だと思うのですが……。

うーん、なんというか、これ、ミステリと思って読んじゃダメなのかもしれないですね。

以下、ややネタバレ気味な上にネガティブなコメントになりますが……。

ミステリとしての素材としては「殺人」と「歌の謎」という2要素があるわけですが。

まず殺人の方は、フーダニットとしては成立していませんし、ハウダニットではありませんし、あえて言うとホワイダニットなのでしょう。が、その結論を読んでも「なんとそうだったのか!」とか「やっぱりのそうか!」といった感じではなく、「へえ、そうですか」としか思えなかったというのが悲しいです。奇抜なトリックも意外な動機も何もありませんし……。あるいは社会派なのかと考えてみても、登場人物のほぼ全員が「被害者は殺されて当然」と思っているようにしか思えないわけでして、警察は「仕事だから」という理由で犯人捜しをするだけなのですから盛り上がりようがありません。

殺人はオマケで、ミステリとしての本質は歌の謎にあるのだ……とも考えてみましたが、こちらはこちらで論理的な裏付けに乏しく、これまた「へぇ」としか言いようがないです。それも3へぇくらいです(古いな)。というか、これほとんどオカルトじゃないですかね?

※個人的に、ミステリにオカルトを持ち込むのはアンフェアだと思うのです。論理的に説明できるはずだと思ってあれこれ考えながら読んでいるわけですから、「超常現象でした」とか言われると本当にしらけます。三毛猫ホームズの騒霊騒動 (www.amazon.co.jp)なんかは冒頭で事前にエクスキューズしているので楽しく読めましたが、霧越邸殺人事件 (www.amazon.co.jp)

には本当に残念な思いをいたしました。

むしろ作者の意図としては、DMA (Digital Movie Analisys) の話をしたかったのかもしれないと思いましたが、これもなんか嘘くさく見えてしまって……。CTは物体を固定した状態で連続した断層写真を撮っているわけですから、それを3Dに展開できるのはわかります。が、ふつうに現場を撮影した (としか思えない) ムービーデータから、そんなに簡単に 3D モデルが起こせるものなのでしょうか。骨折の話から被害者の状態を推測するあたりとか、そんな一瞬で解析できると思えないのですが……。

というわけで、なんかミステリとしてはダメだと思います。ではどう読むべきかと言われると、なかなか難しいですが……前作のキャラのファンに対して、彼らの後日談をまったり描いた萌え的作品(?)……といったところでしょうか。前作は面白かったですし、キャラクターは魅力的だと思いますので、そういうものだと思えば満足できそうです。

※というか、前作 (www.amazon.co.jp)が面白かったぶん、期待が大きすぎたのかも。

連絡先がわかりにくいサイトは信頼性が低い?

公開: 2026年3月9日18時50分頃

「About Us ページのユーザビリティ (www.usability.gr.jp)」。

連絡先を見つける、例えば企業の主要な住所を見つけよといったタスクでは特に顕著な上昇が見られた。このタスクの成功率は62%から91%に上昇した。依然として、ウェブ上で連絡先を見つけることは実質的に不可能という企業もいくつか存在する。そしてあるサイトは、故意に住所や電話番号を隠しているようにも見える。けれども、そうすることは逆効果となろう。なぜなら、ユーザはそういうサイトを非常に信頼性の低いサイトとみなすからである。

脆弱性の届出時にはWebサイト運営者の連絡先を記載する必要があるのですが、それがなかなか見つからなくて困る事が多いです。

「脆弱なサイトは、連絡先がわかりにくい傾向にある」という相関関係があるような気がしてならないわけですが……そういう意味でも、「ユーザはそういうサイトを非常に信頼性の低いサイトとみなす」というのは妥当なように思いますね。

関連する話題: ユーザビリティ / 情報セキュリティ早期警戒パートナーシップ

死んでました

公開: 2026年3月9日16時55分頃

何故かbakera.jpのサービスが固まっている気配がしたのでIISの再起動を試みたら、再起動できず。

「サービス開始中」の状態で固まっていて、何度か再起動を試みたりプロセスを殺してみたりしたものの復活せず。

しようがないのでマシンごと再起動して復活しましたが、その間、1時間以上止まっていました。すみません。

※新システムが不安定? しかしIISが再起動できなくて固まるというのは、hatomaru.dllのせいではないと思うのですが……。

関連する話題: bakera.jp / hatomaru.dll

インクリメンタル名前解決

公開: 2026年3月9日15時20分頃

「[その他]自重しろ?>クロム (d.hatena.ne.jp)」。

クロムの通信をモニタしてみたんだけど、URL直接入力のときに1文字ずつグーグルと通信してるんですね。

画像を見ると、一文字入力するごとにDNSキャッシュサーバに名前を問い合わせに行っているようですね。

※「グーグルと通信」は書き間違いで、「DNSサーバと通信」が正解なのかも。

Ajaxでインクリメンタルサーチなんてのも最近けっこうありますし、それ自体はユーザビリティ向上していると思うのですが、インクリメンタルで名前を引きに行くのは斬新というか、意味がわからないというか……。

関連する話題: 与太話 / DNS / Google Chrome

更新日時を更新

公開: 2026年3月9日14時10分頃

Atomのupdatedがテキトーすぎる問題に対応。各項目に対して手動で作成日・更新日を指定できるようにして、Atomフィードに反映されるようにしました。

直近のいくつかの項目についてはあらためて作成日時を登録しましたので、updatedの時刻が変更されています。つまり、「更新日時が変わり、更新されたように見えるが内容は変わってない」という残念なことが起きています。今回だけですのでお許しください。

今後は、作成時刻や更新日時がそれなりに反映される予定です。

※更新日時のデータを持つようになったので、「最近追記された日記一覧」なんてのも出せるようになりました。需要ありますかね……?

関連する話題: bakera.jp / hatomaru.dll

何かが足りない気がする

公開: 2026年3月9日2時55分頃

Aamzonで「プログラミングMicrosoft ASP.NET 3.5 (www.amazon.co.jp)」を見ていて、おかしいなー何か違和感があるなーと思ったら、タイトルが……

プログラミングMicrosoft ASP.NET 3.5 (マイクロソフト公式解説書 Microsoft Visual Studi) (単行本(ソフトカバー))

よくよく見ると何かが微妙に足りない。

※書名長い……。

テキストデータとHTML断片を区別する

公開: 2026年3月9日2時45分頃

「出力処理のホワイトリスト (rryu.sakura.ne.jp)」。

以前に上記の方法と同じようなものを検討したことがある。エスケープ漏れが発生するのは、同じ変数の中味が処理の段階によって未エスケープからエスケープ済みに変わったり、未エスケープとエスケープ済みの変数が何の区別もなく混在しているからだという話をどこかで読んだためだ。

「安全なテンプレートシステムはあるのか」ですかね。型が同じなのが良くないのではないかという話であって、変数の名前で区別する話ではありませんが。

……ところで余談ですが、新しいhatomaru.dllでも「全部DOMでつくり、InnerXml/OuterXmlには書き込まない」というポリシーは健在で、XSSに対する特別な配慮はほとんどしていません。それは良いのですが、実は「全部DOM」方式にも弱点があることが判明しています。

C#でこんなコードを書くと……。

XmlDocument result = new XmlDocument();

XmlCDataSection CDATA = result.CreateCDataSection("<![CDATA[CDATAのサンプル]]>");

これは問題なく動作しますが、このCDATAのOuterXmlを参照したり、ドキュメントをSaveしようとすると例外が発生します。

System.ArgumentException: XML CDATA ブロック内部に ']]>' を含めることはできません。

DOM方式なら何が来ても大丈夫、というわけではないのですね。

興味深いのは、ノードを生成することはできていて、出力しようとしたときにはじめて例外になるという点。内部的には ']]>' を含むXmlCDataSectionのノードがちゃんと生成されていて、出力するときにはじめてエスケープ処理を行おうとしていることが分かります。

※で、CDATA区間の中の ']]>' をエスケープして表現する方法が存在しないために例外になるわけですね。問題の部分をCDATA区間の外に出すか、あるいはCDATA区間を二つに分割すれば表現できますが、ノードの数が変わってしまいますし……。

※そもそも、CDATA区間は基本的に「エスケープして書くのが面倒」という時に使うので、DOMでCDATAを生成する意味はあまりありません。script要素に中身を書こうとしなければOK。

2008年11月3日(月曜日)

セキュアなPHPアプリケーションを作成するための7つの習慣

公開: 2026年3月9日18時15分頃

徳丸さんツッコミシリーズ、「セキュアなPHPアプリケーションを作成するための7つの習慣」のサンプルがとんでもなく酷い (d.hatena.ne.jp)。「セキュアな PHP アプリケーションを作成するための 7 つの習慣 (www.ibm.com)」のサンプルコードがあんまりだというお話ですね。

個人的には、CSRFのサンプルコードが印象的でした。前置きとしてこう書かれていて……。

CSRF から保護するためには、フォームの投稿を検証するための習慣で使用する、ワンタイム・トークンによる手法を使います。また、$_REQUEST ではなく、明示的な $_POST 変数を使う必要があります。

まあ、この記述の前半はそんなに間違っていないのですが、後半は微妙なところですね。何度も言っているような気がしますが、「$_REQUEST ではなく、明示的な $_POST 変数を使う」という手法は、CSRFの対策としては不十分です。

かつて実際にmixiがCSRFで攻撃され、意図しない日記が書き込まれてしまうという被害が発生したことがあります。そのときの攻撃は、POSTリクエストを送るものでした。「$_POST 変数を使う」とすればGETによる攻撃を防げますが、POSTで攻撃するのは簡単ですし、実際にPOSTで攻撃されたケースがあるわけで、根本的なCSRF対策にはならないのです。

そして、サンプルコードとして掲載されているのは、その「$_POST 変数を使う」例だけです。対策として有効なのは「ワンタイム・トークンによる手法」の方なのですが、肝心なこちらについてはサンプルが全くないという……。

bakera.jpシステムリニューアル その3

公開: 2026年3月9日16時30分頃

バグ対応続き。

- 用語集の古いURLから新しいURLにリダイレクトするところがバグっていて単にNotFoundになっていたので修正。

- コードを若干ブラッシュアップ。不要なクラスを削除したりした。

しかし今気づきましたが、http://bakera.jp/glossary/svchost.exeというURLは、変なexeがダウンロードされそうに見えて少し気持ち悪いかも。

関連する話題: bakera.jp / hatomaru.dll

2008年11月2日(日曜日)

bakera.jpシステムリニューアル その2

公開: 2008年11月3日1時5分頃

以下修正。

- 掲示板のスレッド表示を修正。「全読」リンクが分かりやすくなるようにしたつもり

- コメントフォームのコメントタイトル初期値を修正

- コメント投稿確認画面を修正、IPアドレスを記録する旨の注意を表示するように (記録は元々していますが……)

- hatomaru.aspx のリダイレクトを忘れていたので機能追加

昔は http://bakera.jp/hatomaru.aspx/ebi/rss という具合にURLに "hatomaru.aspx" という文字列が含まれていたのですが、去年5月から含まれないようになりまして、旧URLにアクセスされた場合はリダイレクトするようにしていました。が、今回のリニューアルでこのリダイレクトを実装するのを忘れていたという……。

放置でも良いかと思ったのですが、ログを見ると日に1000件以上のアクセスがあるようで、けっこう影響がありそうな気がしたのであらためて実装しました。

関連する話題: bakera.jp / hatomaru.dll

2008年11月1日(土曜日)

bakera.jpシステムリニューアル、Atom配信開始

公開: 2026年3月9日1時40分頃

bakera.jp内部で使っているプログラム hatomaru.dll を新しいバージョンのものに入れ替えました。見た目に大きな変化はないと思いますが、内部的には全く異なるプログラムになっています。

例によってバグっているかもしれません。変だったら教えていただけると助かります。

なお、機能追加もいくつかあります。一番大きな変化は、この日記のAtomフィードが出力されるようになったことかも。

※人によっては、くりきんスレ省略機能の方が大きな変化だと言われるかもしれませんが。:-)

Atomフィードはサマリーではなく、いわゆる全文入りになっています。今まで通りのRSS1.0もありますが、全文入りの方が良いという方はAtomを参照すると良いかもしれません。URLは以下のとおりです。

- RSS1.0 (本文冒頭テキスト) : http://bakera.jp/ebi/rss

- Atom1.0 (本文全文XHTML) : http://bakera.jp/ebi/atom

ちなみに、各項目のupdated要素の値は、今のところ単に日記の日付が入っています。本当は更新日時を入れないといけないのですが、更新日を記録する仕組みがないので無理です。手入力でちくちく入れるようにしようかとも思っていますが、現時点では未実装ですのでご容赦ください。

関連する話題: bakera.jp / hatomaru.dll

- 前(古い): 2008年10月のえび日記

- 次(新しい): 2008年12月のえび日記