2008年11月26日(水曜日)

とらドラ5!

公開: 2008年11月27日23時45分頃

読み終わったのでメモ。

- とらドラ5! (www.amazon.co.jp)

手乗りタイガー。

急激に面白くなってきました。逢坂父登場、文化祭、ミスコン、プロレスと、なかなかの盛り上がりです。

みのりんの態度がおかしいのは、まあアレですよ。竜児と対峙したときだけ態度がおかしいわけです。もうね……。

しかし、逢坂父は凄まじいなぁ。

なんというか、まあ、手乗りタイガーです。

- 「とらドラ5!」にコメントを書く

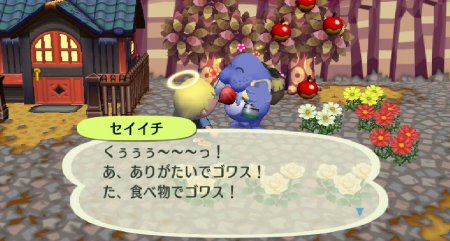

森の生活 7日目: 消防訓練

公開: 2026年3月9日22時45分頃

街へいこうよ どうぶつの森 (www.amazon.co.jp)、7日目。

放浪の腹ぺこ画家、セイイチが登場。何か食べたいというので、迷わず赤カブを……。

……ハテナブロックのデザインをもらいました。あらら。

※おいでよ どうぶつの森 (www.amazon.co.jp)では、セイイチに赤カブを渡すと重要なイベントアイテムがもらえたのです。

ところで、今日は会社の消防訓練らしいので、こちらでも訓練を。

消火訓練の後は、階段を下りて避難します。

って、今見て気がつきましたが思いっきり走ってますね。避難の時は走らないように……。

イナリ家具の商品が入れ替わっていて、本物の名画を購入できました。

イナリ家具は週1回更新のようですね。

関連する話題: ゲーム / Wii / 任天堂 / どうぶつの森 / 街へいこうよ どうぶつの森

クロスドメインの疑似ダイアログにログインフォーム

公開: 2026年3月9日15時30分頃

「新はてなブックマークの登録ブックマークレットは使ってはいけない (takagi-hiromitsu.jp)」。クロスドメインで疑似ダイアログが表示され、その中にログインフォームが現れるというお話。

※高木さんは「ページ内JavaScriptウィンドウ」と呼ばれていますが、うちの社内では「疑似ダイアログ」(略して「疑似ダイ」) で通っていますね。実装がJavaScriptかどうかという点は本質ではありませんし、ここではとりあえず「疑似ダイアログ」と呼んでおきます。

疑似ダイアログにはアドレスバーも何もありませんし、クロスドメインで表示されているのかどうかを利用者が知る手段はありません。あくまで、ブラウザのアドレスバーのみを信用するようにして利用しないと駄目ということですね。

逆に、疑似ダイアログを使ったインターフェイスを設計する際には、こういう形でログインさせることがないように注意する必要があるでしょう。もっとも、クロスドメインで疑似ダイアログを出すということ自体が例外的ではあろうと思いますが……。

脆弱性届出の危険性と動機

公開: 2008年11月26日3時10分頃

こんな話題が。

- 情報漏えいを発見してしまったらどうするべき? (slashdot.jp)

- サイバーセキュリティ賢者の選択-自分が被害者で発見者になってしまったら (www.netsecurity.ne.jp)

- コメントありがとうございます IPAとjpcert/ccさんについて (netsecurity.blog77.fc2.com)

IPAとjpcert/ccに届けを出さないというか、出せないので、ここでその事情を書いておきたいと思います。

・この2つの組織は、不正アクセス禁止法に抵触する可能性を問題のサイトが指摘してきた場合、通報者を守ってくれないような気がする

まあ、情報セキュリティ早期警戒パートナーシップガイドラインにはこう書いてあるわけでして……。

また、IPA が脆弱性関連情報を受け付けた場合でも、IPA は脆弱性関連情報の入手手段に関して合法であると判断したわけではありません。さらに、IPAが脆弱性関連情報を受け付けた場合、発見者の脆弱性関連情報の発見に係る法的責任が免責されるわけではありません。

これで「逮捕されないから大丈夫、届け出ましょう」というのは、かなり言いにくいところでしょう。

※そもそも件の丸見え系が不正アクセス禁止法違反というのはありえない、と言いたいところではあるのですが……。警察は転び公妨なんかを問題と思っていないのかもしれませんが、実はこういうところに濃い影を落としていると思うのですよね。

……が、参考情報として。

私は情報セキュリティ早期警戒パートナーシップの制度を利用してWebサイトの脆弱性を300件以上届け出ているのですが、今のところ逮捕されたり訴えられたりはしていません。300件やって大丈夫だったのですから、たぶん大丈夫なのではないかと思っています。100%とは言いませんが。

・のろい

まあ、のろいですよね。

↑ 別記事で描きましたが、今回は迅速に対応していただけました。私の認識違いでした。申し訳ありません。(2008年11月18日追記)

IPAさん自身の対応は、遅くはないが、強制力がないため、結果として対応が遅くなる(あるいはしてもらえない)ということが多いみたいです。(2008年11月23日追記)

いやー、基本的には、最近は受理が遅いとは思うのですけれど……。

ただ、案件によって処理の優先順位が繰り上げられることがあるようですね。悪用される危険性が高いような案件は、優先的に受理される場合があります。緊急性が高い場合は、緊急性をアピールしておくと早く受理されるかもしれません。

「独立行政法人情報処理推進機構」なんて言われるといかにもお役所仕事っぽい雰囲気を感じるかもしれませんが、けっこう柔軟にいろいろ対応してくれます。気になることがあったら個別に相談してみると良いと思います。

ようするに、セキュリティ情報をまともに扱っても、なにもいいことはない(というか、むしろよくいないことが起こりかねない)から、誰も扱いたがらないってことなんですよね。

これは、確かに、ないですねぇ。いちおう、発見者のメリットについては議論されています。「情報システム等の脆弱性情報の取扱いに関する研究会 報告書 (www.ipa.go.jp)」というのがありまして、こんなことが書かれているわけですが……。

IPA 四半期レポートにおける発見者(希望者)の氏名紹介

→発見者をIPA 賞表彰。発見者による講演実施

うーん、「IPAX2006で講演して目立ちたい」などという動機で届け出ているのだと思われているのですかね。そうだとすると、ちょっと悲しいですが。

私の場合、届出の動機は単純に「自分が被害を受けないようにしたい」というものです。ですから、「脆弱性を修正してほしい」「これ以上脆弱なサイトが増えないようにしてほしい」ということになります。この制度を利用すると脆弱性が修正され、情報が適切に公開される……ということが保証されるのであれば、それだけで届出の動機になります。

現時点では、修正に関してはまあ頑張って達成されているとは思いますが、情報公開がないのが残念なところです。ソフトウェア製品についてはいちおう公開されますが、Webサイトについては何の情報公開もないですからね……。運営者が自主的に公表することも希にありますが、きわめて希です (1%くらい?)。

関連する話題: セキュリティ / IPA / 情報セキュリティ早期警戒パートナーシップ

- 前(古い): 2008年11月25日(Tuesday)のえび日記

- 次(新しい): 2008年11月27日(Thursday)のえび日記