2004年11月

2004年11月30日(火曜日)

ブラクラ系

「全主要ブラウザに影響する脆弱性発見 (www.itmedia.co.jp)」というきな臭い話が出ているようですが、手元の XP SP2 + IE6 SP2 で exploit を試してみたところ、

……変なダイアログは出ましたが、別にブラウザは落ちませんでした。ちゃんとエラー処理されているようですね。

ちなみに Firefox だとこんな感じ。

- 「ブラクラ系」へのコメント (5件)

関連する話題: セキュリティ

2004年11月29日(月曜日)

傍聴記録

セキュリティホールmemo (www.st.ryukoku.ac.jp)で紹介されていました:

- 不正アクセス行為の禁止等に関する法律違反の第五回公判を傍聴した記録 (上) (sp.homelinux.com)

- 不正アクセス行為の禁止等に関する法律違反の第五回公判を傍聴した記録 (下) (sp.homelinux.com)

なかなか詳しく書かれていて、たいへん参考になります。

S:技術者は、禁止したいことがあれば、それなりのメカニズムで禁止をしなければならないと考えます。フォームデータが改変されることを防ぐような機能はありませんでした。これは一般的な考えで、CGIセキュリティについての(公式の?)FAQには、改変を妨げる仕組みはないから注意するようにと明記されています。またCGIの入力を信頼してはならないというサイトもたくさんあり、妨げられていないことは行っても構わないというのは管理する側にも常識です。

Internet Watch の記事 (internet.watch.impress.co.jp)では「HTMLの仕様書に付随」となっていて意味不明でしたが、こちらのメモでなんとなく分かりました。「(公式の?)」という部分はおそらく「W3Cの」と言っていたのでしょう。Internet Watch の記者の方は W3C = HTML 仕様書と理解され、気を利かせて「HTMLの仕様書に付随」としたのだと思います。The World Wide Web Security FAQ (www.w3.org) の Can people see or change the values in "hidden" form variables? (www.w3.org) のことで間違いなさそうですね。

B:csvmail.cgiのcsvmail.logへのアクセスは、アドレスの直接入力でもできましたか。

S:フォームの内容をそのままURL欄に入力してアクセスできます。

B:URLの直接入力では見られない、という証拠があるが……。

S:それは実証による証明ですか。

B:そうです。

S:不可能であるということは実証で示すことはできないので、その証明は無効です。というのは可能であるという反例がひとつあればよく、同じ環境を作って試したところ僕はアクセスできました。

B:その、URLを入力するというのと、ソースを書き換えるというのは、サーバにとっては違うのですか。

S:まったく同一です。

「証拠」というのは GET メソッドでアクセスしたときの挙動のことで、反例というのは javascript: スキームで POST するような URL なのでしょうね。

※もっとも、javascript: スキームの URL を作るくらいなら wfetch などでリクエストを直接作った方が早い気がしますが、早さの問題じゃないか。

K:サービスというのは、プロトコルのことですか。

S:違います。サービスを提供する上での規則が、プロトコルです。

うーん、これは分からなくて質問しているのか、あえて質問しているのか良く分からないですが、いずれにしても凄い質問ですね。プロトコルという言葉をどう誤解しているのかが気になるというか。

裁判官の方が「FTPとHTTPを一緒に引き受けるプロトコルがあったら」と言ったとき、篠田先生はその仮定自体を否定はなさらなかったけど、そういう手順(=プロトコル)は開発されていないし、使うニーズもなさそう(というよりファイルの転送とハイパーテキストの転送が別であるほうが便利だから別々になっているのでしょうから)なので、今後も開発されないのではないかと思います。

質問者の理解がアレなので質問が意味不明化していますが、Web の閲覧とファイルのメンテナンスを一緒にこなすサービスということで考えますと、WebDAV というものがありますね。WebDAV なら閲覧もメンテナンスも Web サーバがポート 80 で処理するようにできるわけですが、この場合はどうなのかというと……サービス自体にはアクセス制御機能が有るけれども、特定のファイルについては管理者がアクセス制限を解除しているので閲覧しても問題ないということになるのでしょうか。

※関係ない人が PUT したりしようとすると、401 が返ってきて識別符号の入力が求められるのでしょうか? 実は WebDAV よく知らないので何とも。

まあいずれにしても、ACCS の件では CGI は一切アクセス制御していなかったし、FTP にいくら固いアクセス制御機能があっても Web アクセスには一切関係ないとしか言いようがないと思うのですけれど。

関連する話題: セキュリティ / ACCS / ASK ACCS 個人情報漏洩事件

2004年11月27日(土曜日)

2004年11月25日(木曜日)

@ビリング

NTT東日本には「@ビリング (www.ntt-east.co.jp)」というサービスがあります。これに申し込むと Web で明細を確認できるようになり、明細が郵送されてこなくなるようです。明細を郵送しないのでコストが削減できるということなのでしょう、これに申し込んでおくと来年の 1月から電話料金が 100円安くなるのだそうで。

せっかくだから申し込もうと思ったら、申し込みフォームの submit ボタンを押しても何も起きないという……。入力前に submit ボタンを押してみる癖をつけておいて正解でした。

……ローカルに保存してがんばろうと思ったのですが、住所入力がスクリプト依存のようで断念。116から申し込めば申し込めるのだろうと思いますが、この調子では肝心の明細の確認もできるのかどうか……。

XMLHTTP オブジェクトが作れなくなっている?

クロスサイトトレーシングでおなじみの (?)

Set objRequest = CreateObject("Microsoft.XMLHTTP")

などという VBScript ですが、何故か私の手元ではうまく動作しませんでした。昔は exploit がちゃんと動作していたはずなので、XP SP2 でどうにかなったということなのでしょうか。

関連する話題: セキュリティ

2004年11月24日(水曜日)

ADSL の選び方って?

ニフティが終わるのなら退会するだけなのですが、せっかくなので浮いたお金で ADSL でも入れてみようかなと考え中。

ASAHIネットのメールアドレスがなくなると困るので ASAHIネットは退会できず、必然的に ASAHIネットで ADSL (www.asahi-net.or.jp) ということになるわけですが、なんだかコースがたくさんあって訳が分かりません。どうやって選んだら良いのでしょう。

というか、料金体系がもう訳分からないし……。たとえば、フレッツADSLコース料金 (www.asahi-net.or.jp)を見るとプランM で 735円となっていますが、これは ASAHIネット側の費用であって、NTT側の費用が別途発生するはずなのです。しかもフレッツ (flets.com)のサイトはコンテンツの大半がアクセス不能なので料金が調べられないという。スクリプトを有効にすれば調べられるのでしょうが、フレッツを選択すると、何か起きたときにこのようなアクセス性の低いサイトを案内される可能性があるということでもあるので、避けた方が良さそうではあります。

他のコースの料金はそれなりに出ているのですが、

- ライトADSLイーアクセスコース料金 (www.asahi-net.or.jp)

- ライトADSLアッカコース料金 (www.asahi-net.or.jp)

- ライトADSLトーカイコース料金 (www.asahi-net.or.jp)

結局、合計するとどれも 1523 + 166 + 819 = 2508円/月ということで OK なのでしょうか。

……というところで、そもそも対応エリアなのかどうかという問題がある事に気づきました。イーアクセスとトーカイは対応。アッカは……「ADSLアッカコース対応エリアの確認 (www.asahi-net.or.jp)」というフォームには何故か住所入力欄などがあり、ただちにアッカの個人情報漏洩事件 (internet.watch.impress.co.jp)が連想されたために却下。

……だいぶ絞られてきたような気がしますが、こんな絞り方で良いのかな。

ASK ACCS裁判のメモとか(2)

IT media にも「ACCS裁判、弁護側は「特定電子計算機」の定義を問い直す (www.itmedia.co.jp)」という記事が出ていますね。

例えば、アクセス制御のないWebサーバと、アクセス制御付きFTPサーバが同一のハード上にあった場合、Webサーバに通常のアクセスを行っても、FTPによるアクセス制御を回避したとされ、不正アクセスとみなされてしまう可能性がある。

以上、IT MediaのACCS裁判、弁護側は「特定電子計算機」の定義を問い直す より

ですねぇ。そして、たいていの場合は実際に同一のハード上に両方のサービスがあるわけで。

関連する話題: セキュリティ / ACCS / ASK ACCS 個人情報漏洩事件

2004年11月23日(火曜日)

ASAHIネットでは他人様のポート25が見えない

どうも ASAHIネットのダイヤルアップ接続では、外部のサーバのポート 25 に接続できないようですね。ASAHIネットの SMTP サーバには接続できるようですが、その外へのパケットは全てフィルタされているようです。

自分で管理している SMTP サーバすら叩けないのでちょっと不便なのですが、何故そのようにしているのかは理解できますので……。

2004年11月22日(月曜日)

ASK ACCS裁判のメモとか

「ACCS裁判、弁護側は不正アクセス禁止法の技術的解釈について意見書を提出 (internet.watch.impress.co.jp)」だそうで。

また、元研究員がHTMLのソースを変更してアクセスしたという行為についても、「HTMLの仕様書に付随するFAQでも、フォームについてはユーザーが改変できるものであり注意せよと記述されており、技術者の立場から言えば改変してはいけないとは考えない」と述べた。

これは The World Wide Web Security FAQ (www.w3.org) の Can people see or change the values in "hidden" form variables? (www.w3.org) のことでしょうか。あまり「HTMLの仕様書に付随」しているようなイメージはありませんが……。

ちなみに HTML4 の仕様には HTML4.01 B.10.1 Security issues for forms (www.w3.org) なんてのがありますが、そこには「ユーザーが改変できるものであり注意せよ」に類するような事は書かれていません。RFC1866 にも "10. Security Considerations" という項目がありましたが、ここに書かれているのも HTML4 と同じ事ですし。

関連する話題: セキュリティ / ACCS / ASK ACCS 個人情報漏洩事件

2004年11月19日(金曜日)

サイトのウィルス対策?

更新: 2005年1月25日

「【レポート】三越の「お客様本位」から生まれたWebアクセシビリティ (pcweb.mycom.co.jp)」という記事があったので、三越オンラインショッピング (www.mitsukoshi.co.jp)にアクセスしてみると……。

このページではJavascriptを使用しています。Javascriptをサポートしたブラウザをご利用ください。

※お買い物時はセキュリティのレベルを「中」でご利用ください。(弊社サイトは最新のウイルス対策をしております)

うーん、これが「お客様本位から生まれたWebアクセシビリティ」ですか……。

しかも「(弊社サイトは最新のウイルス対策をしております)」って意味が分からないです。ウィルス対策をしていても脆弱性があったら意味がないですよね。

※2005-01-25 追記: そして実際に脆弱性があったわけですが、修正されています。

セキュリティの意識はまだ十分高まっていない

「ウイルスの恐怖をドラマや漫画で ニフティが展示サイト (www.asahi.com)」

ブロードバンドの普及でインターネット利用者が増える一方、セキュリティーの意識はまだ十分高まっていない。同社は「なにが問題なのかといった初歩的なところから理解を広める必要があると感じた」と話している。

人のセキュリティ意識を高めようとするのは良いことなのですが、ニフティにはその前にしなければならないことがあるような、ないような。

催眠商法?

最近、バスの通り道に新しい店がオープンしました。バスから見ると、狭い店内にはパイプ椅子がぎっしり並べられていて、セミナーでもやるような雰囲気です。で、時に中高年と思われる方々がぎっしりと詰まっていたりするのですよね。

バスの窓越しに見ているだけなので、何をやっているのかは判然としないのですが、雰囲気がどうも催眠商法っぽくて怪しい感じです。

関連する話題: 出来事

2004年11月18日(木曜日)

謎の経験則

私の経験則では……。

URL に PHPSESSID というパラメータが含まれるサイトに何らかの脆弱性がある確率 : 80% 以上

……いや、別にちゃんと調べたわけではないです。

関連する話題: セキュリティ

マウスゲット

故障したマウスですが、Microsoft から新しいものが届きましたー。実は火曜日に届いていたらしいですが、誰もいなかったという……。今にして思えばオフィスに届けてもらえば良かったのでした。

ともあれ、オープン。

……おおっ、チルトホイールではない、普通のホイールではありませんか。在庫あったのですね。実は私、チルトホイールの無段階ぶりが好きではないので、この方がありがたいです。

前に使っていたものと比較すると、ちょっと色合いが明るくなっているかも。

一通り使用してみましたが、快調です。ちょっとホイールが固い気もしますが、これは使っていれば慣れるでしょう。

あとは故障したマウスを返送すれば OK。Microsoft のマウス使っていて良かったなー、などと柄にもなく思ったりしたのでした。

関連する話題: マウス

パッチ当ての責任

住基ネットの脆弱性を検証した Ejovi Nuwere さんの講演が、総務省の圧力でキャンセルされてしまった……という話は各所で話題になっているようですが、インタビュー記事が出ていますね。「長野県住基ネット侵入実験のNuwere氏「管理責任の所在をはっきりと」 (pcweb.mycom.co.jp)」。

総務省についての評価は各所で言い尽くされていますので置いておくとして、私が身にしみたのはこんなところでした。

一番重要だと思っているのは「ネットワーク管理に関する責任の所在がはっきりしていない」ことだ。例えば、もし(住基ネットで使われているシステムに)何らかの脆弱性があった場合、システムにパッチを当てるかどうかの判断を誰が行うのかといった点について対処がなされていない。

以上、長野県住基ネット侵入実験のNuwere氏「管理責任の所在をはっきりと」 (2)問題発生時の責任の所在と修正プロセスが明確でないことが最大の問題 より

たとえば、このサーバなどは落ちても良いという前提での運用なので、「気づいた人が気づいたときにパッチを当てる」という運用でも問題なかったりします。誰かが無断でパッチを当てて不具合が出ても、別に責任問題にはならない……というか、実際にパッチを当てたらブルースクリーンになったということがありますけれど、大して問題ありませんでした。一日かけて平然と再インストールして、それで解決です。

しかし、安定稼働が求められるシステムの場合には、そういうわけに行かないのですよね。パッチを当てると不具合が出る可能性がありますから、勝手に当てるというわけにも行かず、責任ある人がパッチを当てるかどうか判断する必要があるわけです。この責任が明確化されていない場合は何が起きるかというと、当然ですが一切のパッチが適用されないという結果になります。

……ここから先はちょっと具体的には書けませんが、まあ、そういう事ってありますよね。

ニフティが終了?

「NIFTY SERVEのフォーラム、2005年3月をめどにWebフォーラムに移行 (internet.watch.impress.co.jp)」というお話。少し前から漏れ聞いてはいましたが、本当でしたか。NIFTY SERVE 自体は残るということですが、

- メール送受信、BBS などは当面 TTY でもアクセス可能

- フォーラムは全廃

……という理解で良いのかしら。

私の中では、もうずいぶん前から FPROG の存在以外にニフティの価値を見出せていないので、FPROG が終了すれば、それはすなわちニフティが終了したのと同義になります。Web フォーラムに移行……って、するのでしょうか。「Web フォーラムに移行しますか?」というのは、既に非公式忘年会での FAQ になっているような気がしますが。

関連する話題: ニフティ

自動翻訳系フィッシング

変なメールが来ましたね……。

貴重なVISA所有者

日本VISA カードで順序のクレジットカード番号を堤出しなさい。

VISA確認されるカードプログラムは商人パスワードを十分に今喜ばす更新を登録する。

堤出するためにリンクを次にかちりと鳴らしなさい

https://www.visa.co.jp/verified/

お手続きは、次の手順に従ってください。

・上記のリンクをクリックして、カード情報を確認してください。

このサービスにより引き起こされるご不便に関しては、深くお詫び申し上げます。

VISA 社員一同

* ご注意:VISA カードの更新に失敗した場合、一時的にカードが使用できなくなります。

ゥ Copyright 2004, Visa International Service Association.All rights reserved.

文章が思いっきり変です。click を「クリックしてください」ではなく「かちりと鳴らしなさい」と訳しているあたりを見ても、自動翻訳なのでしょうね。はっきり言って怪しすぎて誰も騙されないと思いますが。

2004年11月17日(水曜日)

GET リクエストに Content-Type フィールドが入っている UA

hatomaru.dll を改造してから一週間になりますが、とりあえず CPU 使用率 100% で固まるような現象は起きていないようで、ひとまず安心。

しかしログを見ていたら、変なものを発見しました。

- http://altba.com/bakera/hatomaru.aspx/ebi/topic/1290" という URL を GET しようとしている (URL 末尾に二重引用符がついている?)

- Referer は http://altba.com (いや、そこからリンクしてないし……)

- HTTP要求ヘッダに Content-Type: text/html が含まれている!! (爆笑)

ちなみに HTTP要求ヘッダに Content-Type があること自体は RFC2616的に誤りではなかったりしますし、実際、POST の時は普通に使います。ただ、GET するときに Content-Type を送ってくる UA というのは見たことがありません。User-Agent は Mozilla/4.0 (Compatible; MSIE 6.0; Windows NT 5.1) で、これは Windows XP + IE6 と同一なのですが、IE はこんな変な動きしません。

というわけで、へっぽこな spam 系クロウラーが UA を偽装しているといったところでしょうか。URL の末尾がおかしいのは、末尾に拡張子も / もついていない URL を考慮していないからとか?

関連する話題: UA

ヨン様spam

面白い spam が来ていたので紹介しておきます。

ヨン様

連絡遅くなりましてすみません。サイトに女性会員を入れるのに時間がかかりました。

女性会員の導入はばっちりです。以下、文面を会員様へ転送くださいませ。

御連絡遅くなりまして申し訳ございません。

(出会い系サイトの紹介)

以上です。ヨン様、日本に来た時は是非合コンしましょう。

紹介したい女性が何人かおりますので来月あたり如何でしょうか?

よろしくお願いします。

ヨン様 (ペ・ヨンジュン……だろうなぁ) 宛のメールを誤送したという演出なのでしょうか。しかしどう見てもそのように思わせるには無理があり、何を意図しているのか良く分かりません。

これ、今日までに 3通来ているのですが、なぜか 1通目と 2,3通目はエンベロープ From だけが異なっています。やっぱり何を意図しているのか良く分からないですね。出所は co.jp を名乗っていますが、IP アドレスからすると中国のサーバみたい。

2004年11月16日(火曜日)

フィッシングというか……

「メールを開くだけで偽サイトに誘導~新たなフィッシング詐欺メール発見 (internet.watch.impress.co.jp)」という話なのですが、

メールは開封されると、密かにスクリプトを実行して被害者のPCのホストファイルを書き換える。そのため、次にユーザーが正当な方法でオンラインバンキングのWebサイトにアクセスしようとすると自動的に偽装されたWebサイトにリダイレクトされ、ログイン情報などが盗まれてしまうという。

メール自体はフィッシングというより、Hosts ファイルを書き換えられている時点でウィルス (トロイの木馬) だと思うのですが。昔 Qhosts (www.symantec.com) というものがありましたが、それと同じ動作ではないかと。

まあ、「トロイの木馬を使ってフィッシング」ということで丸く収まりますか。

ただし、この手口ではWindows Scripting Hostが利用されるため、これを無効にしているコンピュータは安全であるとMessageLabsでは説明している。

というか、WSH 有効の状態でメールを見るとファイルが書き換えられるなら、それは極めてまずい脆弱性です。ちゃんとパッチを当てていても WSH を無効にしないと回避できないのでしょうか? それが一番肝心な所なのだと思いますが、元ネタの "New phishing emails automatically steal bank log in details (www.messagelabs.com)" を読んでも書かれていないですよね。

※もし Qhosts とまるきり同じ原理ならば MS03-040 (www.microsoft.com) のパッチで防げるはずですし、XP SP2 はもとより影響を受けないはずですが、未知の脆弱性だとしたら厄介ですね……。

関連する話題: セキュリティ

ウィルス警告 spam からメールアドレスなどの情報が漏洩する

こういうメールをいただきました。一部伏せ字。

メール 警告!〓〓銀行ウイルス対策システムは、11/16/2004 13:20:46 に 送信者(bakera@star.email.ne.jp)受信者(<****-*****4@********.co.jp>)のメールのファイル: mails9_****-*****4.doc .scrにてウイルス:WORM_NETSKY.Pを検出しました。ウイルスは quarantined しました。

メールアドレスが思いっきり書かれています。Web サイトを見ても公開されていないアドレスのように思えますが、外部の人間に提供して問題ないのでしょうか。

普通の企業ならまだしも、銀行から送られてくるとちょっと不安になりますね。

※Recieved: を確認しましたが、間違いなくその銀行から送られている模様。

丸見え系

「NTT西の顧客情報7千人分、ネットで一時閲覧可能に (www.asahi.com.)」ということでしたが、「お客様の情報が外部から閲覧できる状況にあった事象について (www.ntt-west.co.jp)」という文書が出たようですね。

アンケート集計・閲覧用アドレスには関係者しか知らない非公開のアドレスを付与していたものの、何らかの理由で部外者がアドレスを知り11月12日17時30分頃からフリーメールでアドレスが広まった可能性があると考えています。

当たり前ですが、「関係者しか知らない非公開のアドレス」だから見られないはずだ、などという考え方をすること自体がもう致命的に駄目なわけです。普通 URL は秘密情報とは認識されませんから関係者があっさり漏らす可能性もありますし、予測されたり Referer から漏れたりすることもあります。酷い場合は hidden にズバリ書いてあったり、ディレクトリインデックスで一網打尽だったりするわけです。

そんなわけで「何らかの理由」はもう無数に想像できますが、アンケート対象者の一人が「気づいちゃった」というのがいちばんありそうですね。アンケートに回答する前に、そのアンケートが脆弱でないかどうか確認するというのは、消費者として正しい行動でしょうし。

……それはそれとして、一番考えさせられるのは、これをひっそりと届け出ていたら何が起きていたのかということです。メールで広めないで然るべき所に届け出ようよ……とは思うわけですが、そうしていた場合、果たしてこのように報道・報告されたのかなと。

関連する話題: セキュリティ

2004年11月15日(月曜日)

高木さん復活

高木さんの日記がはてなから引っ越しし、独自ドメインで「高木浩光@自宅の日記 (takagi-hiromitsu.jp)」として復活したようです。

※「このページが発行するcookieについて (takagi-hiromitsu.jp)」がプライバシーポリシーの書き方として参考になりますね。

関連する話題: 出来事

セキュリティ強化

某所で「セキュリティ強化に伴うメンテナンス」が実施されたので、「ログイン前にセッション ID を発行するシステム」という日記が復活。

しかし、セッション固定攻撃などという伝説級のセキュリティホールの修正でも、やっぱり「セキュリティ強化」なのですね。

関連する話題: セキュリティ

2004年11月14日(日曜日)

コーヒーゼリー

訳もなくコーヒーゼリーが食べたくなったので、自作してみたり。

関係ありませんが、粉ゼラチンってどうして混ぜる前にふよかす必要があるのでしょうね。きっと粉のまま混ぜると不具合があるのだろうと思うのですが、何が起きるのだろう……。

2004年11月12日(金曜日)

createPopup() はポップアップではない?

例の VISA フィッシングサイトでは、createPopup() で作ったものをアドレスバーにうまく重ねて URL を偽装しようとしています。Windows XP SP2 では、このポップアップをウィンドウの外に出すことができないようになっているので、アドレスバーの上に重なりません。

と、ここまでは良いのですが、よく考えるとそもそも Windows XP SP2 ならポップアップブロックがあるのですから、ポップアップ自体がブロックされても良さそうな物です。しかし偽装 URL の表示自体は行われるのですね。ポップアップブロックのレベルを「高」にしても防げませんでした。

※もちろんスクリプト自体が無効なら防げます。というかご丁寧にも noscript要素があって、"(demonstration requires scripting)" と出ますね。デモンストレーション?

……などと言っていたら、りゅうさん (rryu.sakura.ne.jp)に以下のような記述を紹介していただきました。

Q: Internet Explorer で、何がポップアップ ウィンドウと見なされていますか?

以下によって自動的に開かれるウィンドウは、Internet Explorer によりブロックされます。

createPopup() を除くスクリプト

モーダルおよびモードレス ダイアログ

ページのコンテンツに重ねて表示される DHTML 要素

ユーザー アクション (ページ要素のクリックなど) の直接的な結果として開かれるポップアップ ウィンドウはブロックされません。

以上、Web サイト構築における Microsoft Windows XP Service Pack 2 (SP2) への対応について より

そもそも createPopup() は対象外なのだそうですが、なんでだろ。

関連する話題: セキュリティ / Internet Explorer

マウスその後

ちゃんとドラッグできなくて残念な思いをしたマウスですが、その後びいさん (homepage1.nifty.com)から「Microsoft製品のマウスは保証期間が長い」という情報をいただきました (ありがとうございます)。

確認したところ、保証期間五年、購入が二年半前でまだ保証期間内であることが判明。

ということで、とりあえず販売店 (ビックピーカン池袋本店) に持って行くことに。

- マウス売り場を訪れて事情を説明すると、修理は地下だと言われました。このとき対応がちょっとアレで残念な思いをしましたが、まあこだわりません。

- 地下に行くと、「ここで受け付けると 3~4週間かかる、MS に直接連絡した方が早い」と言うようなことを言われました。

- 保証書のシールに添付されていた MS の電話番号にかけてみました。音声案内でいろいろした結果、オペレータの方が出たので事情を説明すると、「まず技術サポートに電話してほしい」という旨の事を言われました。

- 教えられた番号にかけてやはり音声ガイダンスに従うと、オペレータの方が出たので事情説明。別の PC に繋いでも再現したことを説明すると、あっさりとハードウェア故障ということでご理解いただけました。で、MS ではマウスの修理を行っていないので交換になると言われ、交換用の窓口の電話番号を教えていただきました。

- また音声ガイダンスでうにゃうにゃして、「テクニカルで交換の案内を受けた」とかいろいろ伝えたりしました。保証書を FAX で送ってほしいとのこと。

- というわけで保証書を FAX

なんだかもの凄い勢いでリダイレクトされていたような気がしますが、ひとまず OK。

しかし、交換ということになるとチルトホイールになってしまいそうな気が……。

2004年11月11日(木曜日)

BBS 仕様変更

何をやっても固まるので、思い切って BBS の仕様を変えてみました。

- 投稿されてもメモリ上の XmlDocument をいじらないようにしました。ファイルセーブ時はいちいち DataTable から新たな XmlDocument を生成します。

- ファイルを別スレッドで保存するのはやめて、単純にそのまま保存する形に戻しました。

- XML データのフォーマットを大幅に変更。

XML のフォーマットが変わった余波で一時的に大変なことが起きていたりしました。ごめんなさい。現在は問題ないはずです。

投稿時の処理自体は遅くなっているはずですが、固まるよりマシということで。これで問題が解消すると良いのですが。

関連する話題: えび日記 / hatomaru.dll

心霊現象

いつものように spam メールを spam 専用フォルダに投入しようとしたら、なんだか良く分からないのですが失敗しました。もう一度やろうとすると、今度は関係ないフォルダがなぜか移動したり、訳の分からない始末。

とりあえず忘れて別の作業をしていたのですが、そうしたら今度はエクスプローラのフォルダツリーでおかしな現象が発生。ファイルをドラッグして行くと、関係ないところでドロップしたり関係ないフォルダをドラッグしてしまったり、訳が分かりません。

ツリービューコントロールがおかしくなっているのかと思い再起動して見るも、回復せず。設定を変えたりいろいろしてもどうにもならずに途方に暮れていたとき、ふとデスクトップのアイコンをドラッグしてみました。そうすると、マウスボタンを離していないはずなのに勝手にドロップされるようなのです。

そこで「ペイント」を起動して、鉛筆ツールでひたすら長い線を書いてみると……途中で切れること切れること。つまりツリービューコントロールは無実で、ドラッグ中に勝手に左ボタンがリリースされてしまうという現象なのだということです。

で、使っているマウスを別のマシンにつないでみたら、そのマシンでも同じ現象が発生しました。

というわけで、結論としてはマウスが壊れているということです。左ボタンの信号を伝える線が断線していて、マウスを動かすと切れちゃったりするのでしょうか。ともあれハードウェア的な故障だということは間違いないようです。

まあ買い換えで良いかと思うわけですが、なんか IntelliMouse Explorer (www.microsoft.com) のサイトを見ると、チルトホイール搭載とか書いてあるのですよね。チルトホイールは要らないのですが、チルトホイールがないやつってまだあるのかな……。

2004年11月10日(水曜日)

フィッシング激化

フィッシングについては、海外では当たり前、今後は日本にも上陸するだろう……などと言われていましたが、やはりと言うべきか、日本語のフィッシング詐欺メールが出現したようですね。

埋め込まれたURLをクリックしてアクセスした偽サイト。アドレスバーに表示されるURLを詐称するほか、サイトのタイトルもビザを偽装している

私自身は確認していないのですが、どうもポップアップウィンドウを URL 表示欄の上に重ねることで URL を偽装しているようです。そのため、XP SP2 で「サイズや位置の制限なしにウィンドウを開くことを許可する」が無効あれば影響を受けないようですね (参考: [memo:7847] Re: VISAを装った日本語のフィッシング詐欺メール (www.st.ryukoku.ac.jp))。

ちなみにこれはセキュリティレベル「中」でデフォルトで無効ですので、特にセキュリティレベルを下げるようなことをしていない限り、XP SP2 な方は影響を受けないと考えてよろしいかと思います。

そして海外でも手口が進化、こんなのが登場。

この手口は,SurfControl社のGlobal Threat Command Centersの研究員が今週確認したもの。米SunTrust Bankと豪Citibank AustraliaのWebサイトにおける検索スクリプトの欠陥を悪用し,javascriptページを実行して,Webサイトのコンテンツを不正なコンテンツにすりかえる。WebサイトのURLは正しいが,コンテンツは偽物ということになる。

欠陥とはおそらく XSS でしょう。SSL ページに XSS があってページを捏造されると、捏造された罠のページに本物のサーバ証明書がついてしまうわけです。

ってこれ、私が 2年以上前に某所で述べたことそのまんまですね。

関連する話題: セキュリティ / クロスサイトスクリプティング脆弱性 / SSL/TLS

2004年11月9日(火曜日)

「フォームの送信がリダイレクトされた場合に警告する」が機能していない?

IE の詳細設定で「フォームの送信がリダイレクトされた場合に警告する」を有効にしていると、入力フォームのあるページとフォームの送信先のドメインが異なる場合に警告してくれる……と思っていたのですが、なんかそういう動作をしていないような気がします。

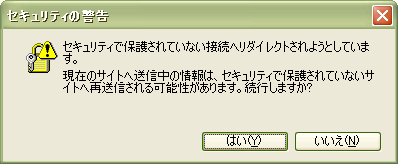

いちおう、HTTPS なところに POST した結果として 302 が返って HTTPS ではないところにリダイレクトされそうになると、こんなダイアログが出ます。

ところが、これは「フォームの送信がリダイレクトされた場合に警告する」のチェックを外しても平然と出てくるのですよね。

※ちなみに Google で検索すると、POST 後の結果をリロードしたときに出てくる「情報を再送信しないと……」というダイアログを出すかどうか切り替えるものだとか、通常のフォーム送信時に「インターネットへ情報を送信するときに……読み取られる可能性があります」というダイアログを出すかどうか切り替えるものだとかいう説があるようですね。なんかテキトーっぽいなぁ。

関連する話題: Windows / Internet Explorer / セキュリティ

Referer に Referer spam

用語 Referer に対してポルノサイトからの referer が 26 発ほど着弾。しかも 6種類の異なるサイトから 26発ずつ来ていますね。

"referer" という単語で検索してターゲットを決めているのかしら……。

関連する話題: Web / Referer spam

2004年11月8日(月曜日)

とあるサーバ会社の別サイト

……って、中身が全部コメントになってしまいましたね。まあ、時が来たらコメント解除する感じで。

2004年11月7日(日曜日)

2004年11月5日(金曜日)

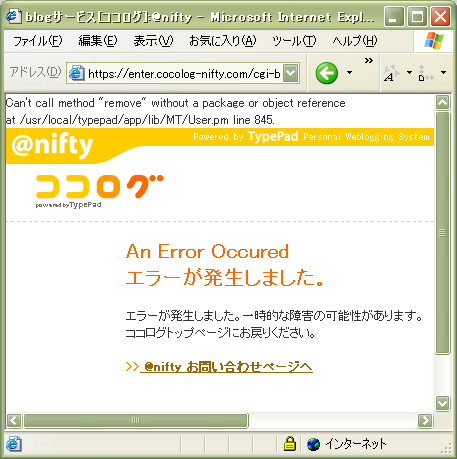

ココログも固まる

またココログのパスワードを忘れたので、削除して作り直そうと思い、まず削除を試みると……。

/usr/local/typepad/app/lib/MT/User.pm の 845 行目でエラーだそうで。

また固まる

また固まっていましたが、本気で意味が分からないのですよ。止まっている場所がむちゃくちゃですし。

スタックトレースを並べ立てるとこんな感じ。

Type: System.Threading.ThreadAbortException

Message: スレッドを中止しようとしました。

Source: mscorlib

TargetSite: System.String FormatInt32(Int32, System.String, System.Globalization.NumberFormatInfo)

StackTrace:

at System.Number.FormatInt32(Int32 value, String format, NumberFormatInfo info)

at System.Int32.ToString()

at System.String.Concat(Object arg0, Object arg1)

at Bakera.HatomaruPageBase.ArticlePost()

at Bakera.HatomaruPageBase.Post()

at Bakera.HatomaruPageBase.Make()

at Bakera.Hatomaru.Post(String targetUrl)

at Bakera.Hatomaru.Page_Load(Object source, EventArgs e)

Type: System.Threading.ThreadAbortException

Message: スレッドを中止しようとしました。

Source: mscorlib

TargetSite: Int32 GetHashCode()

StackTrace:

at System.String.GetHashCode()

at System.Collections.Hashtable.GetHash(Object key)

at System.Collections.Hashtable.get_Item(Object key)

at System.Xml.XmlIdentityTable.GetIdentity(String localName, String namespaceURI)

at System.Xml.XmlIdentityTable.GetName(String prefix, String localName, String namespaceURI)

at System.Xml.XmlDocument.CreateElement(String prefix, String localName, String namespaceURI)

at System.Xml.XmlDocument.CreateElement(String name)

at Bakera.ArticleTable.AddNewXmlData(Article postedArticle)

at Bakera.ArticleTable.AddNewArticle(Article a)

at Bakera.HatomaruPageBase.ArticlePost()

at Bakera.HatomaruPageBase.Post()

at Bakera.HatomaruPageBase.Make()

at Bakera.Hatomaru.Post(String targetUrl)

at Bakera.Hatomaru.Page_Load(Object source, EventArgs e)

Type: System.Threading.ThreadAbortException

Message: スレッドを中止しようとしました。

Source: mscorlib

TargetSite: Boolean Equals(System.String)

StackTrace:

at System.String.Equals(String value)

at System.String.Equals(String a, String b)

at System.Xml.XmlNamedNodeMap.FindNodeOffset(String localName, String namespaceURI)

at System.Xml.XmlAttributeCollection.RemoveDuplicateAttribute(XmlAttribute attr)

at System.Xml.XmlAttributeCollection.AddNode(XmlNode node)

at System.Xml.XmlElement.SetAttribute(String name, String value)

at Bakera.Article.XmlOutput(XmlDocument myXmldoc)

at Bakera.ArticleTable.AddNewXmlData(Article postedArticle)

at Bakera.ArticleTable.AddNewArticle(Article a)

at Bakera.HatomaruPageBase.ArticlePost()

at Bakera.HatomaruPageBase.Post()

at Bakera.HatomaruPageBase.Make()

at Bakera.Hatomaru.Post(String targetUrl)

at Bakera.Hatomaru.Page_Load(Object source, EventArgs e)

ただ、いずれにしても XmlDocument の処理の中で固まっているようなので、何らかの要因で XmlDocument のインスタンスが不正な状態になっているのかもしれません。といっても、肝心の「何が要因なのか」という点が分かりませんが。

……試しに、ThreadAbortException を検知したら XmlDocument のインスタンスを破棄して作り直すようにしてみようかしら。

関連する話題: えび日記 / hatomaru.dll

officeさん奮戦記

こんな記事がありましたか。ノーチェックでした。

- 佐々木俊尚の「ITジャーナル」:検察官を翻弄しまくったoffice氏の奮闘 (blog.goo.ne.jp)

- 佐々木俊尚の「ITジャーナル」:オヤジ系 vs 技術者系の溝は埋まるか (blog.goo.ne.jp)

関連する話題: セキュリティ / ACCS / ASK ACCS 個人情報漏洩事件

2004年11月4日(木曜日)

個人情報を警察になら渡しても良いか?

警察庁伊貝氏「警察にも情報セキュリティに強い連中がいる」 (internet.watch.impress.co.jp)

伊貝氏は最後に、「セキュリティ事案については警察を活用してほしい」と訴えた。「通常の犯罪事件ならば警察に相談するのだが、情報セキュリティとなるとなかなかそういう企業がいない」という。「警察であれば無償で協力できるし、秘密保持義務もあるため情報漏洩の危険性も低い。また、強制捜査権限もある」とアピール。

……いや、だからこそ活用できない場合があるのだと思いますが。

ACCS の件が刑事事件になったとき、ACCS が被害届を出していたと聞いて非常に驚きました。どうなのでしょう、普通、自分の個人情報が office さんに渡ることよりも、警察に渡ることのほうに危機感を抱きませんか? 刑事事件になれば漏洩したデータは証拠となる可能性が高く、警察には「強制捜査権限もある」ために強制的に押収されてしまう可能性が高いです。特に ACCS の漏洩データには「不正コピーしていますが罪に問われるのでしょうか」などというデリケートな質問も含まれていたはずで、そのような質問を警察に読まれた人は生きた心地がしないでしょう。

そういうような諸々を、警察の方が「秘密保持義務もあるため情報漏洩の危険性も低い」の一言で斬り捨ててしまったりすると、まるで「個人情報? 警察なんだから渡しても良いに決まっているだろ」と言わんばかりです。こういう神経だからこそ、警察の利用は見合わせた方が良いという判断になるのではないかと思います。

さらに追い打ちをかければ、警察の捜査情報が漏洩した事件が過去に何度も起きてしまっているので「秘密保持義務」とか言われても説得力が無いのですよね……。

もちろん個人情報が流出しないようなケースもあるので、その場合は単純に「警察に何とかできるの?」という疑問に対して YES と答えられるかどうかだと思いますが……どうなのでしょうね、その手の実績は。

ファーストサーバの微妙な変化

何となくメモしておきますが、ファーストサーバ (www.fsv.jp)のサイトがプチリニューアル(?) されて、ドメイン検索のフォームがなくなっています。

IE ステータスバー偽装系 (既出)

「SafariやIEにステータスバーを偽装できる脆弱性 (internet.watch.impress.co.jp)」って……アンカーの中に table を入れてその中にアンカーを入れ子にするという話なのですが、はっきり言って思いっきり既出です。

私も「URL偽装問題再び」で触れているのですが、これ今年の 4月の話なんですよね。元ネタは確かスターダストさんのところだったはず。

関連する話題: セキュリティ / Internet Explorer

香田さんの……

ロイターには「ザルカウィ・グループ、香田さん殺害の様子をネットで公開 (www.reuters.co.jp)」という記事が出ていますね。

しかし、国内のマスコミはほとんど報じていない?

※いや、でも動画についてのコメントはあちこちに出ているようですね。

2004年11月2日(火曜日)

ユーザーテスト

「使いやすさ日記 (usability.novas.co.jp)」でおなじみのユーアイズ・ノーバス (u-eyes.novas.co.jp)で Web サイトのユーザーテストを見学する機会に恵まれ、3セッションほど拝見させていただきました。

これが勉強になることなること。たとえば「別ウィンドウはユーザを混乱させる」などというのはずっと前から言われてきたことですが、「本当に混乱するのか」「別ウィンドウが開いたことはわかるはずだから問題ないはずだ」「最大化さえしなければ問題ないはずだ」などと言われると、にわかに反論するのが難しかったりしたわけです。しかし実際にやっていただくと、ユーザさんが混乱しているのが端から見ていて明らかに分かったりするわけで、こういう場面を目の当たりにすると滅茶苦茶説得力がありますね。

あとはあまり詳しく書きませんが、興味深いことがたくさんあり、たいへん勉強になりました。

個人情報を登録させると……

「はてな、個人情報未登録ユーザーの利用を2005年1月から不可とする措置 (internet.watch.impress.co.jp)」ということで、

はてなは、ユーザー登録時に必要な入力項目として住所を11月1日に追加した。あわせて、氏名や生年月日、性別についても正確な情報の登録を呼びかけていく。

ということなのだそうですが、高木さんの日記 (d.hatena.ne.jp)が……。

私はこれまではてなに虚偽の誕生日と郵便番号を登録していました。

心の整理がつくまで、この日記の公開を停止します。

IE の URL 欄に環境変数が展開される

「TOTORO の自堕落日記」で紹介されていた (d.hatena.ne.jp)のですが、IE って URL 欄に %PATH% なんかを入れると環境変数を展開してくれるのですね。基本的には URL 欄直接入力の時だけで、href 属性に含まれている分には展開されないようですが。

※しかしバッチファイルからだとやっぱり展開されるし、「ファイル名を指定して実行」でも展開されるみたい。まあ何となくわかりますね。

これはどういうことかというと、たとえば「http://altba.com/%USERNAME% にアクセスしてください (URL 欄に正確にコピーしてください)」などという指示に従ってしまうと、環境変数を見られてしまうということになるわけです。もちろん %USERNAME% だけでなく、任意の環境変数が指定できるわけで……。

関連する話題: セキュリティ / Microsoft / Internet Explorer

2004年11月1日(月曜日)

読めないサイト

「JIAA、第3回東京インタラクティブ・アド・アワードの作品募集を開始 (internet.watch.impress.co.jp)」ということで見に行ったのですが……字が小さいし! 色が薄いし!! はっきり言って読めません。スタイルシートを無効にすると中のテキストは読めるようになり、スタイルシートを無効にできるありがたみを全身で感じることができます。

※それでも画像化された見出しは読めないし、なんか alt="" になってるし……。過去の受賞作品のページ (203.179.59.79)なんかはふつうのコントラストがあるので、そのままでも何とか読めるのですが。

私は昔 (といっても 3年以上前)、「グラフィックデザイナーは Web サイトのアクセシビリティを考えられない」などという偏見を抱いていたものですが、それはこういうサイトの存在によるものなのでありました。もちろん実際には、世の中にはアクセシビリティを考えられるデザイナーと、そうでない人の両方が存在します。幸運にも、私は前者に該当する方にたくさん出会うことができました。

……それはそれとして、これだけ長い Server: フィールドは珍しいですね。

Server: Apache/2.0.40 (Red Hat Linux) mod_perl/1.99_07-dev Perl/v5.8.0 mod_auth_pgsql/0.9.12 PHP/4.2.2 mod_python/3.0.1 Python/2.2.2 mod_ssl/2.0.40 OpenSSL/0.9.7a DAV/2 mod_webapp/1.2.0-dev FrontPage/5.0.2.2634

ええと……。フレームで URL を隠す構造、謎の左フレーム、隠されている IP アドレスが露出した URL といった要素も相まって、Coming Soon となっているエントリーフォーム (203.179.59.79)がいったいどういうものになるのか、ちょっと気になる今日この頃であります。

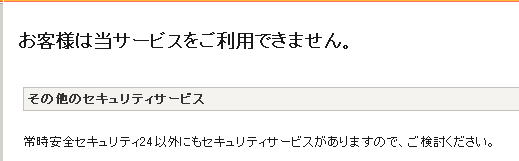

セキュリティ24

「@nifty、「常時安全 セキュリティ24」を11月1日より提供 (internet.watch.impress.co.jp)」なのだそうですが。

サービスの利用に際して、ユーザーはPCに専用ツールをインストールする必要がある。これによってPCをVPNで@niftyセキュリティセンターに接続。PCと@niftyセキュリティセンター間のデータの送受信は暗号化されるため、盗聴も防御できるという。

専用ツールをインストールして……VPN で接続? Q&A を見ると……

Q4. Cisco Systems VPN Clientというものがインストールされましたが、何ですか?

セキュリティ24アシスタントツールとセットで提供されている、セキュリティ24を利用するために必要なソフトウェア(接続ドライバー)です。

削除せず、そのままご利用ください。

アンインストールしてしまった場合、セキュリティ24が利用できなくなります。

以上、@nifty:常時安全セキュリティ24:よくあるご質問(Q&A):セキュリティ24アシスタントツール導入でお困りの方 より

VPN クライアントをインストールさせられるようですね。なんで VPN 接続が必要なのでしょう。なんとなく嫌な予感がするのは私だけ?

ちなみにこんな質問があるようですが、

Q14. 「会員種別が違います」と表示されて、申し込みができません。

会員種別が@nifty会員の方のみご利用できます。

※@nifty(旧NIFTY SERVE)会員の方はご利用できません。

>会員種別の確認・変更ページ

私が試みるとそんなメッセージは表示されず、

と言われるだけでした。ひょっとして私、「@nifty(旧NIFTY SERVE)会員」だからという理由ではなく、別の理由で蹴られているのでしょうか。

※心当たりは、ある……。もの凄く……。

ボビー K-1 に参戦

「さんまのスーパーからくりTV (www.tbs.co.jp)」では会見の様子なんかは放送していなかったようですが、スポーツナビ (sportsnavi.yahoo.co.jp)を見たら出ていました……「からくりTV」のボビー、Dynamite!!参戦決定 (sportsnavi.yahoo.co.jp)。

……面白すぎです。対戦相手はまだ決まっていないのですね。

関連する話題: 格闘技

セキュリティのユーザビリティ

Alert Box にセキュリティの話がでています。「Alertbox: ユーザ教育はセキュリティ問題に対する解決策ではない(2004年10月25日) (www.usability.gr.jp)」

今のものは、みっともないテクノロジーの内面をそのまま表示するため、機能していないのだ。(「セキュリティ証明書は終了したか、あるいはまだ有効ではありません。」だそうだが、それは一般人にとってどういう意味なのだ?)

ちょうど今日某所で「ていうか意味のわからないダイアログが出てきても、だいたい読まないで OK 押しますよね」という話をしていましたけれども。

しかし、少しずつではありますが、そういう方向になってきてはいますよね。あくまで少しずつですが。

MT で CSRF

更新: 2005年7月18日

ちょいと Movable Type の話をしていて yuuさん (w3j.org)に教えていただいたのですが、Movable Type には CSRF攻撃の問題があるみたいですね。「MT をインストールしたら真っ先に行うべきセキュリティ対策 (hxxk.jp)」

※2005-07-18追記: リンク先の記事はパワーアップして移動しているようです : 「Movable Type における CSRF の可能性と各種対処法 (hxxk.jp)」

しかし、ちゃんと CSRF という名前があるのに全然出てこないというのが……。この名前はあんまり一般的ではないのかなぁ。

※XSS に比べると遙かにマイナーだとは思いますが。ちなみに CSRF というのは "Cross-Site Request Forgeries" の略で、要するに「編集」「削除」などのコマンドを実行するような URL を踏ませる攻撃です。ふつうの人が踏んでも何も起きませんが、管理者権限でログイン済みの人が踏むとコマンドが実行されてしまったりするわけで。スクリプトが有効なら POST させることも簡単ですから、POST だからといって油断することもできません。

関連する話題: セキュリティ / CSRF / Movable Type

鶴亀メールが脆弱だった

「JVN#E59B594B - 鶴亀メールにおけるS/MIMEの署名検証に脆弱性 (jvn.jp)」ということで手元の鶴亀メールをバージョンアップしましたが、私は脆弱なメーラーで脆弱性を届け出ていたのか……と考えるとなかなか面白いです。まあ、S/MIME を受信したときに検証が不十分という話ですので、S/MIME を受け取らなければ関係ないのですけれども。

※報告者は高木さんになっていますね。S/MIME を扱う MUA のインターフェイスを検証していた (d.hatena.ne.jp)時に発見されたのかな。

- 前(古い): 2004年10月のえび日記

- 次(新しい): 2004年12月のえび日記