2009年1月

2009年1月31日(土曜日)

第4回まっちゃ445「インシデントレスポンスワーク EC-CUBEの事例」

公開: 2009年2月2日19時10分頃

ロックオン福田さんとJPCERT/CCの安藤さん、佐藤さんのお話。JVN#81111541 (jvn.jp)のハンドリングについて。

※「おーい、ポスターはっといてー」という感じで、CHECK PC! のポスター (www.checkpc.go.jp)が貼り出されたり。

EC-CUBEについて

- 株式会社ロックオン / 大阪本社・東京支社 従業員約40名

- EC-CUBEはオープンソースのECソフト

- 2007/11から配布、現在では約3,000店舗が利用。毎月200店舗くらいのペースで増加。参考情報として、楽天のショップ数は24,000くらい。3,000という数字はけっこう多いと言って良い

問題の概要

- 8/27 : EC-CUBE で SQLインジェクションの脆弱性発見、管理者権限奪取可能

- 10/1 : JVN#81111541の一般公開・IPA注意喚起

- EC-CUBEはもともとPostgreSQL専用だったが、慌ててMySQL対応した際に問題が発生した

- 当時2500あったサイトが危険にさらされており、推定で数百万件規模の個人情報がいつ抜き取られてもおかしくない状態

- 元々は軽い気持ちで開発を始めたが、いつのまにか影響が大きくなっていた

問題への対応

- 慌てて公開すると、既存利用者の対応が間に合わない

- 対応を遅らせると、毎日200件程のペースでダウンロードされて脆弱なサイトが増えて行く

→JPCERT/CCに相談

対応策

- バージョンアップに紛れて改修するのはどうか? → オープンソースなので履歴ですぐに分かる

- バージョンはそのまま、ダウンロードファイルをこっそり入れ替えておくのはどうか? → ヤミ改修と騒がれて祭りになるおそれがある

EC-CUBEはダウンロードされてから利用開始まで約3ヶ月かかるので、今ファイルを差し替えてもすぐには影響が出ない。既存利用者の保護を優先するべきと判断した。

三段階に分けての告知を計画。

- 第1段階: ロックオンが把握する利用者に個別にメール

- 第2段階: 管理画面「お知らせページ」に警告を表示 (MT管理画面のように、お知らせを表示する機能がある)

- 第3段階: 一般公開

JPCERT/CCの立場としては、最終的にはメーカーの判断に合わせることになる。こうしなければいけない、というものは無い。利用者が少ない場合は段階公開ではなくいきなり公開ということも多い。

基本的には、秘匿のうちに取り扱いを進めて、パッチと共に公開という流れになる。

第1段階の対応

- 脆弱性の判明から2日後、既存利用者へメール。100~130件くらい。

- 口外しないように、とのお願い

- 当初はメール添付で修正ファイルを配布してしまい、怒られた。急遽、マル秘の認証付き告知ページを作成してダウンロードできるようにした。

第2段階の対応

- 一ヶ月後、だいたい対応が終わってきたところで管理画面のお知らせに告知。

- 構築事例一覧ページを公開していたが、これが攻撃先一覧として悪用できることに気付き、慌てて消した。

第3段階の対応

- その3日後、10月1日に一般公開。

- 誰がダウンロードしているか分からないため、管理画面公開は一般公開に近い意味を持つ。そのため、管理画面での公開から一般公開まであまり間を開けない方が良いと判断し、3日後の公開となった。

- 一時連絡では約100社に連絡。

- 24時間以内で40%程度が、48時間以内に60%程度が対応完了。その後はほぼ連絡なし

- 注意喚起しても、対応しない人はしないものらしい。

- 利用している人を把握しておくことは大切だと感じた。

IPA, JPCERT/CC を通じた公開について

- 自社発見の脆弱性を広く公開する必要があったのか? → 内容が致命的だった、自社が把握していない利用者にも周知する必要があった。

- 以前にXSSの連絡を受けたことがあったため、JPCERT/CCのことは知っていた (おそらくJVN#61543834 (jvn.jp)のこと)。

- 信頼性低下を懸念したが、結果的には悪影響はほとんどなかった。

- ダウンロードが減るどころか、むしろ増えた。この脆弱性情報を通じて初めて製品を知った人も多かったと思われる。

- 隠すのは良くない。

- 自社製品の届出自体、少ない

- 多くの場合はIPAへの届出を経由したもの。IPA経由でのハンドリングはなかなか難しい場合も……。

その後

再度、全てのソースコードを調査したところ、さらに脆弱性が発見された。

- SQLインジェクション: 1件

- XSS: 7件

- CSRF: 3件

そのため、11月に再度、脆弱性情報を公表。

最初は軽い気持ちで作ったが、世に出すのは怖い。ちゃんと相談して進めるとうまく行く。自分たちで勝手に判断して行動しなくて良かったと感じている。

質疑は省略。特定のユーザに先行公開するのは良くないのではないか、仮にするとしても、そのユーザの身元確認、NDA契約などが必要なのではないか、といったような話が出ておりました。

- 「第4回まっちゃ445「インシデントレスポンスワーク EC-CUBEの事例」」にコメントを書く

関連する話題: セキュリティ / メモ / SQLインジェクション

第4回まっちゃ445「インシデントレスポンスの現場から ~事件は会議室で起きているんじゃない。現場で起きているんだ。~」

公開: 2009年2月2日17時5分頃

LAC川口さんのお話。JSOCで検出されたものから分かったいろいろな話。

クライアントを狙った受動的・標的型攻撃

狙われるクライアント

- IE

- Adobe Reader

- Flash Player

- Real Player と Quick Time (アップデートが難しかったり)

USBメモリを経由するマルウェアが増加

MSの集計によると……

- 日本はボット感染率が低い。CCCのおかげ?

- 海外はヤバイ : 回線が細いとパッチ・パターン更新が大変

- なんで中国は赤でなくオレンジ? → Windows Updateできないので「悪意あるソフトウェアの駆除ツール」がそもそも動作しない?

偽アンチウィルスソフト

- "AntivirusXP 2008"

- 年5599円 / 3年11296円……現実的な値段

- 最近はボットと組み合わされている。インストールすると、一日に1000個単位で謎のexeが増えたりする

- 偽ソフトを入れると UA が変化して二度目の感染はしないようになっている。言語によって感染対象を選別したりもしている

悪のアジト

- SQLインジェクションで埋め込まれるURLの統計

- 次々に移転し続ける、一週間もしたら使い捨て→フィルタリングが追いつかない

中国製攻撃ツール

- 暗黒工作組

- サポートあり、アップデートも頻繁。6000円/月くらい。

SQLインジェクション

見つからないように考えられている。頑張るだけ報われる、達成感のあるお仕事 (お金につながる)

件数の推移

- 2000年くらいには攻撃の理論

- 2003年、JSOCで初検知。当時は何故こんな面倒な攻撃を行うのか分からなかった (二階の窓をやらなくても玄関が開いている状態)

- 2005年、ニュースに

- 2008年10月、26万件

- 2008年12月、1500万件

撃たれない企業には来ない。過去にやられた企業や、IISを使っている企業には良く来る。その差100~1000倍ほど。

今年の年末は非常に多く、詳細レポートを出すような契約でレポートが2000~3000ページにわたり、印字に15時間というケースも。

攻撃リクエストの変遷

- 2007年 …… ntext のみにスクリプトを埋め込む

- 2008年 …… varchar, sysname, text, ntextが対象

- 最近の攻撃

- "></title> が頭につくようになって効率UP! 属性値やtitle要素内にインジェクションされても動作する

- 既にやられているかどうかチェックする (しないと、増殖して行く)

- マルチバイト文字を含むリクエスト

- Cookieへのインジェクション → WAF貫通力大。インテリジェンスでない機器では検出された。:-)

- 冗長な % を含むインジェクション → ほとんどの機器を貫通。

攻撃元

McColo がインターネットから遮断される→スパムが減った? 日本においてはあまり影響なかったかも

- 中国→韓国にシフトしている

- 12/10 IE7 のゼロデイ攻撃コード出現、12/14からSQLインジェクション大幅増加、12/18 IE7 のパッチりリース

- 浅田真央がキムヨナに勝ったのが原因?

謎の文字列

謎の符号化された文字列を埋め込む攻撃

昔から韓国方面で報告。解読はされていなかった。最近日本人が解読。

この攻撃は、中国政府・中国教育機関のドメインは攻撃しないようになっている模様。

XSS

送信元は国内が中心。大規模では行われていない

UTF-7 XSS やる人なんてまずいません。なのですぐ分かる。

わざわざXSSで攻撃する人はほとんどいない (面倒、もっと簡単な方法がある)。

MySQLの攻撃

特定のファイルを削除したりする攻撃、攻撃にはフルパスが必要→どこから取得している?

MySQLのエラーメッセージにフルパスが出ている

Moodleの脆弱性

オープンソースのeラーニングプラットフォーム。SQLインジェクションの脆弱性があった。

「使用ユーザー一覧」からたどって攻撃された形跡がある。一覧に載っていたところは全員攻撃を撃たれていると思って良い

認知されていない検査によるインシデント事例

- 脆弱性のニュースを見て、過去に開発したシステムに脆弱性がないか心配→開発会社が無断で検査を実施→検知

- 「同業者が対策しているか知りたかった」という理由で検査

メンテナンス用PCへの攻撃

- グローバルIPの振られたPCがあったり

- アンチウィルスのパッチ漏れがあったり (Windows Update はしていてもアンチウィルスは忘れる)

- 知らないマシンがぶら下がっていたり

どうするか?

攻撃者はセキュリティシステムを回避する。2ヶ月スパンで新しい手法が出てくる。

鎖は一番弱いところが切れる。開発環境がやられていたりもする。

- 実装前の対策

- 見える仕組み

- 組織内の連携 (連絡したら担当者いません、なんてのは避ける)

質疑は公開して良いかよく分からないので省略。

関連する話題: セキュリティ / メモ / SQLインジェクション

第4回まっちゃ445 ライトニングトーク

更新: 2009年2月25日11時15分頃

第4回まっちゃ445に参加してみたので、まずはライトニングトークをざっとメモ。

ライトニングトーク1:「MD5コリジョンによる偽造SSL証明書について」(hitoさん)

MD5な証明書の話。

- これはMD5の強衝突耐性が破られた話であって、弱衝突耐性が破られたわけではない。

- つまり、同じハッシュ値を持つ2つの証明書を新しく作ることは可能だが、既存の証明書と同じハッシュ値を持つ証明書を作ることは困難。既に運用されている証明書に対して攻撃する手法ではないのだが、まともな日本語のドキュメントが出ていないため誤解されているようだ。

- さらに通常、CAが発行する証明書のシリアルナンバーは予想不可能であるため、実際にコリジョンを起こすことは難しい。ただし、一部のCAはシリアルナンバーを連番にするなど予測可能であったため、それを利用して同一MD5ハッシュ値を持つ二つの証明書を新たに得ることが可能だった。それが問題となった。

- 問題の本質は、一部のCAが攻撃できるような運用をしていたということと、そもそもSerial値以外にランダム値がないということ。

- CA側での対応策は進んでいる。利用者が特に対策する必要はない。

ライトニングトーク2:「UNICODEによるXSSとSQLインジェクションの可能性」(徳丸浩さん)

今日は漢字の人。ひらがなは攻撃者モード?

- 0x5cと0xa5の多対一の変換。多対一変換が起きるかどうかは実装依存。

- ASPなど : U+00A5→?

- PHP : U+00A5→全角

- Java: U+00A5→0x5c

- XSSはどうか? → JSの動的生成の場合のみ問題になる。動的生成するなと言いたいが……。

- MS SQL Serverへのデータ格納時、Unicode文字データを格納する場合はnchar, nvarcharを使用する必要がある。そうでない場合CP932への変換が起こるっぽい。アクセントつき記号などが変換される。ブラックリストによるXSS対策 (たとえばはてなのCSSなど) の場合、XSS対策ルーチンを通過した後でSQL Serverに格納されてXSS、というパターンもありそう

- 対策としては、異なる文字集合への変換を極力しない

ライトニングトーク3:「Sparkingしよう」(ゆまのさん)

MS DreamSparkの話。

- 学生対象の無償プログラムでVisual StudioやらSQL Serverやらいろいろ使える

- 国際学生証(ISIC)とメールアドレスが必要

- 手続きは一分で完了。Verify→国際学生証のID入力

- 商用利用は違反。STEM-D分野/非商用目的の調査目的に限定

- 卒業しても使用を続けられる

- 国際学生証は生協でもらえるほか、直接申請できる模様

MSはなにげにブラウザ+OSのVMイメージも配布しているそうな。これは便利かも。

ライトニングトーク4:「振り込め詐欺が無くならない」

振り込め詐欺の話。

- 何故流行る? : 簡単なお仕事、初期投資が少ない、低リスクで億単位。創意工夫で頑張っただけ儲かる、やりがいのあるお仕事

- 手口: 初期→オレオレ、その後→警察役、弁護士役などが登場する劇場型、今→ATMまで出向かせて指示、何故か振り込んでしまう。関西人は古典的な手口には強かったが、還付詐欺には良く引っかかる

- 対策: 警察→メガバンクのATMに張り付き、出し子の写真公開。銀行→声かけを徹底、注意喚起メッセージ

- 対策の効果は? : 警官が張り付くと、指示はプレッシャー大。効果はあり

- 何故携帯電話? : 第三者に相談する隙を与えない。わざと小さな声で話して集中させたり。人間は、一度信用した人をあらためて疑うことはしないもの

- ATM近辺でジャミングしたり、携帯が鳴ると注意喚起音声が流れるという対策もあるが……

- 何故徹底しない? : 偽造カードの場合は銀行システムの脆弱性であり、銀行に責任があると考えられる。それに対し、振り込め詐欺の場合、振り込むのは振り込み者の意思であるし、銀行を介さずにバイク便で回収するパターンもあり、銀行に責任はない。

- 振り込まれても、銀行は損しない。ジャミング→1台300万円、携帯使えないデメリットもある。どちらかというと、目新しい対策をしているというPR色が濃い。

- 日本でフィッシング詐欺が流行らない理由 : 振り込め詐欺でどーんと儲かるから。フィッシングは頑張っても1000万くらいが限界だが、振り込め詐欺は頑張れば億に届く。

ライトニングトーク5:「ULCPCはDarwinの夢を見るか?」(yaizawaさん)

ULCPCでMacOSXを動かす話。

- 実験機材 : MSI Wind Notebook (送料込みで44,954円)

- インストーラ : 汎用のKalyWayと専用のMSIWindosx86がある。後者は利用者少ない、今後が不安、カーネル互換性無い部分ありなので、KalyWayを採用

- KalyWay の DVD ブートで普通にインストール可能。ただし標準装備の無線カードは使用不能で、Dell DW-1390 / DE-1490 への換装が必要

- アップデートはいろいろ難しいらしい。10.5.5へのアップデートはカーネルパニックが起きるので一工夫必要

- 使い勝手 : Safari は問題ない。Mac としては画面小さい。QuickTimeに負荷をかけるとカーネルパニック

- ベンチマーク : 初代 Mac Mini に全てにおいて負けている

- 課題 : 10.5.6 へのアップデート、EULA対応

ライトニングトーク6:「モテエンジニアのススメ」(kawaさん@チームチドリ)

- モテ力 = 魅力 * 出会い数 * 行動力。イチローでも3割

- 男と女は違う : TCP と UDP くらい違う。ポート 80 に HELO しても駄目

- 大きな違い : 幸せのツボのサイズが違う。スイートテンダイヤモンドは男性目線→毎日少しずつが大事

- 中身で判断して欲しい? : 不細工なツボは選んでもらえない

- 行動あるのみ : パケットを送らなきゃ始まらない。言い訳はいらない。行動しろ!

- で、オチは?

2009年1月30日(金曜日)

鏡抜き

公開: 2026年3月8日17時30分頃

何となくメモ: 「鏡開き」と「鏡抜き」どの表現でもよい? (www.nhk.or.jp)

このため、お祝いに「酒だるのふた」を木づちなどで割って開ける動作(ふたを抜くこと)を、「鏡を抜く」「鏡抜き」と言うようになりました。しかし、この言い方も今では若い人たちを中心になじみがうすくなっているうえ、「抜く」は語感が悪いと指摘する人もいます。「鏡開き」は本来は「鏡もちを下げて食べ祝う」正月行事を指します。「鏡割り」という言い方もありますが、「割る」がいわゆる「忌みことば」であるために、婚礼などのおめでたい席を中心に「鏡開き」と言うことが多くなったようです。辞書でも、「鏡開き」を「鏡抜き」と同じ意味としているものも増えています。

(~中略~)

放送では、「酒だる」と「鏡もち」の混同を避け分かりやすくするためにも、できるだけ「鏡開き」を使わないで、具体的に「四斗だるを開ける」などと言いかえるようにしています。このほか、「酒だるを開ける」「酒だるを開けて、(○○氏の当選を・○○関の優勝を)祝いました」という言い方もできるでしょう。

日本酒の入った樽のふたを木槌で叩いて割る行為は、基本的には「鏡抜き」で良いと思いますが、「鏡割り」「鏡開き」とも呼ばれることがあります。また、放送では、そもそもそのような呼び名を使うことを避けているようです。だからあんまり耳になじみがないのですね。

とくまるひろしのSession Fixation攻撃入門

公開: 2026年3月8日15時55分頃

「とくまるひろしのSession Fixation攻撃入門 (d.hatena.ne.jp)」。

……。

……そういえば最近、お問い合わせフォームのURLに sid=XXXXXXXX というようなパラメータがついているという変なアプリケーションを見ましたね。実際にセッション固定攻撃ができて、ターゲットに罠URLを踏ませてお問い合わせ内容を入力させると、攻撃者のブラウザで確認画面が表示できるという。

※しかし、そもそもどういう理由でお問い合わせ内容をわざわざセッションに入れるのかが分からないのですが……。お問い合わせ内容なんて長く保持する必要もありませんし、hiddenで持ち回りで良いと思うのですけどね。

2009年1月29日(木曜日)

国語の問題

公開: 2026年3月8日17時30分頃

週刊ダイヤモンドを読んでいたら、陰山英男氏がこんな事を書かれていました。

一方、日本の国語教育はどうか。問題文に傍線が引っ張ってあり、「傍線部の主人公の気持ちは?」「傍線部で筆者が言いたいことは?」が問われる。国語の授業ではあるのだが、求められるのは道徳的価値観である。

現役時代、「傍線部の主人公の気持ち」や「傍線部で筆者が言いたいこと」を答えるのはけっこう得意でしたが、だからといって、自分が「道徳的価値観」なんてものを持ち合わせているとは思えないのですよね。

この手の問題は、「あなたはどう感じましたか?」なんてことは問題にしていません。単に、本文の内容に沿って答えられるかどうかを見ているだけです。たいていは四択ですが、その中に一つ、本文に書かれていることを言い換えただけの選択肢があります。しかし、微妙に誇張したり誤解したりしたダミーの選択肢が含まれているので、それを判断して見分けなければなりません。逆に、不適切なものを選べというパターンもありますが、やはり本文に沿ったものがどれかを見分ける力が問われます。その判断をするためには読解力や判断力が必要となります。

この手の問題は、たとえ回答者がどんな不道徳な考えを持っていても、論理的に考えて一つの正解にたどり着けるようになっています。逆に、そうでないとすれば正解が定まらないので、問題として不適切ということになります。その場合は問題作成者のミスということになるでしょう。

……まあ、本当に感想を書かせる問題が出ることもありますが、その場合は読解力よりも作文力を見る問題になりますね。この場合、「道徳的価値観」が問われることになる可能性もゼロではないでしょうが、陰山氏の話の流れでは、そういう問題の方が良いと言っているように見えるのですよね……。

2009年1月28日(水曜日)

イニシエーション・ラブ

公開: 2009年1月29日15時35分頃

読み終わったので。

- イニシエーション・ラブ (www.amazon.co.jp)

なにこの静岡小説。「バスでセンターへ」とか「丸子や瀬名のような」とか言われても、静岡に縁のない人にはさっぱり分からないのではないか、と心配になりますが……。

※まあ、瀬名は瀬名秀明氏の筆名の由来でもある地名なので、それなりに知られているかもしれませんが。

ちなみに、作中に出てくる伊勢丹横の吉見書店は既に消滅している模様。

でも、今は七間町に店舗はありません。

5~6年前、4階に事務所・外商関係だけを残して貸ビルとなり、

店舗は竜南店(千代田四丁目)と県立総合病院内(北安東四丁目)だけになってしまいました。

以上、吉見書店ビル - 駿府は96か町 より

これは知らなかったので、ちょっとショックです。

以下、ネタバレ。

……。

何だか人が変わったように嫌な奴になったなぁ……と思っていたら、本当に人が変わっていたという話。話の流れと時間の流れが異なるというトリックは「弥勒の掌」と同じといえば同じですが、こちらの方が分かりやすいですね。ただ、本文中では明確には明かされないのですが……。

しかし、「二股かける時、二人を同じ愛称で呼んでおけば呼び間違いの心配がない」というのは凄い発想だなぁ。

2009年1月27日(火曜日)

攻撃が増加中?

公開: 2026年3月8日21時15分頃

「DNSキャッシュポイズニング、SQLインジェクション攻撃が増加中 (japan.cnet.com)」……って、あの、増加しているのはあくまで届出件数であって、実際に攻撃されているわけではないと思うのですが。

本文には正しく「届出が増加」と書いてあるのに、タイトルが凄い勢いで間違っているという。

※届出件数と被害件数は関係ない、って前にも書きましたが。

関連する話題: セキュリティ / IPA / 情報セキュリティ早期警戒パートナーシップ

2009年1月26日(月曜日)

とある魔術の禁書目録

公開: 2026年3月8日14時25分頃

読み終わったのでメモ。

- とある魔術の禁書目録 (www.amazon.co.jp)

とりあえず、背表紙がひどすぎ。少し離れると読めません。地の色があれだけ濃いなら、文字は白の方が良いのでは。

内容としては、序盤はともかく、後半の盛り上がりは楽しめました。ビリビリの人が後半出番無しというのは驚きましたが……。

しかし、魔術師二人の行動原理はよく分からないです。敵として振る舞う→逃げられる→追いかける→町中で戦闘、という流れになってはマズイでしょうし、犠牲者が出る可能性もありますよね。というか実際、第三者 (上条) を殺そうとしていましたし。楽しい思い出が消えるのがつらいと言われても、「大人なんだから我慢してください」と言いたくなりますが、よく考えたら大人じゃなかったか。

届出状況2008Q4

公開: 2026年3月8日18時15分頃

出ました、ソフトウエア等の脆弱性関連情報に関する届出状況[2008年第4四半期(10月~12月)] (www.ipa.go.jp)。

2008年第4四半期(2008年10月1日から12月31日まで)のIPAへの脆弱性関連情報の届出件数は、ソフトウェア製品に関するもの60件、ウェブアプリケーション(ウェブサイト)に関するもの1,430件、合計1,490件でした。

ウェブアプリ1,430件!? なにやら大変なことが起きているようで。受理に20日くらいかかったりするのも、まあ仕方ないのかもしれませんね。

「脆弱性対策後のアンケート」などという話が興味深いです。

また、脆弱性対策後のアンケートに回答があったウェブサイトのうち、上場会社、地方公共団体、政府機関などは、ウェブサイト開発時に8割近くが「セキュリティ対策を行った」と回答があったにもかかわらず、脆弱性が発見されています。脆弱性は日々新たに発見されています。セキュリティ対策は開発時のみに行うのではなく、定期的な脆弱性検査を行う必要があります。

「対策」の内容が気になりますね。実装する人に対して「適切なセキュリティ対策を行うように」などと抽象的なお願いをしているだけだったりしませんかね? 適切な対策って意外にできないものです。

※恐ろしいことに、「御社で実施しているのセキュリティ対策を教えてください」という質問に対し、明らかに実施していない「対策」を回答してくる会社も存在します。ぱっと見ではそれっぽいので、実際の対策に詳しい人でないと嘘を見抜けません。

関連する話題: セキュリティ / IPA / 情報セキュリティ早期警戒パートナーシップ

2009年1月23日(金曜日)

日常4

公開: 2009年1月23日21時0分頃

出た!

- 日常(四) (www.amazon.co.jp)

4巻も面白かった!

「魚雷だよ!」とか「だらしない格好」→「イナフ!」とか。あと、サイレントっぽいカラスの奴とか。

なのを捕獲しようとする教師が現れたり、囲碁サッカー部に新展開があったり、話の展開もなかなかドラマチックですしね。

そして、やっぱり表紙の折り返しで大変なことが起きていたり……。

2009年1月21日(水曜日)

街の灯

公開: 2009年1月23日21時0分頃

読み終わったので。

- 街の灯 (www.amazon.co.jp)

ミステリ自体はそれほど驚くようなものではありませんが、昭和七年の情景や人物の描写が面白いですね。しかし、ベッキーさんはある意味、新妻千秋以上のファンタジーかも。

2009年1月20日(火曜日)

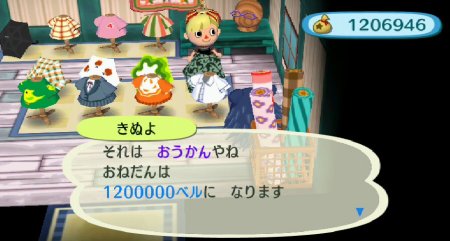

森の生活 61日目: おうかん

更新: 2009年1月23日23時15分頃

街へいこうよ どうぶつの森 (www.amazon.co.jp)、61日目。

「おうかん」が売りに出されていましたよ。

お値段120万ベル。

迷わず購入で。

関連する話題: ゲーム / Wii / 任天堂 / どうぶつの森 / 街へいこうよ どうぶつの森

2009年1月18日(日曜日)

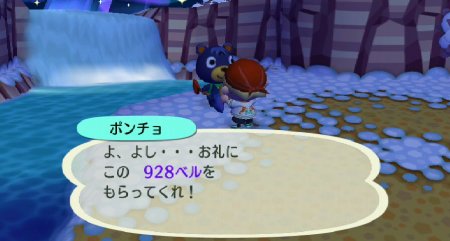

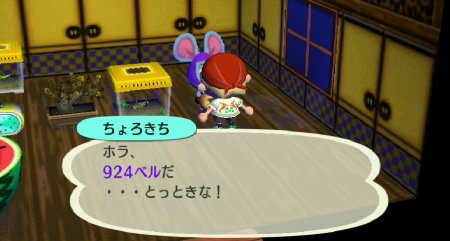

森の生活 59日目: ハテナブロックは黄色ではない

公開: 2009年1月21日2時0分頃

街へいこうよ どうぶつの森 (www.amazon.co.jp)、59日目。

おつかいをすると928ベルくらいもらえるわけですが。

西に置かれていたレモンのテーブルを、ハテナブロックに交換したところ……。

924ベルに減少。金運ダウンです。つまり、DS版とは異なり、ハテナブロックは黄色ではないということですね。

関連する話題: ゲーム / Wii / 任天堂 / どうぶつの森 / 街へいこうよ どうぶつの森

2009年1月16日(金曜日)

ジェネラル・ルージュの凱旋

公開: 2026年3月8日16時35分頃

読み終わったので。

- ジェネラル・ルージュの凱旋 上 (www.amazon.co.jp)

- ジェネラル・ルージュの凱旋 下 (www.amazon.co.jp)

ミステリではないのですね。医療崩壊がテーマ?

まあ、面白いとは思いますが、衝撃とかどんでん返しとかいった要素は特にないので、そういうものを期待して読むと残念なことになるかもしれません。

2009年1月15日(木曜日)

情報セキュリティ早期警戒パートナーシップにおいて修正がなされない場合の運用

更新: 2026年3月8日15時10分頃

「続: Winny研究者がなぜウィルスによる情報漏洩の責任を問われうるか (d.hatena.ne.jp)」という話があるようですが、情報セキュリティ早期警戒パートナーシップに関する部分について少しメモしておきます。

通常であれば、IPAがガイドラインにて提示し報告を受け付ける脆弱性情報は、アプリケーション等の作者等に連絡され、相応の対応期間を経て対応が為されない場合は公開される。

「情報セキュリティ早期警戒パートナーシップガイドライン」では、取扱開始から45日後を公表の目安としています。では、45日を過ぎても修正されなかったらどうなるのでしょうか。普通に考えると「当然公開されるよね?」と思えるのですが、実はガイドラインにはその点は明記されていないのですね。

では、実際の運用ではどうなっているのかというと、期間が過ぎたので公開されたという例は見たことがありません。つまり、IPAから脆弱性を通知された人は、みんなちゃんと期間内に直してくれているわけです。

……なんてこと、あるわけないですね。

たとえば、私が2006年11月24日に届出を行った案件。このソフトウェアは2009年1月15日現在でも公開されていますが、最新版でも修正されていません。その脆弱性の情報はいまだに公開されていないのです。Webアプリケーションの場合は諦めて取扱終了というパターンがあるのですが、ソフトウェア製品で諦めたパターンは見たことがないですね。

もっとも、最初から対処不能な場合はまた別で……。

しかし、作者等が対応不能であることが明白である場合(これには、Winnyのように作者が訴追を受けている場合のみならず、作者が死亡している場合や逮捕勾留されている場合を含む)については、ガイドラインは想定していない。対策が施されないことが明白であり、かつ、この脆弱性の放置そのものによって被害が生じるわけではなく、むしろ公開によって情報流出の危険性が生じると考えられる以上、情報を公開することでかえってウィルス作成に積極的に貢献している(情報を公開しなければウィルス作成は為されなかった)と認められる状況もありうるというのが、わたしの指摘である。

「JVN#74294680 Winny におけるバッファオーバーフローの脆弱性 (jvn.jp)」を見れば明らかだと思いますが、実際の運用では、対応不能な場合には未修正のまま公表されています。この制度はあくまで脆弱性関連情報の流通と公開タイミングをコントロールするためのものですし、取扱終了になったら情報が公開される前提です。

ちなみに、いわゆる暴露ウイルスはWinnyの脆弱性を利用しているわけではありません。感染は単にファイルを開いて実行した事によって起こりますので、Winny経由で取得した場合に限らず、不用意にファイルを開けば感染します。原理的には、ウィルスがWinnyをインストールしたり、ウィルスが自らWinnyプロトコルで通信するということも起こり得ますから、Winnyを使っていない人が添付ファイルを開いて感染、感染すると自らWinnyプロトコルで通信して暴露……というようなウィルスの出現も考えられます。

ここからは余談になりますが、Winny暴露ウィルスの最大の脅威は「Winnyネットワークを利用して情報がばらまかれるため回収不能になる」という点に尽きると思います。この特性はWinnyネットワークが存在し続ける限りなくならないと思いますし、Winnyネットワークを消滅させることは難しいでしょう。「脆弱性を修正したWinnyが出れば解決するはずだ」という議論はけっこう良く聞くのですが、それだけでは暴露ウィルスの問題は解決しないように思うのです。

ちょうど高木さんが「いいかげん流通させている輩を罰せないか (takagi-hiromitsu.jp)」という日記を書かれていますが、こういう方向のアプローチしかないように思えるのですよね。

2009年1月14日(水曜日)

画像などのリソースを別ドメインに置く話

公開: 2026年3月8日19時50分頃

「ヤフーの画像はなぜyimg.jpドメインなのか? サイト高速化の手法とヤフーの失敗例 (web-tan.forum.impressrd.jp)」。

画像はべつに良いのですが、スクリプトを外部ドメインに置かれた場合、そちらのドメインも信頼しないといけなくなるので困ったりしますね。

※まあ、スクリプトを有効にする価値のあるサイトはそう多くないのでそんな困らない、という説もありますが。

関連する話題: Web

2009年1月13日(火曜日)

はるかな町

公開: 2026年3月8日20時55分頃

読み終わったのでメモ。

- はるかな町 (www.amazon.co.jp)

「介添人」というエピソードを昔、国語の教科書で読んだのですが、内容を確認したかったので購入。

教科書にも載るような小説なのに、ヤバイ、萌える、と思ってしまうのがヤバイ。「かかと萌え」とか「絵萌え」とか、フェティシズムに満ちあふれている感じがしてしまうわけですが、そういう視点になっている自分がなんともいやらしく思えます。

※ちなみに、確認したかった数値は右握力26kg、左握力22kg、肺活量2000ccでした。

ムダヅモ無き改革

公開: 2026年3月8日15時30分頃

勢いで購入。

- ムダヅモ無き改革 (www.amazon.co.jp)

笑えました。麻雀マンガなのですが、麻雀を知らなくてもかなり楽しめるかと。

なにげに総理がちゃんと替わっていたりするのが面白いですね。特に、安倍総理の退陣シーンは壮絶。あの退陣の裏にはこんな展開があったのか!

そして伝説の4ページ見開き (2ページ見開きではない)。しかし、劣化ウラン牌が燃えている時点で轟盲牌バレバレですし、白のカン2回目の時点で明らかにイカサマなのですが、そこはツッコミ無しなんですね。

2009年1月9日(金曜日)

魔法飛行

公開: 2009年1月10日15時0分頃

読み終わったのでメモ。

- 魔法飛行 (www.amazon.co.jp)

秋、りん・りん・りん

駒子、茜さんて言ってるよ! 思わず吹きました。

クロス・ロード

しかし無粋なことを言ってしまうと、無許可で「作品」を作ってしまったわけですよね。フェンスを破壊して侵入して。まあ、許可が出るとも思えないわけですが……。

魔法飛行

ツンデレ! ツンデレ!

ハロー、エンデバー

宇宙飛行士の毛利衛さんがチャレンジャー爆発事故の影響でシャトルに乗れなかったとき、ひたすら「ロードランナー」をプレイしていたそうな……。しかし「毛利 チャレンジャー ロードランナー」などで検索すると別の物ばかり出てくる罠。

※毛利名人と、ハドソンのチャレンジャー (www.amazon.co.jp)の影響。

「宇宙へ行ってらっしゃい (www.amazon.co.jp)」という本に「孤独なロードランナー」という節があるようですが、これはその話なのでしょうかね?

IPAのSecurity RSSポータル

公開: 2009年1月9日21時0分頃

「IPA、外部サイトからRSS取得してセキュリティ情報ポータル開設 (internet.watch.impress.co.jp)」だそうで、「Security RSSポータル (isec-rss.ipa.go.jp)」というものができたようですね。

こういうサイトって、デザインが重要なのですよね。グラフィックデザインだけの話ではなくて、もう少し広い意味でのデザインですが。

※ところで、二重引用符を検索 (isec-rss.ipa.go.jp)したあとに「条件検索」というボタンを連打すると、検索語句が「&amp;amp;amp;amp;quot;」みたいなことになりますね。過剰エスケープの実例としてメモメモ。

※どうでも良いのですが、予期しないエラー (isec-rss.ipa.go.jp)画面のフッタが Copyright(c) All right reserved 2007. となっていますね。ひょっとして2007年から開発していたのですかね。

Webアプリ脆弱性分類とか

公開: 2009年1月9日15時20分頃

「Webアプリの脆弱性は5+1の分類で把握せよ-NTTデータCCS長谷川氏 (enterprise.watch.impress.co.jp)」。

分類って難しいですよね。思ったことをメモ。

暴露問題とは、顧客リストなどの秘密情報が、Webサーバーの基本的振る舞いによって漏えいしてしまうもの。Webアプリケーションの脆弱性が広く認知される前は、公開フォルダに格納された顧客リストが、Webブラウザからファイル名を予測してアクセスするだけで、外部から閲覧できてしまった事例がある。また、URIに「../../../etc/passwd」といった不正なパラメータを挿入し、想定外のパスへアクセスする「ディレクトリトラバーサル攻撃」もこの範ちゅうだ。

フォースフル・ブラウジングによる漏洩とディレクトリ・トラバーサルは性質がかなり違うと思うのですが。

前者はおおむね運用の不備で、ファイルの格納場所を工夫する、不要なファイルを置かないようにする、といった運用が重要になります。それに対して、後者は純粋にWebアプリケーションの脆弱性で、ファイルを何処に置いたって駄目なのですよね。脆弱なアプリケーションの修正が必要です。

分類を同じにしてしまうのは乱暴な気がしますし、ディレクトリ・トラバーサルは「入力問題」ではないかと思いますけれど、どうなのですかね。

XSSの予防的実装例としては、「HTMLコンテンツに入力値をそのまま出力しない」「出力される特殊記号を加工あるいは抑制する」ことが有効。加えて「比較的安全なタグ属性」「タグのURL属性」「タグのstyle属性、イベントハンドラ属性、scriptタグの内側」の3種類の文脈に応じた対策を心がけるようにとしている。

うーん、これはどうなのでしょう。3種類の文脈って……注釈宣言やマーク区間の話が抜けているのはまあ良いとしても、一番多いと思われる、普通に#PCDATAとして出力するケースが抜けていますね。「比較的安全なタグ属性」というのが何なのか分かりにくいですし……本当にこういう表現だったのかなぁ。

ともあれ具体的な対応としては、こんな感じの想定なのですかね。

- 「比較的安全なタグ属性」……属性値を動的生成する場合、属性値を必ず二重引用符で括り、" と & と < をエスケープする。

- 「タグのURL属性」……href属性など URL を値とする属性値においては、上記の対応に加え、属性値が javascript: などで始まることがないように注意する。ユーザが URL を入力するような場合は、http:// か https:// で始まることを確認し、そうでない場合はエラーにする事が望ましい。

- 「タグのstyle属性、イベントハンドラ属性、scriptタグの内側」…… スタイルシートやスクリプトとして解析されるような値を動的生成することは、できるだけ避ける。どうしても動的生成する必要がある場合には、任意のスクリプトが実行されることがないように細心の注意を払う。

付け加えると、以下のようなものがあります。

- #PCDATA …… & と < をエスケープする。

- 注釈宣言 …… 通常、注釈宣言の内容を動的生成する必要はないと思われる。動的生成する場合は -- が出現しないようにする必要があるが、エスケープする方法はない。

- CDATA区間 …… 動的生成する場合は ]]> が出現しないようにする必要があるが、エスケープする方法はない。

- 内容モデルがCDATAである要素の内容 …… script要素、style要素については前述のように、極力動的生成しないようにする。その他の要素についても、原則使わない。使うときは </ が出現しないようにする必要があるが、エスケープする方法はない。

最後の奴らはほとんど必要ないですけどね。

こういうのはどこかにまとめておくと良いのかなぁ。

「特に後者の2種類が危険なタグ。最近は、Ajaxでscriptタグの内側にIDを埋め込むこともあるが、これは聞いただけで緊張感の増す実装なのである」(同氏)。

「Ajaxでscriptタグの内側にIDを埋め込む」なんてことはたぶん誰もしないので、これは「script要素の中でIDなどを動的生成する機会が増えた」ということが言いたいのではないかと思います。私は緊張に耐えられず過剰エスケープしていますけれど。

3つ目が、入力パラメータに悪意のパターンを仕組んでサーバーに注入・侵害する「入力問題」。SQLインジェクションはここに分類され、ほかにもコマンド/LDAP/XPATH/SSIインジェクションなどが含まれる。この問題の原因は、Webアプリケーション側で悪意の入力を排除できていないことだ。

予防的実装例としては、特殊な文字列を制限することが重要で、SQLインジェクションならば、「'(シングルクォート)」「\(バックスラッシュ)」「;(セミコロン)」などのエスケープが必須だが、加えてシングルクォートの内側と外側など文脈に応じた対策を行うほか、プリペアド・ステートメントを使用するのもよいという。

入力の排除、入力の制限ですか? 基本的にはエスケープすれば良いだけだと思いますが……。SQLインジェクションの対策としては、エスケープよりも「プリペアド・ステートメントを使用する」のほうが先でしょうね。

例えば、単純にCookieにセッションIDを格納するだけの実装では、盗むのもたやすい。

たやすいですかね? 確かにXSSがあればたやすいのですが、他の脆弱性がなければ難しいと思うのですけどね。

しかし、本当にたやすく盗まれるのだとすると、どういう対策をしたら良いのでしょう。Cookieを使わずにとなると、携帯サイトのようにURLにつけたりする事になると思いますが、それはもっと危険だと思いますし……。

また、わざわざ盗むまでもなく、攻撃者が用意したセッションIDを正規ユーザーに意図せず利用させる「セッションフィクセーション(セッションIDのお膳立て)」という手口もある。もしもセッションIDの値が固定だとすると、正規ユーザーがWebサイトにログインしたあとに、攻撃者も同じセッションIDを使って簡単に正規ユーザーになりすますことができてしまう。

セッション固定攻撃は、攻撃者がターゲットのセッションIDを固定させる攻撃であって、最初からセッションIDの値が固定なのではないと思いますけれど。まあ、最初から固定だったらもっとマズイですね。

2009年1月8日(木曜日)

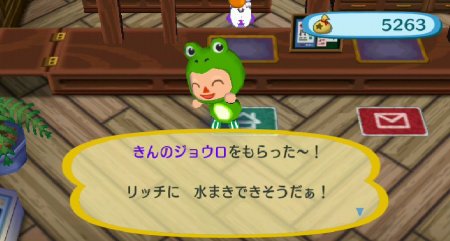

森の生活 49日目: きんのジョウロ

公開: 2009年1月9日

街へいこうよ どうぶつの森 (www.amazon.co.jp)、49日目。

役場で環境について訊いたところ、謎の環境団体に表彰されたとかで「きんのジョウロ」を入手。

前作同様、「サイコー」15日維持が条件と思われます。とは言っても、きんのジョウロべつにいらないような気が……。

※ちなみに、「ぎんのジョウロ」には、しおれてしまった赤カブを復活させる効果があるようです。日曜日に赤カブを植えたのですが水やりを忘れていたらしく、月曜日にはしおれていたのですが……ぎんのジョウロで水をやったら火曜日には復活していました。

関連する話題: ゲーム / Wii / 任天堂 / どうぶつの森 / 街へいこうよ どうぶつの森

2009年1月7日(水曜日)

森の生活 48日目: デパート

公開: 2009年1月9日

街へいこうよ どうぶつの森 (www.amazon.co.jp)、48日目。

お店がデパートに進化。これで最終形かと思われます。

関連する話題: ゲーム / Wii / 任天堂 / どうぶつの森 / 街へいこうよ どうぶつの森

螺鈿迷宮

公開: 2026年3月8日17時5分頃

読み終わったので。

うーん、ナイチンゲールの沈黙ほど酷くはなかったと思いますが。ミステリと言うよりホラーなのかなぁ。全体的にリアリティがないというか、浮世離れしているというか。あと、Webの描写がなんとも。Flashで実装されたチャット(?)はまあ良いとしても、パスワードが……。

氷姫が活躍するので、チーム・バチスタ (www.amazon.co.jp)で氷姫に興味を持った人にはお勧め。

※熱傷にゲーベンクリームとソフラチュールを使用していましたが、「「症例とQ&Aで学ぶ最新の熱傷診療」を読む (www.wound-treatment.jp)」などでは、その治療は熱傷を悪化させると主張されているようですね。

2009年1月6日(火曜日)

高木さんのMacBookAir

公開: 2026年3月8日1時40分頃

「私のMacintosh環境 (takagi-hiromitsu.jp)」。高木さんのカスタマイズ話。

外装のカスタマイズについて書かれていないような気がしますが。:-)

関連する話題: 与太話

2009年1月5日(月曜日)

IPA職員がWinny経由で(?)情報流出

更新: 2009年1月6日1時40分頃

おやまあ。

- IPA職員がファイル交換ソフトでウイルスに感染、写真など流出 (internet.watch.impress.co.jp)

- IPA職員の私物パソコンによる情報流出について (www.ipa.go.jp)

まとめサイトなどもできていたりするようですが……。「ファイル交換ソフト」は具体的にはWinnyらしいですね。IPA内部でWinnyが使われていた訳ではなくて、自宅で私物PCが感染してしまった模様。

※昔聞いた話ではIPA内部ではWinnyは完全にNGで、JVN#74294680 (Winny におけるバッファオーバーフローの脆弱性) (jvn.jp)の検証を行うことさえ許されなかったらしいです。今どうなのかは分かりませんが、少なくとも無条件に許可されていたりはしないでしょう。

※2009-01-06追記: WinnyではなくShareらしいという話もあるようです。「おそらくShare」 IPA職員が情報流出に使ったファイル交換ソフト (japan.cnet.com)

IPAの発表によると、

これにより、当該職員に関わる個人情報等や一部の公開画像が流出したと見られます。他方、これまでの調査では、当機構の業務関連の非公開情報は含まれておりませんが、さらに確認を行っているところです。

以上、IPA職員の私物パソコンによる情報流出について より

とのことで、IPAの業務に関する情報が漏洩したという話はないようです。とりあえず安心。

2009年1月4日(日曜日)

バックアップとリストア

公開: 2026年3月8日15時35分頃

「ミラーリングはバックアップにはならない (slashdot.jp)」。

そういえば、昔Advance-Flowのデータが飛んだとき、リストアできないことが判明してバックアップの手順を見直したという話があったような。

リストアしてみる、というのは重要ですね。

関連する話題: セキュリティ

2009年1月1日(木曜日)

森の生活 42日目: 新年

公開: 2026年3月8日1時20分頃

街へいこうよ どうぶつの森 (www.amazon.co.jp)、42日目。

カウントダウンが終わって、新しい年を迎えました。

朝になると、ニンテンドーから手紙が。

添付されていたプレゼントは「こま」でした。回るのかと思いきや、とくに動かないようで……。

それから、役場の前には村長がいて、ニューイヤーTシャツをくれました。正面には牛の模様、背中には2009の文字が入っていますが……。

みんないやがって着ないそうですよ。

街へも行ったのですが、特に何の変化もなくて残念な思いをしたので、散財してみました。

ゴージャス家具一式。カード払いなのでよく分かりませんが、180万ベルくらい使ったはずです。

※実は前作でも正月に散財していたり。

関連する話題: ゲーム / Wii / 任天堂 / どうぶつの森 / 街へいこうよ どうぶつの森

MD5な証明書は危険

公開: 2026年3月8日14時50分頃

セキュリティホールmemoより、「MD5 considered harmful today: Creating a rogue CA certificate (www.st.ryukoku.ac.jp)」。証明書のハッシュアルゴリズムがMD5の場合、十分に現実的な時間で同じハッシュ値を持つ偽の証明書を作成することが可能だというお話。

PlayStation 3 x 200 台のクラスタ環境で 1 ~ 2 日で作成できる。 Amazon EC2 なら $20,000 出せば手に入る CPU パワー。 最適化すれば $2,000 Amazon EC2 x 1 日でできるだろう、とも。

個人でやるのはちょっとつらいですが、組織された攻撃者なら十分に調達可能かと。MD5の

「マイクロソフト セキュリティ アドバイザリ (961509) 研究機関によるMD5対する衝突攻撃(collision attack)の実現可能性にの実証に関して (www.microsoft.com)」によると、

多くの認証局のルート証明書は、すでにMD5を証明書の署名に使用しておらず、より安全なSHA-1アルゴリズムに移行しています。 お客様は必要に応じて、保有する証明書の発行元認証局に確認してください。

だそうで、自社の証明書とそのチェインをひととおり確認しておくのが吉かも。

- 前(古い): 2008年12月のえび日記

- 次(新しい): 2009年2月のえび日記