2004年3月

2004年3月31日(水曜日)

道警も

道警でも情報漏洩だそうで、「北海道警察、個人情報8人分の捜査書類をP2Pソフトで流出 (internet.watch.impress.co.jp)」。

聞くところによると流出したデータの拡張子は .jtd だそうで、ちょっと親近感を抱きました。いや、親近感抱いてる場合じゃないですけど。

※.jtd という拡張子は一太郎の文書ファイルにつくもの。

- 「道警も」へのコメント (1件)

関連する話題: セキュリティ / コンピュータウィルス / 警察不祥事

2004年3月30日(火曜日)

答えられないアンケート

ポポロクロイス 月の掟の冒険 (www.amazon.co.jp)、一応クリアしたので、せっかくだから「ポポロクロイス ~月の掟の冒険~」購入者アンケート (www.playstation.jp)に答えようかと思ったわけです。

まず、物凄い勢いで住所氏名年齢が必須となっていて閉口しますが、まあこだわらずに入力して行くと、「あなたが最近購入したゲームおよび好きなゲームは何ですか?」などという項目が必須になっていてずっこけました。私、今年に入ってからは他にゲーム買ってないんですけど。

最後に買ったゲームって何だっけ、と考えてもすぐには思い出せなかったので、とりあえず空欄にして送信すると、なんか HTTPS じゃない場所にリダイレクトされたあげく、404 additionally 404 なエラー。

……これ、最近他のゲームを買っていない人は答えるなということなのでしょうか。

※必須項目の選定基準が凄くおかしいと思う。

Netsky.Q 流行中

国内でも多数の感染例、NetSkyの新亜種「NetSky.q」に注意を (www.itmedia.co.jp)……ということだそうで。「庁内ネットワークがウイルス感染 横浜、メールに障害 (www.asahi.com)」などというニュースも出ていますが、住基ネットはファイアウォールで守られているので安全安心なのですよね?

※とりあえず私の所には横浜からは来ていないみたい。

まあいろいろありますが、けっこう、洒落になっていない感じではあります。

関連する話題: セキュリティ / コンピュータウィルス

2004年3月29日(月曜日)

Netsky.Q

午後から謎の添付ファイル付きメールが大量に舞い込んできており、添付ファイルは明らかにウィルスっぽいのに Symantec Anti Virus でウィルスチェックしても検出されないという状態。

なんか Recieved: の付け方なんかが Netsky っぽいので、Netsky 最新亜種の Netsky.Q かな……などと思いつつ Symantec Security Response に投げてみたところ、予想通り W32.Netsky.Q@mm だというお返事が。

Netsky ウザイよ……。

関連する話題: セキュリティ / コンピュータウィルス / spam

Netsky.P

何ですかこの大量の Netsky.P (www.symantec.com) は。

Netsky 系は D がとにかく大量に来ていて、たまに B やら C やら来ているという感じでしたが……今日はなんだか P に埋め尽くされているような感じ。大流行なのかなぁ。

Netsky.P は他の Netsky 系と違い MS01-020 を利用した感染活動も行うのですが、今日び MS01-020 なんて……という考えはやっぱり甘いのでしょうね。

関連する話題: セキュリティ / コンピュータウィルス

ウィルスで情報漏洩

「京都府警の捜査書類、ネット上に流出 Winny経由か (www.asahi.com)」などという記事が出ております。原因はウィルスらしいという話ですので、Antinny.G (www.symantec.co.jp) あたりに感染してデスクトップのキャプチャやらなにやらを晒されたということなのでしょうか。

京都府警といえば Winny のユーザを逮捕した所ですが、まさかこんな形でツッコミが入るとは。

関連する話題: セキュリティ / コンピュータウィルス / 情報漏洩 / 警察不祥事 / Winny

2004年3月27日(土曜日)

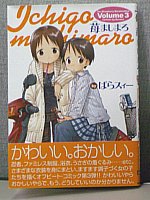

苺ましまろ3

「苺ましまろ」の 3巻 (www.amazon.co.jp)が出ていたので、せっかくだから購入。

しかしサンマルクってそんな制服でしたっけ? 記憶にない……というか、パンを食べまくった記憶しか残ってないや。

※サンマルク浜松博物館前店 (www.saint-marc.co.jp)というのがあるようですので、これがモデルなのでしょうね。

2004年3月26日(金曜日)

2004年3月25日(木曜日)

2004年3月24日(水曜日)

HTML+TIME で XSS

HotmailとYahoo! Mailにクロスサイトスクリプティングの脆弱性 (www.itmedia.co.jp)というお話。やはりブラックリスト方式で特定のものだけサニタイズするというのは難しいようで。

今回発見された exploit は HTML + TIME を使って動的に script要素を生成する手法ですが、これはまさに XML を利用して XSS という実例ですね。

関連する話題: セキュリティ

不要な個人情報は取得しない

「不要な情報は入手しない~ヤフーにおける個人情報保護の取り組み (www.itmedia.co.jp)」という記事。

マーケティング目的で、性別や生年月日、趣向など、さまざまな個人情報の提供を求める企業も多い。だが情報を持てば持つほど、リスクは高まることを踏まえ、同社は反対のスタンスを採用しているという。

以上、不要な情報は入手しない~ヤフーにおける個人情報保護の取り組み より

現時点では漏洩が立て続けに発覚して問題になっているわけですが、そんな状況になる前に、「個人情報を取るとメリットよりデメリットの方が大きい」として同じようなスタンスを表明されていた方を知っています。その方はずっと前から「個人情報を取得することの怖さ」を理解されていたわけで。

個人的な感想としては、それを理解できる人というのは「ユーザの視点に立てる人」でもあることが多いように思います。

2004年3月23日(火曜日)

2004年3月21日(日曜日)

ボスの立場が

ポポロクロイス 月の掟の冒険 (www.amazon.co.jp)。なんか、通常攻撃してるだけなのに、ボスが 1回行動しただけで終わりとかいう。しかも受けるダメージ一桁。

やっぱりレベル上げすぎですか。

2004年3月20日(土曜日)

フリック!

ポポロクロイス 月の掟の冒険 (www.amazon.co.jp)。

「いさごへの道」という場所で、崖に宝箱が置いてあるところがあります。そのままでは届かないのですが、風の精霊石をフリックして宝箱に当て、下の道に宝箱を落とすと取れます。しかし、当たり所が悪いと宝箱が奈落の底に消えてしまうのでした。

奈落に消えてもリセットする必要はなく、画面を切り替えたりセーブ & ロードすれば元の位置に復活してくれます。しかし、失敗するたびに

- 前の画面まで戻る

- 宝箱の所まで来る

- フリック!

- 失敗して宝箱が奈落の底に

という作業を繰り返すことになり、その道中にはザコ敵とのエンカウントがあるわけでして。

……私はよほどフリックが下手なようで、なんとこの作業を延々 1時間半も続けてしまいました。その間にレベルが 6 くらい上がったりお金が 2万くらいたまったりしていましたが、肝心の宝箱の中身は……お金 1000 かよっ。

しかも、もうちょっと進んだらまた難しい宝箱があって、もうね。

※そのくらいの段差、頑張って乗り越えてくれよ……はしごでもロープでも持って来てくれよ……と言いたくなるなぁ。

2004年3月19日(金曜日)

XML1.1

ふと用語集のXMLの記述に XML 1.1 (www.w3.org) のことが全く書かれていないことに気づいたのですが、よく考えたらまだ XML 1.1 はちゃんと読んでいないのでした。

読めよ、と。

月の掟プレイ

そんなこんなで「ポポロクロイス 月の掟の冒険 (www.amazon.co.jp)」をちょっとだけプレイ。

……なんか部屋に出入りするたびにローディング発生していますけれど……部屋に入ってしばらくしてから、人物がどこからともなく湧いて出てきますけれど……なんかピエトロさんが永遠に口パクしていたりしますけれど……。あと、いつの間にかピノンが人の顔を見ないで話す子になっているような……。

※ポポまりでは、背の高い人と話をすると、ちゃんとその人の顔を見上げて話します。こういう細かいところ好きだったのですが。

でも街から外に出ると快適ですね。懸案 (?) だった戦闘は非常にスムーズですので、戦闘しているだけで割と楽しめる感じす。ポイント割り振りの成長システムも、目新しくはないですが面白そうです。ゲーム性は高まっている、のかな。

2004年3月18日(木曜日)

コンテンツのトップページ?

久しぶりにニフティの@nifty: 著作権・リンクについて (www.nifty.com)をチェックしたら、いつの間にかリンクポリシーが変わっていましたね。昔は、

・リンク先は必ずトップページ(www.nifty.com/index.htmもしくはwww.nifty.com/*****/*****/index.htm)にリンクしてください。

となっていたのが、今は

リンク先は必ずサービスやコンテンツのトップページにリンクしてください。

例: http://www.nifty.com/screensaver/

http://forum.nifty.com/fxxxx/

となっているようで。「コンテンツのトップページ」ってイマイチ意味が分からないのですが、例の URL を見ると各フォーラムのページにリンクしたりできるようではあります。

まあ、いずれにしても、

リンクの際は、必ずウインドウを分けてアクセスさせるようにしてください。

これは相変わらずなので、ウィンドウを分けてアクセスさせる自信がない私は、やっぱりリンクできないのでした。

※「えび日記は UTF-8 なんで w3m だとそのままでは読めずに残念な思いをする。いったん落としてから nkf を通して w3m で読んでいる」なーんて具体的な話を聞いていたりすると……ねぇ。

関連する話題: ニフティ

ASK ACCS がリニューアル?

なんだか ASK ACCS のトップがこんな表示になっていますね。

ASKACCS

「著作権・プライバシー相談室」

のページです。

現在、復旧作業を行っています。

いま、しばらくお待ち下さい。

以上、無題ドキュメント より

トップ以外のページには普通にアクセスできるようなので、トップだけに「復旧」を要する何かが発生したようですが……。

……と思ったら、いつのまにかこうなっていました。

ASKACCS

「著作権・プライバシー相談室」

のページです。

現在、リニューアル中です。

いま、しばらくお待ち下さい。

以上、無題ドキュメント より

最初は「復旧」などと書かれていましたので、一瞬、「トップページが改竄されて慌てて消したのか?」などと心配してしまいましたが、そうではなくてリニューアルなのだそうで。

2004年3月17日(水曜日)

ニフティの個人情報保護ポリシー

ニフティからこんなメールが来ていました。

★個人情報保護に関する取り組み

相次ぐ個人情報漏えい事件により、企業の個人情報保護に関する取り組み

に、疑問を感じる方も少なくないと思います。アット・ニフティでは1999

年9月より個人情報保護ポリシーを掲げ、プライバシーマーク、安全・安

心マーク取得ほか、個人情報保護に積極的に取り組んでいます。

http://www.nifty.com/mnavi/m-nif/0403a/policy.htm

この URL は結局 @nifty:個人情報保護ポリシー (www.nifty.com)へのリンクを意図しているようですが……大半のツッコミどころは高木さんの「プライバシーマークの約束を全うする安全なWeb設計とは」というスライドで述べられ済みなので良いとして、個人的にはやはりこれがお気に入り。

お客様は、当社が別途定める方法にてお申し出いただくことにより、これらの取扱いを中止させたり、再開させたりすることができます。

以上、@nifty:個人情報保護ポリシー より

別途定めると言われると、やっぱりニフティだなぁと思います。

※他にも思ったことがいくつかありますが、そちらは諸事情により書かないでおきます。

それはそれとして、凄いと思ったのは、この文書の末尾からリンクしている「JavaScriptを有効にしてください (www.trustmark.ne.jp)」というリソース。無条件で「有効にしろ」と言っている時点で既にどうかと思いますが、内容がこれ。

ツール~インターネットオプション~セキュリティ~レベルのカスタマイズを開きます。

スクリプトに関する項目(Javaアプレットのスクリプト、アクティブスクリプト、スクリプトによる貼り付け機能の許可)を全て「有効にする」にチェックします。

以上、JavaScriptを有効にしてください より

本当に全て有効にする必要があるのでしょうか。特に「スクリプトによる貼り付け機能」を許可するというのはクリップボードの中身を公開するに等しいわけですが、ニフティはこの機能で何をしようとしているのでしょうか。

って、そもそもこれはニフティのサイトではない? とにかくスクリプトを有効にしろとしか書いていないので、ニフティとこのサイトとの関係も良く分からないのですが。

PATH_INFO に /%2e%2e/ が渡せない

スターダストさんの所 (d.hatena.ne.jp)の「Multiple Vendor HTTP User Agent Cookie Path Traversal Issue (d.hatena.ne.jp)」という話に関連していろいろ調べたのですが、どうも PATH_INFO に /%2e%2e/ って渡せないみたいですね。

適当な CGI プログラムを作って、

http://example.com/cgi-bin/test.cgi/test/%2e%2e/

などという URL でアクセスすると、PATH_INFO には / しか格納されていない模様。Apache の CGI だけでなく、IIS の ASP.NET でも同じような挙動になりました。hatomaru.aspx に /ebi/%2e%2e/yomoyama なんてのを渡すと、Request.Url の中では /yomoyama だけになっていて、よもやま話が表示されるという……。

ちなみにこのようなモノを渡すと……

http://example.com/cgi-bin/test.cgi/%2etest%2e/

PATH_INFO には "/.test./" ではなく "/.test/" が渡ります。

これはこういう動作で良いものなのかしら……。

2004年3月16日(火曜日)

これは『宿命』なのか?

「松本被告の子どもの入学拒否 和光大、合格通知後に (www.asahi.com)」。

反射的に TBS のドラマ「砂の器 (www.tbs.co.jp)」を連想しました。中居君扮する和賀英良こと本浦秀夫を。

※原作だとちょっと違う。

関連する話題: 思ったこと

レッサーデーモン撃破

ポポロクロイス 月の掟の冒険 (www.amazon.co.jp)が出るということで、前作のはじまりの冒険 (www.amazon.co.jp)

をプレイしていたり。

このゲーム、とっても希に「レッサーデーモン」という敵に出会えます。ドラクエで言うところのはぐれメタル的なキャラなのですが、遭遇率があまりにも希で、クリアするまで 1度も出会い無いこともしばしば。私は今までに 3回クリアしていますが、その間、出会ったのは 1度きりで、しかも速攻で逃げられたという。

で昨日、何となく闇の聖域でうろうろしていたら、レッサー金 (金色のレッサーデーモン) に遭遇。2500ダメージくらい与えたのですが倒せず、速攻で「ゴッド逃走」されて残念な思いをいたしました。が、今日再びレッサーグリーン (緑色のレッサーデーモン) に遭遇し、これをテンペスト一発で撃破。経験値 1000、お金は 10、戦利品は虹色の玉でした。

こんなものですか……。

2004年3月15日(月曜日)

robots.txt から世界が見える?

米NetContinum・Romer氏「システムはWebサービス技術で複雑化した」 (enterprise.watch.impress.co.jp)。

またロボット型検索エンジンに対する命令を記述するため、ホスト直下に置かれている「robot.txt」には、サイト内のディレクトリが記されている場合があり、。本来は不可視の部分が見えることで、アクセス制御されていなければ情報の取得が可能になってしまうことも示された。

「あり、。」という謎の句読点の連続はまあ愛嬌として、「robot.txt」は「robots.txt」が正解ですね。たまに間違って解説されていることがありますので要注意。s が無いだけで読んでもらえませんので……。

それはさておいて、robots.txt の情報からディレクトリが分かってしまう、というのは面白いと思いました。robots.txt でアクセス拒否しているディレクトリというのは、「見える」かつ「見せたくない」ディレクトリである場合が多いでしょう。そんな場合、普通はアクセス制限しますけれど……今までの経験からすると、この「普通は」というのはなかなかの曲者です。

※「普通はこんなことしないよね」「普通は気づくよね」という会話が何度繰り返されたことか。

あんまり関係ない話ですが、私の手元では「どのリソースも 401 なんだけど、ロボットに無駄な努力をさせないために robots.txt を置いている」というケースがあります。これ、単純に全リソースに Basic 認証をかけると robots.txt も 401 になってしまって、肝心のロボットが /robots/txt を読めないという間抜けなことになってしまいます。そこでわざわざ /robots.txt だけが Authorization なしで読めるように設定したという……。

関連する話題: セキュリティ

こんなところに Keita 君

テックスタイル岡田氏「Webサイト運営側のモラルと責任を見直すべき」 (enterprise.watch.impress.co.jp)という記事を読んでいたのですが、末尾に講演者の岡田氏の blog へのリンクがあったので辿ってみると、一発目の記事 (okdt.org)に

その昔某社ですれ違ったvery cuteなKeita君

以上、Okdt BLOG :ドラスティックな改善。/ より

という話題が。世間って狭いですね。

※そして「very cuteなKeita君」という語を心に深く刻みつけた私でありました。

2004年3月13日(土曜日)

2004年3月12日(金曜日)

掲示板書き込み代行!

「掲示板書き込み代行」という単語を検索したら、出るわ出るわ。なるほど、業者がいるのですね。

書き込んでいるのが専門の業者なのだとすると、依頼主 (宣伝されているサイト) にクレームを入れるという手も有効なのかもしれません。掲示板 spam の実態を知らず、迷惑行為であるという認識がないままに依頼してしまっている人の場合、それで改心してくれるかも。

※まあ、最近は hatomaru.dll の自動ブロック機能で事足りていますけれど。

関連する話題: 掲示板spam

パーミッションではまる

とある CGI で不可解な現象が発生し、色々悩みましたが、実はデータファイルに書き込みのパーミッションがなかっただけだと判明。

ものすごく初心者っぽいところではまってしまいました。

Office Update がうまく行かない?

Office Update (office.microsoft.com) でパッチを当てようとしたらうまく行かず、全てキャンセルしたら、その後 Excel が起動しなくなった……という報告がちらほら。どうやらインストール CD を求められて、それをキャンセルしたらそうなったようです。

……って、キャンセルできてないって言いませんか。

Excel を起動すると data1.msi の場所を教えろと怒られるということだったので、その場所を指定して解決。なんだかなぁ。

関連する話題: Microsoft / Microsoft Office

2004年3月11日(木曜日)

いつものジョナサン

Google で「いつものジョナサン」を検索してみたら、本当にいつものジョナサン (f.gnavi.co.jp)がヒットしたので笑ってしまいました。

嬬恋坂店は Google にとっても「いつものジョナサン」でしたか。

※りゅうさんが「いつものジョナサン」という単語でリンクしている (rryu.sakura.ne.jp)からなのでしょうけれど。

関連する話題: SEO

MS04-009

MS04-009 (www.microsoft.com) というのは、要するに XSS のようなものなんですね。ただ、これはコマンドラインパラメータの中にインジェクションできてしまうのでとっても強烈というお話。

しかしいつも思うのですが、<img src="mailto:foo@example.com" alt=""> なんてのを無視するようにはできないものなのでしょうか。

特定ドメインにリンクしない機能

IT media にリンクできないことが判明したわけですが、XML データを全部書き換えるのはとっても面倒ですので、思い切って hatomaru.dll に「URL が特定ドメインだったらリンクしない」という機能を実装しました。リンクできないことが判明したら、そのドメインを ngurl.xml というファイルに追加すれば OK。

ということで IT media リンクできない問題は解決……のハズですが、バグでリンクしちゃっていたりするかも。

関連する話題: えび日記 / hatomaru.dll

また Linux カーネルにホゥル……じゃなかった

また Linux カーネルにホゥルという話は私の勘違い (というか IT media の誤報?) で、これは 2月の脆弱性と同じものなのだそうです。

tito Memo(2004-03-11) (gpm.jp) に補足があります。tito さん、ありがとうございます。

IT media はリンクできなかった

全然知らなかったのですが、「けんのほやほや(2004-03-11) (ensi.tdiary.net)」によると、IT media の記事って勝手にリンクしてはいけない (と、IT media 側は主張している) のだそうで。

確かに利用規約 (www.itmedia.co.jp)を見ると

リンクを希望される際は、事前に、リンク元となる貴サイトの内容とアドレス及びリンクの趣旨、お名前、連絡先などをお問い合わせページからご連絡下さい。

とありますね。

もちろんリンクすることに法的な問題はないと思いますのでリンクしても問題ないのですが、無断でリンクされたくないという意思を明確に表明されている以上、それは尊重したいと思います。リンクを外しておこうと思いますが……IT media へのリンク、メチャクチャ数が多い……。

ぼちぼちと対処しますか。

2004年3月9日(火曜日)

2004年3月8日(月曜日)

KW乳酸菌?

最近、テレビなどで「KW乳酸菌」とやらの CM をよく見ます。なんだか良く分からなかったので完全に無視していましたが、どうも花粉症に効くアイテムらしいという噂を小耳に挟みました。それならちょっと興味がありますので、google で検索などしてみたのですが……なんだか、具体的な商品説明のページが全然ヒットしませんよ?

色々探してみると、どうも体質水 (www.beverage.co.jp)というのがそれらしいのですが、どうやら 1枚 Flash もののようで、こりゃヒットしないわけです。もっと探してみると、小岩井 KW 乳酸菌ヨーグルト (www.koiwaimilk.com)というのもあるのですが、これなんか「小岩井 KW乳酸菌ヨーグルト」という単語で検索しても出てこない始末。よく見ると titleが「商品ラインナップ」。

なんというかみなさん、物凄い勢いでビジネスチャンスを捨てていらっしゃいませんか?

いやビジネスチャンスを捨てるのは構いませんけれども、探す方としても大変ですので、もう少し何とかして欲しい感じではあります。

プラグイン特許問題決着?

「米特許商標庁、「ブラウザプラグイン特許は無効」の予備判断 (www.itmedia.co.jp)」なのだそうで。

ひとまず安心、なのかしら。これで決着してくれれば良いのですが。

関連する話題: Web

カラスの死骸といえば

「カラス2羽からインフルエンザウイルス検出 (www.asahi.com)」というニュース、由々しき問題ですが、私はともかく条件反射で「カラスの死骸」→「矢追純一」と連想してしまいました。

不謹慎すぎ。

関連する話題: 思ったこと

2004年3月5日(金曜日)

不正侵入?

なんだかよくわかりませんが、JAL Business のサイト (www.jalbusiness.co.jp)に「弊社ホームページ運用サーバーへの不正侵入のお知らせ (www.jalbusiness.co.jp)」というのが出ているようですね。不正侵入って、具体的にどういう状況だったのでしょう。調査中、なのかな。

※りゅうさん情報ありがとうございます。

Netsky.D

うーん、Netsky.D に埋め尽くされている……。

手元のメールを見る限りでは、口喧嘩 (pcweb.mycom.co.jp)は Netsky の一人勝ちに見えますが、なんだかなぁ。

関連する話題: セキュリティ / spam / コンピュータウィルス

ACCS 閉鎖はやはり DoS が原因?

「ACCSにDoS攻撃? Webサイトが3月1日から3日まで閉鎖 (internet.watch.impress.co.jp)」という記事が。DoS を受けたので意図的に www.accsjp.or.jp の A レコードを削除した、ということなのでしょうか。

2004年3月4日(木曜日)

ツベルクリン反応

ツベルクリン反応全廃、1歳までにBCG全員接種へ (www.asahi.com)だそうで。

ツベルクリン反応ってやりましたね……。

ちなみに私は 40+ とかいう物凄い陽性反応が出て、精密検査を受けるハメになったことがあります。何ともありませんでしたけど。

関連する話題: 健康

MSIE でキー入力を盗まれる

「IEのフレーム悪用でパスワード漏れ――iDEFENSEが警告 (www.itmedia.co.jp)」。結構きつい感じの話ですね。ちなみに元ネタは Microsoft Internet Explorer Cross Frame Scripting Restriction Bypass (www.idefense.com) で、exploit コードを見ることができます。

しかし、これはスクリプトを無効にしていれば問題ないので全く心配ありません (私は)。

関連する話題: Windows / Internet Explorer / セキュリティ / フレーム

2004年3月3日(水曜日)

バレのちグゥ

「ジャングルはいつもハレのちグゥ」2巻 (www.amazon.co.jp)を買って、読む前にカバー裏をチェックしたら、人物紹介が……。

って、これ見事にネタばれじゃないですか。しくしく。

※カバー裏は中身を読み終わってから見られることを想定しているのでしょうか。

関連する話題: マンガ

個人情報の価値

「インターネット事件簿 第8回 裏名簿業者が証言! Yahoo! BB事件にみる「流出名簿」の恐るべき実態 (internet.watch.impress.co.jp)」。

「企業から流出した名簿は、価値が高ければ高いほど高額で取り引きされる。かつては10万件で300万円ぐらいの金額になったが、最近では流出があまりにも多く、インフレを起こしていて100万円ぐらいにまで値下がりしている。」

それは「インフレ」ではなくて「デフレ」だと思いますが、ともあれ裏ではガンガン流出しているらしいというお話。

……個人情報が全世界に公開されちゃっているとき、そのことを管理者に指摘する人がいることは知られています。しかし発見者にはそれをこっそり売るという選択肢もあって、その場合はこっそりであるが故ににわかには発覚しません。今までは前者のパターンしか目立っていませんでしたが、後者のパターン、すなわち知らないうちにだだ漏れになって売られているケースというのは、想像しているよりずっと多いのかも知れないと思いました。

ACCS 復活

ACCS のサイトですが、名前が引けるようになったようです。ネガティブキャッシュが消えればアクセスできるようになるでしょう。

※ちなみにネガティブキャッシュの有効期間は RFC2308 的には minimum=86400 に従うので 1日になるはずですが、Windows 2000 の DNS だと 5分で忘れてくれたりします。:-) 「Windows 2000 DNSクライアントの新機能 (www.itmedia.co.jp)」参照。

SOA のシリアルナンバーは "2004030310" になっているようですが、今日だけで 10回ほどレコードを書き直したのでしょうか。何が起きていたのか良く分かりませんが、苦労が偲ばれますね。

市町村では MS03-026 が当たっていない!?

正式な報告ではありませんが、長野県の脆弱性調査で「管理者権限が奪えた」という話、MS03-026 だったらしいという話が出ていますね。長野県の住基ネット実験で、総務省が徹底反論 「侵入に使用した脆弱性はMS03-026」 修正プログラムの適用とチェックが焦点に (www.asahi.com)。

MS03-026 というのは言うまでもなく Blaster のアレです。総務省側はパッチを当てろと指示していたらしいですが、徹底されていなかったのでしょうね。ありがちな話ではあります。

※「11月時点で MS03-026 が当たっていなかった」という事実を「ショボイ」と言って切り捨ててしまえないところがまた悲しいです。

2004年3月2日(火曜日)

住基ネット脆弱性調査結果

長野県のそれ、結果が出ましたね。「住基ネットに係る市町村ネットワークの脆弱性調査最終結果について (www.pref.nagano.jp)」。

総務省は総務省で、住民基本台帳ネットワークシステム (www.soumu.go.jp)に「長野県が実施した「住基ネットに係る市町村ネットワークの脆弱性調査最終結果」という PDF を出しています。

特に私の心に深く残ったのはこの辺り。

CSについて、最終報告では「OSが既知の脆弱性を含んだまま運用されて おり、一定の条件下においては、一般に入手可能なツールによる管理者権限奪 取も可能」との記述があるが、CSはセキュリティパッチに一定の適用時間差 が生じることを前提にFWで厳重に防御することとしており「CSが格納さ れている役場サーバ室内のラックを開錠」して調査を行う等、物理的な侵入を 伴う実験としての的確性を完全に欠いた方法で行われている。

以上、長野県が実施した「住基ネットに係る市町村ネットワークの脆弱性調査最終結果」について - 中間報告及び最終報告の主な問題点(未定稿) より

1へぇ。

※しかし「未定稿」とついているものをそのまんま公開しちゃっていますが、これはこれで良いのかしら。

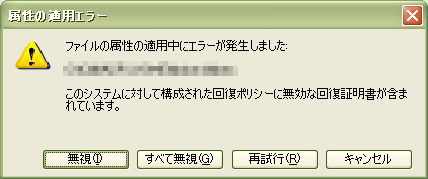

暗号化できない?

Windows XP で、ファイルの暗号化を設定しようとしたら……

これは何なのでしょうね。ドメインに参加していないマシンでは発生していなかったりしますし、「ファイル システムの暗号化とデータ回復 (www.microsoft.com)」などを見ても、やっぱりドメインコントローラ絡み?

関連する話題: Microsoft / Windows XP

ACCS 死亡?

Another HTML-lintをライセンス契約なしで商利用している会社があるらしいという話を小耳にはさんだので、「じゃあ ACCS に通報しますか?」などと書こうと思って ACCS のサイトを見ようとしたところ、繋がらず。

ACCS はかつて DoS で潰されたことがあります (www.accsjp.or.jp)ので、今回も DoS で潰されたのかと思って調べてみると、そもそも名前が引けなくなっている様子。

まず、or.jp のゾーンを管理しているネームサーバのひとつである a.dns.jp に accsjp.or.jp について訊いてみるとこんな感じです。

$ dig @a.dns.jp accsjp.or.jp any ; <<>> DiG 9.2.1 <<>> @a.dns.jp accsjp.or.jp any ;; global options: printcmd ;; Got answer: ;; ->>HEADER<<- opcode: QUERY, status: NOERROR, id: 5587 ;; flags: qr rd; QUERY: 1, ANSWER: 0, AUTHORITY: 2, ADDITIONAL: 1 ;; QUESTION SECTION: ;accsjp.or.jp. IN ANY ;; AUTHORITY SECTION: accsjp.or.jp. 86400 IN NS ns3.scnet.ne.jp. accsjp.or.jp. 86400 IN NS viola.scsc3.net. ;; ADDITIONAL SECTION: ns3.scnet.ne.jp. 86400 IN A 210.239.55.39 ;; Query time: 33 msec ;; SERVER: 203.119.1.1#53(a.dns.jp) ;; WHEN: Tue Mar 2 13:30:37 2004 ;; MSG SIZE rcvd: 102

ネームサーバは ns3.scnet.ne.jp だとわかります。そこで www.accsjp.or.jp を訊くと

$ dig @ns3.scnet.ne.jp www.accsjp.or.jp any ; <<>> DiG 9.2.1 <<>> @ns3.scnet.ne.jp www.accsjp.or.jp any ;; global options: printcmd ;; Got answer: ;; ->>HEADER<<- opcode: QUERY, status: NXDOMAIN, id: 30338 ;; flags: qr aa rd; QUERY: 1, ANSWER: 0, AUTHORITY: 1, ADDITIONAL: 0 ;; QUESTION SECTION: ;www.accsjp.or.jp. IN ANY ;; AUTHORITY SECTION: accsjp.or.jp. 60 IN SOA ns3.scnet.ne.jp. hostmaster.scnet.ne.jp. 2003122202 28800 14400 3600000 86400 ;; Query time: 162 msec ;; SERVER: 210.239.55.39#53(ns3.scnet.ne.jp) ;; WHEN: Tue Mar 2 13:31:27 2004 ;; MSG SIZE rcvd: 94

NXDOMAIN、つまりそんなドメインは存在しないよという主旨の応答です。もうひとつのネームサーバ viola.scsc3.net に訊いても同じ応答でした。

というわけで、DoS を喰らって沈黙したのではなく、DNS 的に www.accsjp.or.jp が消滅したということのようです。

※ちなみに www なしの accsjp.or.jp はちゃんと引けますが、HTTP が開いていないようです。mail.accsjp.or.jp はちゃんと引けますしポート 25 も開いていますので、メール送受信はできているのでしょう。

※追記: すぐ復活したりするのかしら、などと思っていましたが、よく見ると SOA の minimum の値 86400 ですから、どっちみち丸一日はネガティブキャッシュが残る計算ですね。非常にありがちな設定ですが長いなぁ。RFC2308 以前のポリシーで作られたレコードと見ました。

株式会社ウェディング絶賛系も google八分?

今度は株式会社ウェディングの訴訟ネタが盛り上がっていますが、ふと google で「株式会社ウェディング」を検索してみると、かつては大量にヒットした「絶賛系」のサイトがヒットしなくなっているようです。

かといってサイト自体が消滅したわけでもない様子。サーチエンジン spam とみなされて排除された、ということなのでしょうか。

関連する話題: Web / 株式会社ウェディング / SEO / Google

2004年3月1日(月曜日)

- 前(古い): 2004年2月のえび日記

- 次(新しい): 2004年4月のえび日記