2009年5月

2009年5月31日(日曜日)

スクリプト無効は万人にオススメできるのか

更新: 2009年6月1日12時7分頃

「NoScript」をやめて「RequestPolicy」にした (takagi-hiromitsu.jp)。見出しはFirefox拡張機能の話に見えますが、話の内容としては「スクリプト無効は万人にオススメできるのか?」という話ですね。

ある脆弱性が発見されてパッチがまだ出ていないときに、回避策としてJavaScriptのオフが紹介されることがよくあるが、それはその脆弱性についての回避策(の一つ)であって解決策ではない。そこを混同させて語るのはやめてもらいたい。

確かによくありますね。IPAの「ブラウザ(Internet Explorer等)のセキュリティ設定をする (www.ipa.go.jp)」も無効にする方法を説明していますし、ITProのセキュリティ検定も「スクリプト無効で攻撃が防げる」などと言っていました。

しかし実際のところ、スクリプト無効でのブラウザの運用は大変です。スクリプト無効で残念なことになるサイトは多く、そういうサイトでどうしたら良いのか、きちんと分かっていなければ困るはずです。

もっとも、スクリプト必須のサイトでは、スクリプトを有効にするための設定方法を説明してくれていることが多いでしょう。ですから、サイトの説明に従えば問題ない……と言いたいところですが、その説明に問題があることも多いので困ります。うっかり説明に従うと、インターネットゾーンで「スクリプトによる貼り付け処理」なんかを有効にさせられて、初期状態よりセキュリティが弱くなってしまうことになりかねません。

分かっている人が自分の意思でスクリプトを無効にする分には問題ないと思いますが、誰にでもオススメできるものではないと思うのですよね。

※ちなみに、かく言う私は普段スクリプトもActiveXも無効にしていて、真っ白だと文句を言う係です。会社に一人はこういう人がいた方が良いと思うので。

- 「スクリプト無効は万人にオススメできるのか」へのコメント (3件)

2009年5月29日(金曜日)

2009年5月27日(水曜日)

楽天がメールアドレスを販売? というよりポリシー変更が問題か

公開: 2009年5月28日16時30分頃

「楽天、利用者のメールアドレスを含む個人情報を「1件10円」でダウンロード販売していることが判明 (gigazine.net)」という話が出ていてびっくりしたのですが、良く読んでみると、任意の部外者に販売しているわけではないようで。楽天の店舗が、自社で買い物をした人のリストをダウンロードでき、そのときに手数料を取られるという話のようですね。他店の利用者のメールアドレスを見られるわけではないようです。

それ自体は、単に利用者が店舗を信頼できるかどうかの問題で、特に問題ないと思いますが……。この話の背景には、2005年7月に起きた個人情報流出事件があります (参考: 楽天市場の店舗での取引に係る個人情報の流出について (www.rakuten.co.jp))。2005年8月のプレスリリースでは以下のように明言しています。

今後楽天でのお取り引きにつきましては、個人情報のうち、クレジットカード番号、メールアドレスが店舗側では見られなくなります。

しかしながら、個人情報の流出の可能性を出来る限り低減させるために「商品の配送」に必要のない個人情報(メールアドレスおよびクレジットカード番号)を各店舗に提供しないサービスに切り換えます。

以上、~安全・安心な楽天市場の創造に向けて~店舗向け「楽天市場 カード決済代行あんしんサービス」等、新顧客情報管理体制の導入について より

というわけで、楽天は、情報流出事件への対応として「メールアドレスを店舗側に見せない」としていたはずなのです。それがいつからか、「お金を払い、漏らさないという誓約をすればメールアドレスを見せる」というポリシーに変更されているわけですね。プレスリリースを見て安心していた利用者にとって、知らないうちにポリシーが変更されてしまっている、という点は問題があるかもしれません。

関連する話題: セキュリティ

2009年5月26日(火曜日)

配達あかずきん

更新: 2009年5月27日0時25分頃

読み終わったのでメモ。

- 配達あかずきん - 成風堂書店事件メモ (www.amazon.co.jp)

書店ミステリ? 読者の知らない情報がないと結論を導き出せないパターンが多く、推理ものとしてはややアンフェアな感じもありますが、面白いからいいかなと。実在する本の話がたくさん出てくるのも良いですね。以下、一口メモ。

パンダは囁く

謎の暗号。いやー、これは何のことかすぐに分かりますよね? 何故分からないのかと、やきもきしてしまったり。しかし、意味が分かってもそれだけでは解読できないのであった……。

以下、ネタバレ気味ですが出てきた本をメモしておきます。

- あゝ野麦峠 (www.amazon.co.jp)

- 上杉鷹山 (www.amazon.co.jp)

- いま、会いにゆきます (www.amazon.co.jp)

- 葉桜の季節に君を想うということ (www.amazon.co.jp)

- 電車男 (www.amazon.co.jp)

- 熊野古道 (www.amazon.co.jp)

- 透明な檻 (www.amazon.co.jp)

- ダレカガナカニイル… (www.amazon.co.jp)

- 殺人鬼 (www.amazon.co.jp)

- ひとごろし (www.amazon.co.jp)

- 脱出 (www.amazon.co.jp)

標野にて 君が袖振る

これも、意味は分かるけれど情報不足で結論にたどり着けないタイプの話。最後の展開はちょっとびっくり。

配達あかずきん

表題作。これは面白い話ですが、やや腑に落ちない点も。まず、被害者の行動。人に見られたくない写真なのでしょうに、騒いだら見せざるを得なくなる……というか実際見せていると思うのですが、普通なら平気で見せられる写真ではないように思うわけでして、この辺りの心理がよく分かりません。あと、犯人の行動。べつに人を殺すほどの事じゃないですよね。

とはいえ、話としてはいちばん面白く、楽しめました。

六冊目のメッセージ

出てきた本。

宙 の旅 (www.amazon.co.jp)- 散策 ひと里の花 (www.amazon.co.jp)

- ダヤンのスケッチ教室 (www.amazon.co.jp)

- 民子 (www.amazon.co.jp)

- 夏への扉 (www.amazon.co.jp)

……全敗ですよ。orz

ディスプレイ・リプレイ

「トロピカル」は架空のコミックでしょうが「ワンピース」がモデル? これも微妙に動機が理解しがたい話。ふつうに言えばいいのに。

※このすぐ下にいっぱい画像が出そうな予感。:-)

2009年5月25日(月曜日)

text/perlscript

更新: 2026年3月9日20時45分頃

「人気が出れば出るほど、Webブラウザは遅くなる (slashdot.jp)」という話が出ていますが、中に興味深いコメントが。

ActivePerlを使っている人は知ってると思うけど、ActivePerlをインストールするとPerlScript [activestate.com]も書けますよ。

これは知りませんでした。確かに、以下のようなものをローカルで表示してみると動作しますね。

<script type="text/perlscript">$window->alert('PerlScript');</script>

これは新しいXSSのパターンが出るか!? と思いきや、http://bakera.jp/bug/perlscripttest.html に置いてみても動作せず。中身を保存してローカルで開くと動作するので、どうもローカルでしか動作しないように思います。そういうものなのですかね?

……と書いていたら、ZnZさんからコメントをいただきました(ありがとうございます)。レジストリの HKEY_LOCAL_MACHINE\SOFTWARE\ActiveState\PerlScript\1.0 に値を設定することで、どのゾーンで動作するか指定できるようです。デフォルトでは 0x0010 になっていてローカルでしか動作しませんが、この値をたとえば 0x0001 にすると、あらゆるゾーンで動作するようになります。

この値についてはHow can I configure client-side PerlScript security? (docs.activestate.com) に書かれていて、そこにはこのような記述もあります。

Note: By default, PerlScript is only enabled in IE's Local zone. Enabling PerlScript any other zones is not recommended. It allows websites to execute Perl code on the local machine as the current user.

というわけで、デフォルト以外の設定にすることは推奨されないようです。

2009年5月22日(金曜日)

Google Chrome 2.0

公開: 2026年3月9日16時20分頃

Google Chrome 2.0リリース (slashdot.jp)だそうで。Chromeを起動して「Google Chromeについて」から「アップデート」を実行したら、あっさり 2.0.172.28 になりました。

幸い(?)、XSSフィルタに相当する機能はないようなので、XSS脆弱性確認用ブラウザとしては問題なさそうですね。

※IE8やFirefox+NoScriptだと、XSS脆弱性によるスクリプト実行を確認するのが面倒くさいのです。その点、Chromeならスマートに確認できるので便利です。何かが間違っている気がしなくもないですが。

関連する話題: Web / UA / Google Chrome

DS修理無料の謎

公開: 2026年3月9日14時30分頃

「DS故障はタダで交換? 任天堂の“神対応”は本当か (www.itmedia.co.jp)」。

私の場合も、保証期間過ぎてLボタンが効かなくなったDSがタダで交換になりました。

任天堂は、保証期間を過ぎた修理は他のメーカーと同様、有償で修理すると告知している。同社ホームページ(HP)には修理の参考価格も掲示されている。ただ、HPから修理を依頼した場合、サービスセンター(SC)への送付に使う専用の箱や伝票を無料で送ってくれるのはプチ“神対応”といえる(SCまでの送料は自己負担)。

そうそう、修理品発送キットというのがあるのですよ。

なんで費用が請求されないのかは謎なのですが、穿った見方をすると、以下のような背景があったりするのかもしれないな、と想像したりもしています。

- 部品交換で済みそうな故障でも、新品に交換してしまった方がコストがかからない場合がある。その場合、新品の費用を請求したらクレームになるし、してもいない部品交換の費用は請求できないので、何も請求しないことにしている。

- 「修理見積もりが高いので修理しません」と言われて手放されるくらいなら、本体をタダで送ってしまって、もっとソフトを買ってもらった方が良いと判断している。

ニンテンドーDSの場合はハードも黒字らしいですが、ゲーム業界では「ハードは赤字で売ってソフトで稼ぐ」という発想が普通です。その考えを持ってくれば、「ハードの修理は無料で」という考えも理解できると思います。……まあ、これはあくまで私の個人的な想像ですが。

※いずれにしても、液晶保護シートをはがして返送したりしてくれているので、本体の添付物をちゃんと処理してくれているのは確かで、手抜きをしているというような印象はないですね。

2009年5月21日(木曜日)

ひとがた流し

更新: 2009年5月22日14時10分頃

読み終わったのでメモ。

- ひとがた流し (www.amazon.co.jp)

強いなぁ、と思いました。頼ることができる友人、家族あるいは親がいるというだけでも奇跡のような幸福だと思いますが、その人たちがみんなそれぞれ強くて、輝いている感じ。

あと、章をまたがるときの人から人にバトンタッチされて行く感じが良いですね。

名作だと思いますがミステリではないので、ミステリを期待して買った人は残念な思いをするかも知れません。

※それにしても、「月の砂漠をさばさばと (www.amazon.co.jp)」の親子だったとは。最初全く気がつきませんでした。

2009年5月20日(水曜日)

コンビニの光と影 新装版

公開: 2026年3月9日19時45分頃

「コンビニの光と影 (www.amazon.co.jp)」って割と最近になって新装版が出たのですね。一応メモ。

※古いの (www.amazon.co.jp)を持っているので買いませんが。

ACCS事件調査報告書は消滅

公開: 2026年3月9日16時30分頃

セキュリティホールmemoで報告書がリンクされていないという話 (www.st.ryukoku.ac.jp)が出ていて思い出したのですが、ACCS事件の調査報告書ってリンクが無いどころか消滅しているのですよね。というか、ASK ACCS (www.askaccs.ne.jp)そのものが閉鎖されています。

あの調査報告書は良い意味で興味深い資料だったと思うので、無くなってしまったのは残念ですね。ACCSにとっては好ましくないものだったのかもしれませんが……。

※実は、届出のメールに「調査報告書ではセキュリティチェック等の実施をするように求められていますが、それについてはどのように考えられているのでしょうか」みたいなことを書こうとして消滅に気づいたという。

関連する話題: セキュリティ / ACCS / ASK ACCS 個人情報漏洩事件

2009年5月19日(火曜日)

ふわふわ時間

公開: 2026年3月9日17時17分頃

こんなのが出ているのですね。

- ふわふわ

時間 (www.amazon.co.jp)

個人的にはむしろ「ふでペン ~ボールペン~」がどんな曲なのか聴いてみたいですが。

関連する話題: けいおん!

2009年5月15日(金曜日)

スペース

公開: 2009年5月17日16時35分頃

読み終わったので。

- スペース (www.amazon.co.jp)

「駒子シリーズ」第三段。と言いつつ、駒子メインの話ではなかったりしますね。特に後半の「バック・スペース」は、そもそも語り手が駒子ではありませんし。

ラストで「やられた!」と思いました。駒子でないからこその叙述トリック。こういう感覚は久しぶりですね。「ななつのこ」から読み直してみたくなりました。

FFR yaraiを見てきた

公開: 2009年5月17日15時10分頃

「パターン不要の「ゼロデイ攻撃」対策ソフト、国内ベンチャーが初披露 (itpro.nikkeibp.co.jp)」。鵜飼さんのフォティーンフォティ技術研究所が「FFR yarai」というアンチウィルス製品を発表したということで。

のんきに「へぇ」などと思ったわけですが、よく考えたら、当のFFRから「情報セキュリらティEXPO」の招待状をいただいていたのでした。

ちょうどうまい具合に時間がとれたので、ゆりかもめに乗って見てきました。以下、聞いたりしたことをメモしておきます。私の理解が間違っていたらごめんなさい。

- 「自身をコピー」「キー操作を取得」などの振る舞いを検知する。他に具体的にどんな振る舞いを検知するのかは、公表していないとのこと。

- プログラムの振る舞いを記録しており、ウィルスとして検知すると、過去の動作に遡って削除できる。たとえば、あるマルウェアがレジストリを改変した後に自身をコピーする場合、レジストリ改変の時点では検知しないが、自身をコピーした時点で検知して、検知した時点でレジストリの改変も元に戻る。

- ホワイトリストを持っているので、誤検知するような場合はそこに登録すれば良い。

- 実はパターンファイルも持っていて、パターンによる検出もする。ただし、パターンファイルの自動更新機能は持たない。yarai自体のバージョンアップ時に更新されることはあり得る。バージョンアップは半年~一年に一度くらいか?

- 古いタイプのウィルス (Excelのマクロウィルスとか) には対応していない。パターン自動更新もないので、他社製品との併用がオススメ。いくつかの製品での動作を確認している (別途動作確認リストあり)。とはいえ、これ単独でも使えるものになっているとは考えている。

- 他社製品と併用すると動作が遅くなるのでは? という話については、よく分かりませんでした。まあ、早くなったりはしないでしょうが、PCの性能等に依存する部分が大きくて、あまり明言できないのかも。

- 基本的には法人向けの製品で、個人向けの販売はなし。1ライセンス9,000円が基本のお値段。個人向けの販売、他社製品へOEM提供などは今のところ無いとのことですが、営業レベルではそういう話も検討しているとか。

デモなど見せていただきましたが、アンチウィルスのデモって見てもよく分からないですね。Adobe Acrobatの脆弱性を突くPDFがブロックされるところを見せていただきましたが……まあ、ブロックはされますよね。しかし、そこから性能をうかがい知るのは難しいです。そもそも能動的に動くものではないので、デモでアピールすること自体難しいのかもしれません。

2009年5月14日(木曜日)

きみといると

公開: 2026年3月9日16時45分頃

何となく発見したので購入。

- きみといると 1 (www.amazon.co.jp)

うわー、これは可愛い。悶える。「ちまちま」と同じようなテイストなので、好きな人はぜひ。

2009年5月12日(火曜日)

DateTime::Durationでハマる

公開: 2009年5月13日21時5分頃

PerlのDateTime.pm (search.cpan.org)は名前の通り日付や時間を扱うモジュールです。こんなコードを実行すると、

use strict;

use DateTime;

my $dt1 = DateTime->new(year => 2009, month => 4, day => 1);

my $dt2 = DateTime->today;

print "$dt1\n";

print "$dt2\n";

こうなります。

2009-04-01T00:00:00

2009-05-12T00:00:00

ところで、複数の日付からその差の日数を求めたいことが良くあります。DateTimeでは、あるDateTimeオブジェクトから別のDateTimeを引き算して、その差を求めることができます。差はDateTime::Duration (search.cpan.org)のオブジェクトとして返されます。

というわけで、4月1日から今日(5月12日)までの日数を求めるべく、先ほどのコードに続けてこんなふうに書くと……。

my $dur = $dt2 - $dt1;

print $dur->delta_days;

結果はこうなるわけですよ。

11

「11」……いやいや、そんなアホなと。どうも、DateTime::Duration はこの場合「1ヶ月と11日」という形で差分を持つようで、1ヶ月が何日なのかは月によって異なるため、差が合計何日なのかは算出できないようです。……なんだその言い訳。

そもそも、引くときに delta_days メソッドを使う必要があるようです。

my $dur = $dt2->delta_days($dt1);

print $dur->delta_days;

これで「41」が得られます。これはちょっとわかりにくいですよ……。

※ちなみに、調べている途中でぶち切れて、 ($dt2->epoch - $dt1->epoch) / (60*60*24); で済ませようとしてしまったのは内緒です。:-)

2009年5月11日(月曜日)

シュレディンガーのチョコパフェ

読み終わったので。

- シュレディンガーのチョコパフェ (www.amazon.co.jp)

表紙とタイトルからポップでライトな(?)内容を想像していましたが、中身は結構ハードなSFでした。面白かったですが。個人的に好きだったのは、加速装置の設定をリアルに描いた「奥歯のスイッチを押せ!」かな。

※しかし、解説で他作品のネタバレはやめてほしい……。

2009年5月10日(日曜日)

はてブでブクマできないURL

公開: 2009年5月13日13時27分頃

Amazon Webサービスに関して「Amazon アソシエイト Web サービスの名称変更および署名認証についてのお知らせ (affiliate-blog.amazon.co.jp)」というお知らせが出ていたので、とりあえずはてなブックマークでブックマークしておこうと思ったら、うまくブックマークできず……。

どうも、URLが長すぎると駄目らしいですね。

関連する話題: メモ

名探偵の呪縛

公開: 2026年3月9日21時55分頃

読み終わったので。

- 名探偵の呪縛 (www.amazon.co.jp)

「名探偵の掟」の続編と銘打っていますし、天下一も大河原も出てきますが、中身は別物と考えた方が良いですね。これはこれで面白いですが、「名探偵の掟」とは全く異なる面白さなので、同じものを求めて読むと残念な思いをします。

2009年5月8日(金曜日)

PostgreSQLセミナー2009春〜セキュリティ事故のケーススタディ〜

公開: 2009年5月10日21時10分頃

セキュリティホールmemo (www.st.ryukoku.ac.jp)より、「PostgreSQLセミナー2009春〜セキュリティ事故のケーススタディ〜 (www.ipa.go.jp)」(PDF)。

良い資料だと思いますが、ちょっと思ったところをメモ。

p10.「ショッピングサイトの裏側」

……なんでHTMLの構造が? ここで言う「裏側」ってそういう意味ではないと思うのですが、適切な画像がなかったのでしょうか……。

※どうでも良いですが、こういう構造だと、お知らせの文言が増えたときや文字サイズ拡大時に、シンボルマークとロゴタイプ(なのか?)が泣き別れになりそうな気がしますね。いや、そこはつっこむところではありませんが。

p23.「問題のポイント」

これもどうでも良い話ですが、「脆弱性関連情報を発見」という表現には違和感がありますね。「脆弱性を発見」「脆弱性関連情報を入手」とかのような。

p31.「エスケープ処理の方法」

バインド機構の利用がエスケープの方法の一つとして紹介されていますが、「SQLのバインド機構は「エスケープ処理された値」をはめ込むのか (d.hatena.ne.jp)」によれば、

たしかにエスケープ処理を使ってバインド機構を実装する場合もある。

(~中略~)

サーバーサイドのプリペアードステートメントの場合は、エスケープ処理は行われない。その代わり、プレースホルダ記号が置かれたままのSQL文とバインド値が個別にサーバー側に送られる。

ということで。ふつうはサーバーサイドのプリペアードステートメントを使うでしょうし、その場合は「エスケープするから安全」というより、「そもそも別々に送られるから原理的にエスケープする必要がない」という話のように思いますね。

※もっとも、最近ではフレームワークのO/Rマッパーを使うことになる場合が多いような気もしますが。

2009年5月7日(木曜日)

P3Pコンパクトポリシーをコピペするのが流行らないことを祈る

公開: 2026年3月9日14時50分頃

「IEでiframe内の別ドメインのCookieを有効にする方法 (d.hatena.ne.jp)」。

なにげにしらなかったんだけど、IEで別ドメインのiframeを読み込むと、そのiframe内のcookieが有効にならない。

そーゆーときは、HTTPのリクエスト時のヘッダーに下記のkey&valueを出力しておけばOKらしい。

("P3P", 'CP="CAO PSA OUR"')

こーするだけで、あらふしぎ。IEがCookieを保存してくれるじゃん。

……。

iframeで別ドメインのコンテンツを読み込むと、そのCookieはサードパーティーのCookieとなります。IEのデフォルトでは、ポリシーが定義されていないサードパーティーのCookieは受け入れないようになっていて、P3P (www.w3.org)でポリシーを宣言すれば受け入れられるようになります。

P3Pのポリシーを定義するには、がっつりとXMLを用意する方法もありますが、HTTP応答ヘッダの中に直接書くという方法もあり、コンパクトポリシー (Compact Policies (www.w3.org))と呼ばれています。コンパクトポリシーで「P3P:CP=CAO PSA OUR」と宣言すると、以下のような意味になります。

- CAO …… compact-access: contact-and-other を意味します。ユーザがこのサイトでどんな個人情報にアクセスできるかを示します。CAOは、問い合わせ先などのコンタクトに必要な情報に加えて、その他の情報にもアクセスできるということです。問い合わせ先だけにアクセスできる場合は IDC(ident-contact) となりますが、CAO はそれに OTI(other-ident) を合体させたもので、より広い範囲の情報にアクセスできることになります。

- PSA …… compact-purpose : pseudo-analysis を意味します。データの収集目的は匿名での分析であり、個人が特定できるようにはしないという意味です。

- OUR …… compact-recipient : ours を意味します。この情報を受け取るのは自組織と、目的の達成に必要な委託先業者 (たとえば宅配業者) だけであるという意味です。

HTTP応答ヘッダに P3P:CP=CAO PSA OUR と出力することは、上記のような宣言を行ったということです。意味が分かっていて事実を書いているなら、何の問題もありませんが……。

※というか、MS の「[PRB] Internet Explorer 6.0 で FRAMESET を使用するとセッション変数が失われる (support.microsoft.com)」の内容にもだいぶ問題があるような気がするのですが。

関連する話題: セキュリティ

2009年5月5日(火曜日)

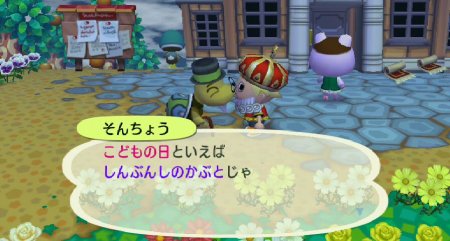

森の生活 166日目: こどもの日

公開: 2026年3月9日20時30分頃

街へいこうよ どうぶつの森 (www.amazon.co.jp)、166日目。こどもの日。

「しんぶんしのかぶと」をもらいました。

うーん、微妙? ちなみに20ベルで売れます。:-)

関連する話題: ゲーム / Wii / 任天堂 / どうぶつの森 / 街へいこうよ どうぶつの森

2009年5月3日(日曜日)

名探偵の掟

公開: 2026年3月9日23時0分頃

読み終わったので。

- 名探偵の掟 (www.amazon.co.jp)

これは笑いました。どう収拾つけるのかと思ったら、ああいうラストとは……。

ちなみに、「ダイイングメッセージに何で犯人の名前をズバリ書かないのか?」という疑問に対しては、「犯人に隠滅されてしまうから」という理由が挙げられることが多いですね。犯人に見つかっても意図が分からないように、謎めいたものを残すという。

※古畑任三郎 (www.amazon.co.jp)の最初の話が、それを逆手に取ったものでしたね。

ドラマ化されましたが、主人公は女性にならなかったようで何よりです。:-)

のけぞる本は滅びていなかった

公開: 2026年3月9日20時55分頃

本屋をふらふらしていたら、「HTMLはじめの一歩 (www.amazon.co.jp)」という本を発見。

いやー、昔はひどかったけど、最近はこの手の本も安心して読めるようになったよね……などとのんきなことを思いながら、ぱらぱらめくってみたわけですよ。そうしたら、もう、これが、びっくりですよ。

まだ絶滅していなかったとは。むしろ、この本が2003年に出ているという点にのけぞりましたが。

※激怒する権利を手に入れるために購入しようかと思いましたが、微妙に高くて断念。もったいない。

※ちなみに、隣には同じ著者の「CGIはじめの一歩 (www.amazon.co.jp)」という本があって、ぱらぱらめくったら CGI.pm ではなく cgi-lib.pl を使っていましたよ。繰り返しますが2003年の本です。

関連する話題: HTML

2009年5月2日(土曜日)

WAF(笑)で投稿が遮断される

公開: 2009年5月3日20時40分頃

興味深いと思ったのでメモ: 「コメントをつけられなくなる(返信ができなくなる) 質問と回答(Q&A) [okyuu.com] (okyuu.com)」。

一部のSQL文に関してokyuu.comへの投稿ができない場合があります。

大変お手数ですが、SQL文を投稿いただく場合は、全角に変換の上でご投稿いただきますようお願い致します。

あー、どう見てもWAFですねぇ。投稿に限らず、Webアクセスすべてについてチェックされているようで、以下のようなURLにアクセスすることもできなくなっています。

http://okyuu.com/?insert+into+foo+%28bar%29+values

http://okyuu.com/?test=update+foo+set+bar%3Dbaz

SQL文のチェックはけっこう頑張っているようで、正しくないものだと平気なようですね。以下のようなURLならアクセス可能のようです。

http://okyuu.com/?insert+into+foo+%28bar%29+value

http://okyuu.com/?test=update+foo+set+bar

ちなみに、カカクコム系はWAFが共通らしく、kakaku.com に同じパラメータを渡しても同じように遮断されます。

※詳しい人が細かく見ていけば、WAFの製品を特定できそうな気もしますね。

最強カード終了のお知らせ

公開: 2026年3月9日12時40分頃

「ビックカメラSuicaカード 2つの重要なお知らせ (www.biccamera.com)」。

1.ビックポイントからSuicaへの交換単位の変更について

2009年9月1日より、ビックポイントからSuica部分への入金(チャージ)する際の交換単位の変更及びお受取までの期間短縮を実施いたします。

一瞬、良い知らせのように見えますが、その下の画像をよく見ると……なんと、今まで1,000ポイントで1,000円分のチャージができていたのに、1,500ポイントで1,000円のチャージに変更されるという。

ビックポイントをそのままSuicaにチャージできるので、事実上ポイントが現金化できるというのが最大のメリットでしたが……2009年9月で終了ですね。

※ポイントを引き継いだまま普通のポイントカードに戻せるのかなぁ。

関連する話題: 出来事

- 前(古い): 2009年4月のえび日記

- 次(新しい): 2009年6月のえび日記