2007年6月

2007年6月29日(金曜日)

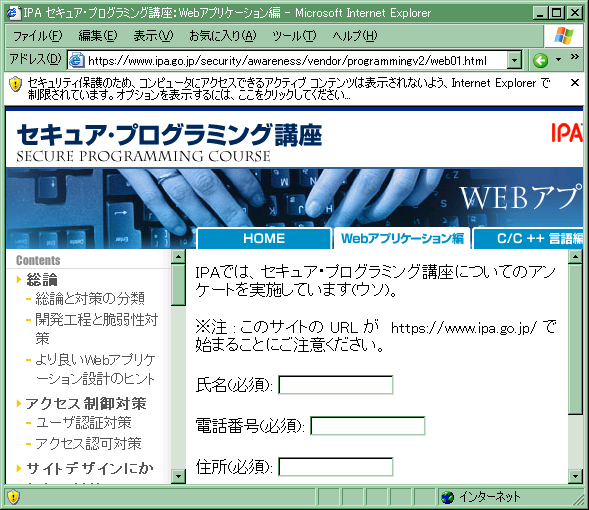

新しいセキュア・プログラミング講座

「IPA ISEC セキュア・プログラミング講座 (www.ipa.go.jp)」新しくなったみたいですが……。とりあえず一言良いですか。フレーム使うなよ!

IE6 の「サブドメイン間のフレームの移動」の設定はけっこう微妙で、インターネットゾーンで「無効」にしていても、ローカルの HTML からの移動だと通ってしまったりするようです。IE7 だと大丈夫っぽい気がします。

- 「新しいセキュア・プログラミング講座」にコメントを書く

ゼルダ売り切れ

ゼルダの伝説 夢幻の砂時計 (www.amazon.co.jp)はスルーと思っていたのですが、部長の話を聞いていたらやりたくなってきたので、購入しにビックカメラへ……。

……なんと売り切れでした。先週土曜に出たばかりだというのに。orz

Amazon でも売り切れのようですね。人気があるのですかね。

※そのかわり(?)、Wii本体 (www.amazon.co.jp)が普通に売られていました。そろそろ買えるようになってきたのでしょうか。

※……って書いてみたら、Amazon の Wii はとんでもないことになっていますね。31,980円って……。

2007年6月27日(水曜日)

忘れられた XML1.1

なんとなく「XML2.0ってなかったっけ?」「そういえばドラフトがあったような……」という話になり、いろいろ調べたら、それは XML2.0 ではなく XML1.1 (www.w3.org) の勘違いだったことが分かったのですが、その後 Google で検索したら、「XML1.1」という話を発見……。

忘れすぎです。まあ、忘れていても何ら問題なかったという話ですが。

※XML1.1 はバイナリが扱えるようになっただけなので、あんまり意味無いですし。

2007年6月26日(火曜日)

虫歯オリゼー

先日買ったもやしもん5 (www.amazon.co.jp)の A.オリゼーストラップを装着して使ってみたのですが、ふと気づくと、オリゼーの口の部分の白い塗りがちょろっとはげていて、なんか歯が欠けているように見えるという……。

※しかし、そもそもオリゼーには歯があるの?

2007年6月25日(月曜日)

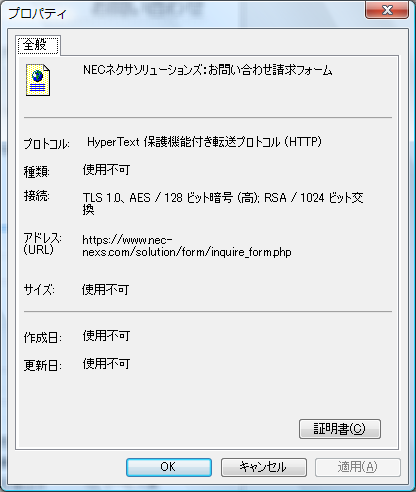

Web 業界に HTTPS の知識は普及するか

「銀行2.0はまだ来ない (takagi-hiromitsu.jp)」。

銀行に限らず「SSL2.0 と SSL3.0 を両方有効にしろ」という指示は結構あるのですが、そもそも、これらを両方とも有効にさせようとしている時点で何かがおかしいわけで……。おそらく、その指示を書いた人は「SSLを使っているらしい」という漠然とした理解しかない状態で、ひとまず「SSL」と名のつく設定を全部有効にさせようとしたのでしょう。

※もちろん、SSL という名前がつかない「TLS 1.0」を有効にするような指示は思いつきません。:-)

この手の記述の場合、リンクポリシーのケースと違って法務から文章が出てきたりはしないので、Web屋の責任である可能性が高いです。残念ながら、Web 業界には SSL/TLS について一通り理解している人って少ないと思うのですよね。少し前、某大手 Web屋 (弊社ではない) が作ったという某企業グループのガイドラインを見る機会があり、そこには SSL に関する項目も書かれていたのですが、いやぁ……。もちろんガイドラインは極秘のものなので、ここにその内容は書けませんけれども。

Web屋は HTTP/HTTPS のプロであるべきだと思いますし、HTTPS について一通り知っておく必要があると思うのですよね。もう少し HTTPS の知識が行き渡れば良いなぁ、と思うわけです。

※そしてその時、Web Site Expert (www.gihyo.co.jp) に HTTPS の基礎知識を一通り解説する系の記事が出たりすると良いのかなぁ、と思ったのでした。

2007年6月24日(日曜日)

cmd.exe の謎挙動

cmd.exe のコマンドラインから cmd と入力すると普通に cmd.exe が起動するだけなのですが、フルパスで /Windows/System32/cmd.exe を二回実行したら、何故か

サブディレクトリまたはファイル .exe は既に存在します。

と言われてしまいました。そしてふと見ると、カレントディレクトリに .exe というディレクトリがつくられているという……。最初意味が分からなかったのですが、これはどうも cmd /c md .exe を実行したときと同じ挙動のような気がします。

ちなみに、パスの区切りを / ではなく \ にすると、ちゃんと cmd.exe が起動します。

関連する話題: Windows

2007年6月23日(土曜日)

もやしもん5

もやしもん 5巻 (www.amazon.co.jp)が出ていたのですが、今回の表紙は何というか、一見もやしもんには見えませんでした……。何だこれ、と思ってよく見たらもやしもんだったという。

今回はおまけ付き (www.amazon.co.jp)のやつを購入しました。A.オリゼーのストラップなのですが。

※つか、おまけ付きは定価790円なんですが、Amazon マーケットプレイスでは既にプレミアがついている?

ビリー

最近「ビリー」が超はやっている……と言われて何のことだか分からなかったのですが、「Billy's boot camp (www.amazon.co.jp)」というものがあるのですね。エクササイズビデオ?

シリーズが妙にたくさんあるので、たしかに流行っているようではあるのですが……。

関連する話題: 与太話

WILLTY!

日経BPに「ウイルスを受信した瞬間に「無力化」するソフト、リアルクリエイトが3月から販売開始 (itpro.nikkeibp.co.jp)」という記事があるのですが、謎の追記がありますね。

【追記】2007年6月22日に,リアルクリエイトに再度取材した結果は以下の通りです。

(~中略~)

以上の点から,現時点では当ソフトの有効性を認めるまでには至りませんでした。(高槻 芳)

WILLTY というソフトなのですが、fetus Diary 2006/11/10(金) (fetus.k-hsu.net)やカテゴリー: WILLTY (fetus.k-hsu.net)を見ると、いろいろ参考になるネタがあります。要は昔懐かしい CompJapan の「新メモリ最適化ツール」と同じで、プラシーボ効果を動作原理とするツールなのでしょうね。

そもそも、アンチウィルスは「何も異常が起きないようにする」ということが目的ですから、インストールしてみて何も起きなかった、ということで効果アリと思ってしまう人は意外に多いかもしれません。プラシーボ効果を期待するのには向いていそうです。

2007年6月21日(木曜日)

ダブルエレキンはぐれなかった

くりきん (www.amazon.co.jp)。以前、アスナリアのレベルを上げたら急に弱くなったという現象が発生したので、試しにダブルエレキンをレベル99まで育ててみたのですが……特に弱くなったりはせず。攻撃力はほぼ同じなので、攻撃力のオーバーフローではないみたいですね。

2007年6月20日(水曜日)

POST にすることは CSRF の対策と言えるのか

「Webアプリケーションを作る前に知るべき10の脆弱性 (www.atmarkit.co.jp)」。いろいろ微妙な感じがするのですが、特に気になったのがこれ。

5.クロスサイトリクエストフォージェリ

CSRF(Cross Site Request Forgery)は、本来拒否すべき外部のWebページからのHTTPリクエストを受け付けてしまうというバグによって起こります。

(~中略~)

ランダムなトークンをフォームやURLに埋め込んでその整合性を確認したり、重要なデータ更新を扱う際には再度認証を行ったり、GETは使用しないといった対策が有効です。

前からずっと思っているのですが、「GETは使用しない」「POSTのみ許可する」というのは CSRF の「対策」になるのでしょうか? CSRF の性質上、POST で攻撃できないという道理がありませんし、実際、私が届け出たものも、「ぼくはまちちゃん」も、いずれも POST で攻撃が成立するものでした。逆に GET で攻撃された例というのは聞いたことがありません。

そもそも、普通は重要なデータ更新を扱う処理を GET にしたりはしないはずです。GET にすると、処理完了画面を利用者がリロードしただけで、データ更新処理がもう一度走ってしまいます。それはまずいですから、機能要件の面から POST にしろという要請があるはずです。

※POST でもリロードできますが、その場合は「データをもう一度送信しますか?」と聞かれるはず。

ちなみにRFC2616 の 9.1.1 にも、こんな事が書いてあります。

In particular, the convention has been established that the GET and HEAD methods SHOULD NOT have the significance of taking an action other than retrieval. These methods ought to be considered "safe". This allows user agents to represent other methods, such as POST, PUT and DELETE, in a special way, so that the user is made aware of the fact that a possibly unsafe action is being requested.

POST による攻撃しか見たことがないのは、CSRF 攻撃が成立しそうな部分には元から GET なんか使われていないからでしょう。GET が使われていたらまずいだろうとも思います。

そういったわけで、「重要なデータ更新処理を GET で実行できないようにした方が良い」というのは全くその通りだと思うのです。しかしながら、それが CSRF の「対策」になっているかというと、そんなことはないわけでして。対策として「有効」みたいに言われてしまうと、POST になっていれば CSRF 攻撃を受けないと誤解する人が出てきたりしないか、ちょっと心配です。

2007年6月17日(日曜日)

リダイレクタを挟んでも Referer は消えない

「リファラ実験 (www.teria.com)」というページを発見したのでメモ。私も以前実験したことがありますが、Opera までは見ていませんでした。このページの結果を見ると、Opera の挙動は微妙にバグっぽいですね。最新版でもそうなのかしら……。

関連する話題: セキュリティ

100%なら見分けるまでもない

ふと思った、どうでも良い話。

「ノーガードサイトの見分け方 (pc.nikkeibp.co.jp)」……って、見分けるも何も、100%脆弱 (itpro.nikkeibp.co.jp)って断言していませんでしたっけ。

※園田さんはセキュアスカイ・テクノロジーの非常勤取締役だと思うのですが。

マンガ買った

以前お勧めされていたものを購入。

- 東京トイボックス 1 (www.amazon.co.jp)

- 東京トイボックス 2 (www.amazon.co.jp)

1巻 45ページで納期云々言っているところの画面、ちゃんと Microsoft Project なんですね……。芸が細かいなぁ。

2007年6月16日(土曜日)

電脳コイル

6月16日(土) 午後3:00~5:00 教育テレビ にて「電脳コイル」の1~5話を一挙に放送する予定です。見逃してしまった方は、ぜひこの機会にご覧下さい。

以上、NHKアニメワールド:電脳コイル より

というわけで見ましたが、これは良作ではないかと。9月にDVDが出る (www.amazon.co.jp)ようですね。

関連する話題: アニメ

2007年6月15日(金曜日)

黒レッツノート

Let'snote 「ジェットブラックモデル」発売 (panasonic.co.jp)。なんてこったい。

※黒が欲しいとずっと言っていたのに、普通のを買ってしまった私はいったいどうすれば……。

関連する話題: PC / Let's Note

増殖力の高いキンは短期決戦向き

「採取して培養し、増殖させ、バトルする!?――ミクロな世界で個性的なキンたちとたわむれる (plusd.itmedia.co.jp)」。くりきん (www.amazon.co.jp)のレビューなのですが、ちょっと気になるところが。

要は、少数精鋭でいくか、数で押すかという感じだ。これは、戦い方に大いに関わってくる要素で、もし、自分のキンが相手よりも増殖力が高いのなら、時間を稼いでキンが増えるのを待つ方がいいし、逆に相手の増殖力が高ければ、敵の数が増える前に、先手必勝で勝負をつけた方がいい。

これはどちらかというと逆ですね。何故かというと、キンの数には上限があるからです。自分のキンも敵のキンも 200が最大で、それ以上増えません。

増殖力が低いけれども強力なLサイズのキンは、なかなか最大まで増殖しません。待てば待つほど増殖しますから、長期戦向きです。逆に、相手の Lサイズのキンが増殖してしまうと、手が付けられなくなります。

それに対して、増殖力が高いSサイズのキンは、あっという間に最大まで増殖してしまいます。それ以上待っても増えませんから、短期決戦に向いています。時間が経って相手のキンが最大まで増殖しても、それが弱いキンだったら大した脅威ではありません。

※ダイスケのブリゴキンが画面半分くらいを埋め尽くす光景は日常茶飯事ですが、全然怖くないですね。

実際には2キンバトルになりますので、片方をSサイズ、片方をLサイズにしておき、Sサイズで先行して敵の増殖を食い止めている間にLサイズを増殖させておき、十分に増殖したところでトドメ……なんて戦い方ができたりします。シンプルな割に、戦術の幅は結構広いです。

2007年6月14日(木曜日)

C#でJScriptをコンパイル

.NET Framework のメモ。こんなコードであっさり JScript.NET のコードをコンパイルできたりします。

using System;

using Microsoft.JScript;

using System.CodeDom.Compiler;

public class App{

public static int Main(){

try{

string sourcefile="compiled.js";

string outfile="compiled.exe";

JScriptCodeProvider compiler = new JScriptCodeProvider();

CompilerParameters cp = new CompilerParameters();

cp.GenerateExecutable = true;

cp.OutputAssembly = outfile;

CompilerResults cr = compiler.CompileAssemblyFromFile(cp, sourcefile);

foreach(string s in cr.Output){

Console.WriteLine(s);

}

}catch(Exception e){

Console.WriteLine(e.Message);

return 1;

}

return 0;

}

}

ちなみに csc でコンパイルするときは /r:Microsoft.JScript.dll みたいにしないと Microsoft.JScript名前空間が使えなかったりしますので要注意。

2007年6月11日(月曜日)

2007年6月10日(日曜日)

アスナリアがぐれた

くりきん (www.amazon.co.jp)でアスナリアを育てていたのですが、レベル80になったところで異変が。レベル79まではめちゃくちゃ強かったのですが、レベル80になったとたん、なんかぜんぜん勝てなくなってしまい……。

観察してみると、ほとんどのキンを一撃で粉砕するはずのアスナリアが、Sサイズのキンすら倒せずに一方的にやられている模様。これは……ひょっとして攻撃力がオーバーフローしたとか?

マンガ買った

「それでも町は廻っている (www.amazon.co.jp)」が面白かったので、Amazonで(おそらく)関連としてお勧めされていたマンガを買ってみました。

- ○本の住人 1 (www.amazon.co.jp)

一言だけ。ティルトウェイトって名前はありえないだろうと……。

ついでに周辺で平積みになっていたマンガを買ってみたり。

- ドージンワーク 1 (www.amazon.co.jp)

うわ、何この本。18禁な絵柄とかは無いのですが、明らかにお子様向けでないので要注意。

2007年6月6日(水曜日)

どうでも良いセキュリティクイズ

「インターネット美化運動2007」実施 (slashdot.jp)だそうで。まあ何というか、どこからツッコミを入れて良いものやら……。「パーソナルファイアウォール」は今や Windows に標準でついていて標準で有効になっているのですが、それとは別に製品を買えということなんですかね。Windows ME のユーザが対象とか?

※製品ならまだしも、偽アンチウィルスみたいなものを入れさせられてしまったら目も当てられない……。

とりあえず「セキュリティクイズ (www.soumu.go.jp)」というのがあったので試しに回答してみたのですが、何も起きませんでした。ソースを見たらこんな感じでした。

var point=0; // 点数

var max=30; // 満点

if(document.quiz.a[0].checked){point+=10;}

if(document.quiz.b[2].checked){point+=10;}

if(document.quiz.c[1].checked){point+=10;}

if(point==max){ location.href="security_quiz_kanshajo.htm";}

else{ location.href="security_quiz_zannen.htm";}

そもそも得点とか配点とか表示されるような仕組みではないのですが、内部的には30点満点なんですね。本気でどうでも良い話ですが。

関連する話題: セキュリティ

2007年6月5日(火曜日)

マンガ買った

- 大東京トイボックス 1 (www.amazon.co.jp)

- それでも町は廻っている 1 (www.amazon.co.jp)

- それでも町は廻っている 2 (www.amazon.co.jp)

笑わされてしまった……。

2007年6月3日(日曜日)

ポケモンセンタートウキョーが浜松町に

「ポケモンセンタートウキョーがおひっこしするよ! (www.pokemon.co.jp)」って、なんか凄いところに移ってくるのですね。

浜松町駅北口周辺の生態系がだいぶ変わりそうな気が……。

関連する話題: ポケモン

証明書についてステキな説明をするサイト

最近訳あってSSL/TLSについていろいろ調べているわけですが、こんなページを発見してしまいました……「ホスティングサービス・レンタルサーバー「ことねっと」 「セキュリティの警告」について (kotonet.com)」。

オレオレ証明書を受け入れさせようとするサイトは良くあるのですが、それらしい説明が作り込まれているのが凄いです。

※「ことねっと」によって作られたと主張するこの証明書が、ホントに「ことねっと」によって作られたものなのかどうか……という問題なのに、「ことねっと」という組織を信用するかどうかという問題にすり替えられてしまっていますね。

2007年6月2日(土曜日)

IE7 は 128bit が好きらしい

IE7のAES対応の続き。

Vista の IE7 と Firefox2 は双方とも AES に対応しているものの、Firefox が 256bit で通信できるのに対して、IE7 は 128bit になってしまいます。IE7 は 256bit に対応していないのか? と思いつつ Wireshark でパケットキャプチャして、Client Hello を確認してみると、以下の12の Cipher Suites をこの順番で出していました。

TLS_RSA_WITH_AES_128_CBC_SHA (0x002f)

TLS_RSA_WITH_AES_256_CBC_SHA (0x0035)

TLS_RSA_WITH_RC4_128_SHA (0x0005)

TLS_RSA_WITH_3DES_EDE_CBC_SHA (0x000a)

TLS_ECDHE_ECDSA_WITH_AES_128_CBC_SHA (0xc009)

TLS_ECDHE_ECDSA_WITH_AES_256_CBC_SHA (0xc00a)

TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA (0xc013)

TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA (0xc014)

TLS_DHE_DSS_WITH_AES_128_CBC_SHA (0x0032)

TLS_DHE_DSS_WITH_AES_256_CBC_SHA (0x0038)

TLS_DHE_DSS_WITH_3DES_EDE_CBC_SHA (0x0013)

TLS_RSA_WITH_RC4_128_MD5 (0x0004)

TLS_RSA_WITH_AES_256_CBC_SHA を出しているのですが、TLS_RSA_WITH_AES_128_CBC_SHA の方を先に出しています。「AES/256bitもOK、でも AES/128bit の方がスキ」と言っていることになるわけで、サーバ側ではお望み通りに AES/128bit を選択しているわけですね。

しかし、なんで 128bit のほうが優先なのでしょうね? この順番ってレジストリとかでいじれるのでしょうか……。

ちなみに、手元の Firefox2.0.0.4 ではこんな感じで、

TLS_DHE_RSA_WITH_AES_256_CBC_SHA (0x000039)

TLS_DHE_DSS_WITH_AES_256_CBC_SHA (0x000038)

TLS_RSA_WITH_AES_256_CBC_SHA (0x000035)

TLS_DHE_RSA_WITH_AES_128_CBC_SHA (0x000033)

TLS_DHE_DSS_WITH_AES_128_CBC_SHA (0x000032)

TLS_RSA_WITH_RC4_128_SHA (0x000005)

TLS_RSA_WITH_AES_128_CBC_SHA (0x00002f)

TLS_DHE_RSA_WITH_3DES_EDE_CBC_SHA (0x000016)

TLS_DHE_DSS_WITH_3DES_EDE_CBC_SHA (0x000013)

SSL_RSA_FIPS_WITH_3DES_EDE_CBC_SHA (0x00feff)

TLS_RSA_WITH_3DES_EDE_CBC_SHA (0x00000a)

256bit優先になっています。

関連する話題: Web / セキュリティ / Windows Vista / Internet Explorer

2007年6月1日(金曜日)

IE7のAES対応

IE7 は AES に対応しているという話をどこかで耳にした記憶があったのですが、AES 対応のはずのサーバと通信しても何故だか RC4 になってしまうので、おかしいなと思っていたのです。りゅうさん (rryu.sakura.ne.jp)の情報によると、実は Vista の IE7 だけが AES 対応らしいということだったので、適当に試してみました。

……というわけで、確かに Vista の IE7 は AES に対応しているようですね。XP SP2 の IE7 では同じサイトでも RC4 128bit になってしまうので、OS が Vista でないとダメということのようです。

※ちなみに、Firefox だと 256bit で行けたりしますね。

まあ、RC4 128bit でも当面は問題ないと思うのですが、CRYPTREC (www.cryptrec.jp) の電子政府推奨暗号リスト (www.cryptrec.jp)を見ると、

128-bit RC4は、SSL3.0/TLS1.0以上に限定して利用することを想定している。なお、リストに掲載されている別の暗号が利用できるのであれば、そちらを使用することが望ましい。

……なんてことが書いてあったりもしますので、気分的に AES のほうがいいかなぁと。

関連する話題: Web / セキュリティ / Windows Vista / Internet Explorer

東京トイボックス

マンガを超お勧めされたので、忘れないうちにメモ。

- 東京トイボックス 1 (www.amazon.co.jp)

- 東京トイボックス 2 (www.amazon.co.jp)

- 大東京トイボックス 1 (www.amazon.co.jp)

情報システム等の脆弱性情報の取扱いに関する研究会 報告書

「情報システム等の脆弱性情報の取扱いに関する研究会 報告書 (www.ipa.go.jp)」。「情報システム等の脆弱性情報の取扱いに関する研究会 2006 年度 報告書」という PDF 文書が公開されています。見ると、ベンダー登録の要件が緩和されるみたいですね。少し前に個人情報を提供しないとベンダー登録できないという話題がありましたが、それをふまえての対応なのでしょう。

しかし、「2. JVN の目指すべき方向に関する検討」の部分は Web の戦略に相当するものだと思うわけですが、この内容がなんともまあ微妙ですね……。戦略がしっかりしていないと下流工程で何をやっても駄目になるので、もうちょっと頑張って欲しいところなのですが。

あと余談ですが、

IPA 四半期レポートにおける発見者(希望者)の氏名紹介

→発見者をIPA 賞表彰。発見者による講演実施

なんかこういう書き方をされると物凄い違和感があるのですが……。

- 前(古い): 2007年5月のえび日記

- 次(新しい): 2007年7月のえび日記