2005年1月

2005年1月30日(日曜日)

Windows Server 2003, Web Edition は買えるのか

「Windows Server 2003 の価格とライセンス : よく寄せられる質問 (www.microsoft.com)」によると「Enterprise および Select、Open のライセンス契約による取得」で買えるようなことが書いてあるのですが、「Windows Server 2003, Web Edition の概要 (www.microsoft.com)」の方を見ると、

Windows Server 2003, Web Edition は以下の方にご利用いただけます。

• マイクロソフトとエンタープライズおよびセレクトのライセンス契約を結ぶカスタマ

• SPLA (サービス プロバイダ向けライセンス契約) を結ぶサービス プロバイダ

• マイクロソフトの OEM (Original Equipment Manufacturers) およびシステム ビルダのパートナーを通じて

となっていて、こちらでは Open が抜けていますね。「ライセンス コスト シミュレーション (www.microsoft.com)」にも項目が出てこないですし、なにかと謎が多いです。

- 「Windows Server 2003, Web Edition は買えるのか」にコメントを書く

関連する話題: Microsoft / Windows Server 2003

lynx で逮捕

「Lynxでアクセスしたら逮捕された? (slashdot.jp)」って、もの凄い話ですね。例の事件の逮捕も信じられない感じでしたが、これはその上をきますね。

※rootkit が lynx を使うこともあるらしい (slashdot.jp)ので、IDS が lynx のアクセスに対してアラートを出すようなことはあり得るのかも。

関連する話題: セキュリティ

2005年1月27日(木曜日)

Windows Small Business Server 2003 は……

Windows Server 2003 Standard よりも Windows Small Business Server 2003 Standard の方が安いような気がするのですが、ひょっとして、Windows Small Business Server 2003 には IIS は入っていないのでしょうか。

……MS のサイトを見ても良く分からなかったのですが、「"マイクロソフトの本気" Windows Small Business Server 2003インストール完全ガイド (pcweb.mycom.co.jp)」あたりを見ると、いちおう IIS は入るみたいですね。

さらに、隔日日記 - 2004/08 (clabo.dyndns.org)で Windows Small Business Server 2003 に関する記述を発見。IIS はちゃんとあって ASP.NET も動くみたいですね。しかし、ドメインコントローラとして構成しないと勝手にシャットダウンするらしいです。なんだそりゃ?

※ドメインコントローラと同じマシンで Web サーバを動かすというのはかなり抵抗があるのですが、そもそも Windows Small Business Server 2003 ってそういうコンセプトなんでしょうね。

関連する話題: Windows / Windows Server 2003

放置プレイというか

「報告されたWebサーバーの2割が危険を放置──IPAなどが警鐘 (itpro.nikkeibp.co.jp)」って、なんか凄い見出しですが、IPA からの連絡を受けても放置している……というより、そもそも IPA からのメールを見ていないのではないかと思います。まあ、いずれにしても放置プレイにかわりありませんが。

※というか、そもそも連絡先が分からないケースとかもあるんだろうなぁ。

この話自体は他の所の方が分かりやすいかも。

- IPAとJPCERT/CC、2004年第4四半期の脆弱性届出状況を公開 (internet.watch.impress.co.jp)

- 2004年の脆弱性届け出は172件、48件対策完了 - IPAが事業報告 (pcweb.mycom.co.jp)

- IPAとJPCERT、ソフトの脆弱性に関する届出状況を発表 (enterprise.watch.impress.co.jp)

なぜか MYCOM PCWEB にだけ届出人数の記載があります (Q3の時もそうでしたが)。

届出数自体は、第3四半期のソフト19件、Webアプリ73件の計92件から、第4四半期のそれぞれ13件、67件、計80件とわずかに減少している。ただ認知度の向上が図れたせいか、届出をした人数は30人程度と、以前より増加しているそうだ。

22人が30人に増加、しかし届出件数は減。Q3 では一人で大量に「ストック」を吐きだした人がいて、Q4 ではそういう人が減ったと考えると、一応つじつまは合います。

なお、JVNは、サイトを公開してから「厳しいご意見」(伊藤氏)が多かったそうで、一つずつ改良を加えて、JVNをよりよいものにしていくよう努力しているという。

厳しいご意見というのは、具体的には「このままではJVNは役に立たない (www.takagi-hiromitsu.jp)」というご意見ですか。

まあ私もいろいろ言いたいことはありますが、ともあれ IPA には頑張ってもらいたいです。

関連する話題: セキュリティ / IPA / 情報セキュリティ早期警戒パートナーシップ

2005年1月26日(水曜日)

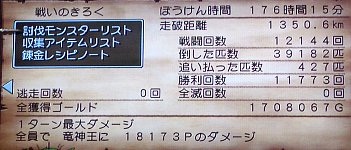

ドラクエ8の最大ダメージ・改

ドラクエ8 (www.amazon.co.jp)、いっかくうさぎにルカニとディバインスペルをかけて、ヤンガスにバイキルトをかけ、スーパーハイテンションにして「烈風獣神斬」で、11999 ダメージを確認しました。

これが最大ダメージ、なのかなぁ。少なくとも、この方法ではこれが限界のようです。

※……というか、これ以上行くとか言われても、もう気力が続かないです。ヤンガスには「ちからのたね」を 60個投与してあるわけですが、自動戦闘とはいえ 400時間かかってます。

2005年1月25日(火曜日)

また脆弱性による情報漏洩?

ポーラ化粧品、2件の個人情報漏洩事件を公表~合計59,092件の情報が漏洩 (internet.watch.impress.co.jp)ということで、興味深いですね。

個人情報流出のうち、1件は19日に同社のWebに対する脆弱性の情報が寄せられ、調査したところ58,254件の個人情報に対して外部からアクセスされていたことが判明。

脆弱性による漏洩らしいですが、具体的にはどういう脆弱性だったのでしょう。

ポーラ化粧品側には「お客様情報流出のご報告とお詫び (www.pola.co.jp)」なるものが出ていますが、そちらにも脆弱性の内容は書かれておらず、単に「不正アクセス」呼ばわりしているだけのようです。

弊社ホームページでは、今回原因となったセキュリティホールを削除し、それ以外のセキュリティホールは存在しないことを確認いたしております。

以上、お客様情報流出のご報告とお詫び より

「セキュリティホール」に「削除」という動詞が結びつくことに違和感がありますがそれは良いとして、「それ以外のセキュリティホールは存在しないことを確認いたしております」というのはどうなのでしょうね。そもそも、

ポーラ化粧品では、お客さまにご登録いただく個人情報の安全性を考慮し、日本ベリサイン社のSSL(暗号化通信)を採用しております。また、当SSLページではブラウザ下部にSSLの鍵マークは表示されませんが、実際のデータは暗号化して送信されますので、ご安心ください。

以上、個人情報の通信セキュリティについて より

※強調は引用者による

このような記述をしている時点で不安になりますけれども。

IPA 届出状況 Q4

「ソフトウエア等の脆弱性関連情報に関する届出状況[2004年第4四半期(10月~12月)] (www.ipa.go.jp)」が出ていますね。

※どうでも良いですが、なんでこの PDF はテキストのコピーを禁止しているのでしょうか。

ウェブアプリケーションの脆弱性関連情報は、届出件数 67 件だそうです。

Q3 と大して変わっていないように見えるかもしれませんが、私の届出件数が

- Q3: 12件

- Q4: 33件

なので、私の届出を除くと 61→34の大幅減。

また、新しい攻撃手法として知られている「HTTP レスポンス分割 (HTTP Response Splitting)」に関する届出が数件ありました。

「数件」っていやに曖昧ですが、具体的な件数が書けない理由でもあるのでしょうか。後半の統計を見ると 140件中の 4% ですので、5~6件といったところだと思いますが、私の届出は 5件。:-)

※しかし「HTTP レスポンス・スプリッティング」は新しいと言えば新しいですが、HTTP応答ヘッダに CR+LF がインジェクションできることの危険性は昔から知られていたように思います。少なくとも、私がココログ大アンケートの脆弱性に気づいたときは「HTTP レスポンス・スプリッティング」という言葉を知りませんでしたし。

関連する話題: セキュリティ / IPA / 情報セキュリティ早期警戒パートナーシップ

2005年1月24日(月曜日)

求刑

論告。求刑は 8か月のようで。

- ACCS不正アクセス裁判、検察側は元研究者に懲役8カ月を求刑 (internet.watch.impress.co.jp)

- ACCS不正アクセス事件、元研究員に懲役8月求刑 (www.itmedia.co.jp)

- 不正アクセス事件の元京大研究員、検察が懲役8カ月求刑 (www.asahi.com)

まあそれはそれとして、

検察側は論告で、被告の行為は通常であればFTPサーバーによってIDとパスワードが必要とされるファイルに対してこれを回避する方法でアクセスしたものであり、不正アクセス行為に相当すると主張。

やはりどうしても気になるのは、検察側の主張が ACCS の主張と矛盾するということです。検察は、問題のファイルが「通常であればFTPサーバーによって」アクセスされているという主張をしているわけですが、ACCS は「セキュリティ問題について(12) (www.askaccs.ne.jp)」で、このファイルの存在を知らされていなかったと主張しています。

(2)「旧標準CGI」は、顧客が書き込んだ内容(個人情報など)をCSVファイルとして保存する機能を持っており、ACCSは個人情報保護のためこのCSVファイルを定期的に削除していました。ところが、設定マニュアルに記載されていない自動生成ファイルがあり、そこに顧客が書き込んだ内容すべてが記録され、これを元国立大学研究員が不正に入手しています。CGI提供者であるファーストサーバ(株)は、なぜこのファイルの存在を顧客に知らせていなかったのか。

以上、セキュリティ問題について(12) より

これが正しいなら、ACCS が FTP でそのファイルをダウンロードしたこともないはずです。

また、もしファーストサーバがこのファイルを FTP でダウンロードしていたのなら、ASK ACCS に寄せられた個人情報がファーストサーバに漏れていたことになります。そんなことが起きていたとすると大きな問題ですが、少なくとも今のところ、当該ファイルがファーストサーバに閲覧されていたというような話は出ていません。そしてこのファイルが他の誰かによって FTP 経由でアクセスされていた、という話も出ていません。出ていたらこれまた大変ですが……。

個人的には、単に検察の主張が事実に反しているのだろうと思います。しかし、何故事実に反する主張をしてまで「FTP」を持ち出したのかが謎です。「デバッグする人が telnet や SSH 経由で見ることを想定していたはずだ」という主張ならまだ事実に沿っているでしょうし、検察の主張としても問題ないと思うのですが……。

※実際には問題のファイルが telnet や SSH 経由でアクセスされたことも無かったでしょう (そういったアクセスがあったなら、やはりここでも情報漏洩の問題が発生します)。このファイルにアクセスしたのは唯一、問題の CGI のプロセスだけだっただろうと思います。

関連する話題: セキュリティ / ACCS / ASK ACCS 個人情報漏洩事件 / ファーストサーバ

2005年1月23日(日曜日)

ココログにはビジネスユースもある

更新: 2005年2月23日

「[connect24h:8297] Re: 銀行のサーバが攻撃されていました。 (www.st.ryukoku.ac.jp)」を読んで知ったのですが、ココログをビジネスで使用している企業というのがあるそうですね。

ココログに関しては、所詮個人の趣味の blog だろうし、セキュリティに関しては多少のことは気にしなくて良いだろうという判断をしていました。しかしビジネスユースがあるとなると……。

※2005-02-23 追記: ココログの脆弱性として 2件ほど届け出ましたが、1件は修正、1件は脆弱性ではないとして取扱い終了となりました。ココログの SSI インジェクション参照。

2005年1月22日(土曜日)

2003 が動く小型静音PC

ハイテックの EES-3610 (www.hightech.co.jp) は、動作確認済みOS (www.hightech.co.jp) に Windows Server 2003 があるようですね。メモメモ。

関連する話題: メモ / Windows Server 2003

9999 OVER

「最大ダメージに疑問」で検証が難しいと書きましたが、よく考えると、べつに「かえん斬り」にこだわる必要もないのでした。ヤンガスの「烈風獣神斬」なら、獣系に 2倍打撃で、しかもバギ系属性なのでもってこいです。

というわけで、あらためて検証。

あっさり超えてしまいましたね。

というわけで、「ドラクエ8の最大ダメージ」で 9999 が上限と書いたのは誤りでした。謹んで訂正させていただきます。

なお、上の写真では敵の上に表示される数値が 4桁しか出ていないように見えますが、実際には 5桁出ます。

NTP

「福岡大のNTPサーバがアクセス集中で悲鳴 (www.itmedia.co.jp)」という話を見て、そういえば Windows XP には同期する機能があったなと思い、同期するようにしてみました。NTP サーバは ASAHIネットのものを指定。

それで同期してみたのですが、NG。単純に UDP/123 がファイアウォールで蹴られていたためで、穴を開けたら同期できました。

関連する話題: ネットワーク

2005年1月21日(金曜日)

最大ダメージに疑問

更新: 2005年1月22日

以前、ドラクエ8の最大ダメージは 9999 という話を書きましたが、違うかもしれません。

MP が十分に高いゼシカがスーパーハイテンション状態でマダンテを使うと、ほとんどの敵に 5008 のダメージを与えます。ところが、狂った竜神王に対しては、何故かぴったり 5000 のダメージとなります。この 5000 という数字はどこから出てくるのでしょうか?

調べてみると、どうも竜神王は炎系の攻撃全般に強めの耐性があるらしく、マダンテのダメージも半減するようです。半減で 5000 というのはきりの良い数字です。9999ダメージを半減して 5000 になっている可能性が高いと思われます。

また、竜神王にディバインスペルを使ってからマダンテを撃つと、ちゃんと 5008 ダメージになることが確認できました。

このことから、ダメージ計算の際、ダメージを 9999 に補正する処理よりも後で耐性の処理をしていることが推測できます。また、ディバインスペルの処理も 9999 補正より後であることが分かります (あるいは耐性値そのものを修正しているのかも)。呪文のダメージ上限の処理は、それらよりも後に入っているようです。

普通に考えるとダメージを 9999 に補正する処理が 2回入っているとは考えにくいので、以下のような順で処理していると考えられます。

- いろいろ計算してダメージを算出

- ダメージが 9999 を超えていたら 9999 に修正

- 耐性とディバインスペルによるダメージ修正

- 呪文などの場合、最大ダメージを超えていたら最大値に修正

これは最大ダメージが 9999 を超える可能性があることを示唆しています。耐性のない敵にディバインスペルをかければ、9999 ダメージに修正された後でダメージが増えるはずだからです。

これは仮説に過ぎず、最後にもう一度「9999 に修正」という処理をしている可能性もあります。検証したいのですが、検証は困難です。可能性があるのは攻撃力依存の属性攻撃で、たとえば「かえん斬り」などですが、9999ダメージを超えるためにはどれだけのちからのたねが必要になることやら……。

※2005-01-22追記 : 検証しました。9999 OVER参照のこと。

大谷spam

総務省から、「「総務省認可」をかたった業者による不当料金請求にご注意ください (www.soumu.go.jp)」という文書が出ているようです。

この「総務省認可」というメール、少し前から派手に活躍している「大谷」なる人物の仕業で、懲りもせずにメールの文面だけ変えて同じことを繰り返しているようです。

※誘導される先のサイトのドメインを Whois すると「大谷」という名前で登録されているというだけなので、それが本名かどうかは分かりません。

まあそれは良いのですが (いや、良くはないのですが)、半月ほど前、同僚から「大谷」のメールについて相談されたときにいろいろ調べてみたところ、問題のサイトにはクロスサイトスクリプティング脆弱性があることが判明しました。

って、脆弱性なのかな……。そもそもこれは詐欺目的のサイトですので、XSS なんぞあろうがなかろうが、サイトの存在自体が脅威なのですよね。なんか放置で良いような気がしています。

関連する話題: セキュリティ

ACCS もオレオレ証明書

コンピュータソフトウェア著作権協会(ACCS)は21日、同協会が運営するサイトのURLを「www2.accsjp.or.jp」に変更したと発表した。

そして、SSL なところがことごとくオレオレ証明書になってしまっていますね。

ドメインが変わったのに証明書は以前のドメインに対して発行されたものをそのまま使っているためですが、気づいてないのかな……。

2005年1月20日(木曜日)

タグじゃないし

Google などのコメントスパム対策の話ですが、Internet Watch の説明は非常に分かりやすいと思います。

今回実装された機能は、リンクに新たな属性「rel="nofollow"」(以下nofollow属性)を付加することで、同属性のリンクをGoogleのページランクの対象から除外するというもの。例えば「Visit my discount pharmaceuticals site.」というコメントスパムのリンクが<a href="http://www.example.com/" rel="nofollow">となっていれば、Googleのページランクには影響せず、コメントスパムの投稿者は「Googleでのページランクを上げる」という本来の目的を得られなくなる。こうして、コメントスパムの有効性を無効とすることで、コメントスパムを防止するという。

実は最初、MYCOM PC WEB の「ブログを荒らすコメントスパム、検索大手が対策に本腰 (pcweb.mycom.co.jp)」や、IT Media の「Googleなど、リンクスパム対策に乗り出す――「ノーフォロー」タグを導入へ (www.itmedia.co.jp)」の方を読んだのですが、さっぱり意味が分かりませんでした。分からなかった主な原因は、属性をタグと呼んでしまっていることにあると思います。

そもそも "NOFOLLOW" の指定自体は昔から存在していて、HTML4.01 B.4.1.2 (www.w3.org)でも触れられています。しかし、この方法は meta要素を使用したもので、ページ単位の指定しかできず、ページ内の特定のアンカーだけを NOFOLLOW とするような指定はできませんでした。

それに対し、今回出てきている rel属性を使用する方法は、特定のアンカーだけに NOFOLLOW を指定することができます。コメント内のアンカー、あるいはコメントを表示するためのアンカーにだけ NOFOLLOW を指定することができるようになり、それがコメントスパム対策になるわけです。

というわけで、今回は要素(タグ)ではなく属性を使った指定だというところが重要なのに、その重要なところの用語がおかしかったため、意味がさっぱり分からなかったのでした。「タグで "NOFOLLOW" を指定」などといわれると、従来からある meta要素による指定のこととしか思えないわけです。

※複数のメディアが同じ過ちを犯しているので、ニュースソースからして過ちを犯している可能性が高いような気がしますが、それをちゃんと「属性」として報じた Internet Watch はすばらしいと思います。

関連する話題: HTML

2005年1月19日(水曜日)

Windows Server 2003, Web Edition は小売りされていない

"Windows Server 2003, Web Edition" は……

Q. Windows Server 2003, Web Edition のライセンスはどのような方法で入手できますか。

A. Windows Server 2003, Web Edition は、Enterprise および Select、Open のライセンス契約による取得、マイクロソフトの OEM やシステム ビルダからのプレインストール マシンによる取得、およびサービス プロバイダからのサービス プロバイダ ライセンス契約 (SPLA) による取得が可能です。

……個人で普通に買うことはできない。10へぇ。

いや、ひょっとして Open License プログラムって個人でも使えるのでしょうか?

関連する話題: Windows / Windows Server 2003

2005年1月18日(火曜日)

イーレッツもオレオレ証明書

イーレッツ (www.e-lets.co.jp)のサイトを見ていて気づいたのですが、ユーザ登録フォーム (www.e-lets.co.jp)はオレオレ証明書なのですね。「ご利用の前に (www.e-lets.co.jp)」の Cookie 設定の案内も微妙ですし、ちょっとがっかり。

※いや、実は Windows Server 2003 (www.amazon.co.jp) が動いてファンレスで省電力で省スペースなマシンというのは無いだろうかと思って探したりしているのですが、Be Silent (www.e-lets.co.jp)って Windows Server 2003 動くのかしら。Windows XP Professional は動くらしいのですが……。

2005年1月16日(日曜日)

1MB超の VIEWSTATE

「データのダウンロード -環境省花粉観測システム- (kafun.nies.go.jp)」ですが、デフォルトのまま submit すると異様に待たされると思ったら、次のページにはなんと 1.12MB の VIEWSTATE が……。

ASP.NET を活用するのは良いのですが、これはちょっと使い方に問題があるような気が。

関連する話題: ASP.NET

2005年1月15日(土曜日)

mailto: URL でメーラーが起動するのを止める

mailto: スキームの URL でメーラーが起動するのがひたすら鬱陶しく感じる時があるのですが、IE の「インターネットオプション」の「プログラム」タブではメーラーの種類が選べるようになっているものの、何も起動しないような選択はできないようです。

そこで、「フォルダ オプション」の「ファイルの種類」で "URL: Mailto Protocol" の「詳細設定」を開き、open というアクションを削除してみました。すると、mailto: なアンカーをクリックしてもメーラーは起動しなくなりました。

便利は便利ですが、何も起きないというのもちょっと嫌ですね。「アクションが指定されていない」とかなんとかメッセージを出してくれても良さそうなのに……。

※まあ、javascript: スキームの URL も何も起きないわけでして、それと同じと言われればそうなのですが。

関連する話題: Internet Explorer

地方公共団体のサーバ証明書

高木さんの14日の日記 (takagi-hiromitsu.jp)には、地方公共団体のサーバ証明書話の続きが出ていますね。

埼玉県は、担当者のレベルは広島市よりマシだと思いますが、やらせようとしていることの危険性はむしろ高いですね。指摘されている通り、フィンガープリントの書かれているページ自体がなりすましに遭っていたらどうにもならない上に、インストール後は悪意あるサーバ証明書を無条件に受け入れてしまうのですからどうにもなりません。

※もっとも、ルート証明書のインストール自体は否定しないというか、自分の管理しているサーバに自己証明書の SSL を入れて、そのルート証明書を自分のマシンに入れたりするのは問題ないと思うわけですが。信頼できないルートで入手してはならないということです。

しかし、何でこんなあほらしいことが起きているのでしょうね。地方公共団体はみんなこんなに駄目というわけでもなくて、たとえば東京都のフォーム (aps.metro.tokyo.jp)や静岡県のフォーム (www2.pref.shizuoka.jp)は普通にベリサインです。市レベルでも 静岡市のフォーム (sc.city.shizuoka.shizuoka.jp)、東京都町田市のフォーム (www.city.machida.tokyo.jp)、西東京市のフォーム (forum.city.nishitokyo.lg.jp)なんかみんなベリサインですね。そんなわけで、「地方公共団体だからベリサインは使えない」というような事情があるわけでもないと思うのですが……。

※なんか揃いも揃ってベリサインなのも気になると言えば気になるのですが、私の知っているところがたまたまベリサインなだけかもしれません。

2005年1月14日(金曜日)

オレオレ証明書

更新: 2004年1月15日

高木さんの「[memo:8046] 完全匿名モードのSSL/TLSの利用は可能か (memo.st.ryukoku.ac.jp)」ですが、「オレオレ証明書」というネーミングは秀逸だと思いました。

※2004-01-15 追記: 高木さんの 15日の日記 (takagi-hiromitsu.jp)によると、「オレオレ証明書」という呼称は高木さんの発案ではなく、高木さんがLucky Lovely Laboratory の 1月12日 (www.cubed-l.org)を見て気に入られたもののようです。

2005年1月13日(木曜日)

2005年1月12日(水曜日)

head 内の noscript で frameset が無効化される

高木さんのところ (takagi-hiromitsu.jp)で、広島市曰く「警告は出ますがセキュリティ自体には問題ない」 (takagi-hiromitsu.jp)という話が出ています。これ、もの凄いですね。無効な証明書はたまに見ますが、証明書の発行元・期限・サイト名の全てで警告が出ているというのは初めて見ました。

ところで、そこで紹介されている業者のサイトのトップページ (http://www.hiroins.co.jp/ (www.hiroins.co.jp)) にスクリプト無効の IE でアクセスすると、スクリプトとフレームを云々という画面になります。不思議なことに、このページ自体はスクリプトを使っていないにもかかわらず、スクリプト無効だとフレームが機能しません。

head要素内に noscript要素は入れられませんから、そこで body要素が始まったものと解釈し、下の frameset要素が無視される……と理解するといちおう筋は通ります。しかし、スクリプト有効時には frameset が解釈されるのが謎です。ひょっとすると、IE は スクリプト有効時には noscript要素そのものが無いものとして解釈しているのかもしれません。

ちなみに、Firefox だと frameset が解釈されます。まあ、これは不正な HTML 文書のエラー処理なので、どんな動作をしても問題ないと言えば問題ないのですが。

※ちなみにこのページ、伝説の noframe要素もありますね。久しぶりに見ました。:-)

関連する話題: Web / セキュリティ / Internet Explorer / フレーム

国立国会図書館のロボット

最近、こんな URL がリクエストされます。

- http://altba.com/bakera/hatomaru.aspx/yomoyama/commentdecl/).href=

- http://altba.com/bakera/hatomaru.aspx/yomoyama/commentdecl/).style.display=

- http://altba.com/bakera/hatomaru.aspx/yomoyama/commentdecl/;document.getElementById(

Referer は http://altba.com/bakera/hatomaru.aspx/yomoyama/commentdecl/comment (altba.com) なのですが、このページにはそんなリンクありません。ソース内には ").href=" とか ").style.display=" とか ";document.getElementById(" という文字列自体は存在しているのですが、href 属性に指定しているわけではありませんし。この UA、HTML の解釈にかなり大きな問題を抱えているように思います (XHTML だから、なのかもしれませんが)。

さらにこの UA は同じ Referer で以下のような URL を次々とリクエストしています。

- http://altba.com/bakera/hatomaru.aspx/yomoyama/commentdecl/1173

- http://altba.com/bakera/hatomaru.aspx/yomoyama/commentdecl/1174

- http://altba.com/bakera/hatomaru.aspx/yomoyama/commentdecl/1176

- http://altba.com/bakera/hatomaru.aspx/yomoyama/commentdecl/1178

- http://altba.com/bakera/hatomaru.aspx/yomoyama/commentdecl/1179

- http://altba.com/bakera/hatomaru.aspx/yomoyama/commentdecl/1196

- http://altba.com/bakera/hatomaru.aspx/yomoyama/commentdecl/1197

そんなリンクもありません。そのかわり、このページには http://altba.com/bakera/hatomaru.aspx/htmlbbs/article/1173 (altba.com) などの URL へのリンクが存在しています。これは相対 URL で以下のように書かれています。

<a href="../../htmlbbs/article/1173"

やっぱり HTML の解釈時に何か凄い間違いを犯しているとしか思えないのですが……。http://altba.com/bakera/hatomaru.aspx/yomoyama/commentdecl/commentに href="../../htmlbbs/article/1173" と書かれているのを、どうしたら http://altba.com/bakera/hatomaru.aspx/yomoyama/commentdecl/1173 と解釈できるのかさっぱりわかりません。

その UA の User-Agent: フィールドの値は以下の通り。

User-Agent : ndl-japan-research-robot-1.1 (http://www.ndl.go.jp/jp/aboutus/bulkresearch2004/index.html)(http://e-public.nttdata.co.jp/bulkresearch2004/index.html)

なんと国会図書館 (www.ndl.go.jp)のロボットでしたか。スラッシュドットに「国会図書館が.jpなウェブを全部保存する計画 (slashdot.jp)」という話が出ていましたが、もう調査を開始しているのですね。

いくらなんでもロボットの動作が悲し過ぎですが、これはまだテスト段階なのでしょう。って、これで実際にクロールさせているというのも凄いと言えば凄いですが。

悪意あるソフトウェアの削除ツール

Windows Update すると「悪意あるソフトウェアの削除ツール」というのがインストールされますね。使用方法などの情報を探してみると、「Windows Server 2003、 Windows XP または Windows 2000 を実行しているコンピュータから悪質な一般的な、特定のソフトウェアを削除するのに、 Microsoft Windows悪質 ソフトウェア削除 ツール が役立ちます。 (support.microsoft.com)」という KB がヒット……って機械翻訳ですか。Internet Watch の「マイクロソフトのウイルス駆除ツール、日本でもダウンロード配布開始 (internet.watch.impress.co.jp)」などを読んだ方が良いかも。

2005年1月11日(火曜日)

ログイン前にセッションID発行再び

とあるログインフォームですが、PHPSESSID という hidden パラメータがあり、アクセスするたびに値が変化するという……。ログイン前にセッション ID を発行してしまっている可能性が高く、セッション固定攻撃ができてしまいそうな気配が。

しかし、幸か不幸か私はこのログインフォームの正規パスワードを持っていないので、セッションハイジャックできるかどうかをチェックすることもできません。IPA に届け出ることも考えたのですが、本当にそれがセッション追跡パラメータとして機能するかどうかも確認していないわけですから、いくら何でもという気がします。

まあそれはそれとして、これ、少し前にセッション固定攻撃可能な脆弱性を発見してしまった某システムとそっくりなパターンなのですよね。その某システムも PHP で実装されていたのですが、何か PHP にはログイン前にセッション ID を発行してしまいがちな要因があるのかしら。

ちなみに某システムの場合は「セキュリティ強化」と称して修正され、ログイン前にセッション ID を発行したりしないようになりました。修正後も PHP は 4.2.2 (!) のままだったので、PHP 自体の脆弱性というわけでもないと思うのです。

※その後 Sever: フィールドから PHP のバージョン情報を削除するという処置を行ったようなので、今も 4.2.2 なのかどうかは分かりません。

2005年1月10日(月曜日)

ADSLが不調

更新: 2005年1月10日

全く繋がらず。ADSL モデムを再起動してもどうにもならないという。

tracert してみるとモデムから 1つ外には出て行っているようなので、ISP 側の問題なのかも。

※2005-01-12 追記: ASAHIネットから「障害のお詫び」というメールが来ました。ネットワーク機器の障害だったようです。

2005年1月8日(土曜日)

いぼじ

「もじぴったん (www.amazon.co.jp)」をまったりとプレイ。

「い」で始まり、2文字でも 3文字でも言葉として成立する文字列 (たとえば「いしや」= 意思、医者) が 16組ほど要求される面があってかなり悩んだのですが、最後に思いついた救世主は……「いぼじ」。ちゃんとあるんですね……。

関連する話題: ゲーム

2005年1月6日(木曜日)

もじぴったん

なんとなく「もじぴったん (www.amazon.co.jp)」を購入。

周囲で Pictori (pictori.keitap.com) が流行っているで触発されて……というわけでもなくて、ちょっと前にたまたま無料お試し版 (namco-ch.net)をプレイしてみて面白かったので。

妖精さん敗れる

ドラクエ8 (www.amazon.co.jp)、天の祭壇で妖精さんに任せて出かけ、10時間ほどして帰ってきたら教会にいました……。ククールさえ生きていれば何とかなるはずなのですが、ブラックルーンに先制されてザラキーマで死んだか、あるいはトロルキングの痛恨が連続で当たったのかしら。

※「こんなこともあろうかと」メモリーカードを抜いてあったので問題はありませんでしたが。

この脆弱性は……

NetSecurity の「編集部はご難続き SCAN編集部騒動記(2) (www.netsecurity.ne.jp)」を読んでいたら、末尾付近に「ColdFusion エラー出力画面のクロスサイトスクリプティング脆弱性(2003.9.22) (old.netsecurity.ne.jp)」へのリンクがあったわけですが。

うわ……これ、私がかつてとある ColdFusion なサイトで発見した奴ですね。ColdFusion の脆弱性っぽかったのですが、私は ColdFusion には詳しくないので、詳しい人に聞いてみたところ「最新のパッチが当たってないだけじゃん?」ということだったので、そんなもんかと思って放置していたという。

それが 2003年6月の出来事でした……。

関連する話題: セキュリティ

2005年1月5日(水曜日)

戦歴

ドラクエ8 (www.amazon.co.jp)、ふと気づくとオリハルコンを使い果たしていてアイテムコンプリートができない状態だったので、パンドラボックス 800匹ほど狩って「オリハルコン」を 2つ獲得。いや、コンプリートしても意味が無い上にメタルキングの槍と覇王の斧を失ってしまうのですが。

あとはスキルの種120個をかき集めれば一通りやり尽くした感じになるかと思いますが、なんかもう根性が続かないというか……。ふと気づくと、戦歴はこんな感じになっています。

もっとも、プレイ時間の半分くらいは妖精さんなのですが。

なお、1ターン最大ダメージが 18173 と微妙な数字ですが、これはもちろん極限の数字ではありません。根性がなかったので、18000 超えれば良いかという感じで妥協してしまいました。:-)

2005年1月4日(火曜日)

2005年1月2日(日曜日)

ドラクエ8の最大ダメージ

更新: 2005年1月22日

ドラクエ8 (www.amazon.co.jp)で最大のダメージを叩き出す攻撃は何かと問われたとき、「マダンテ」を思い浮かべる人は多いと思います。威力は MP に比例し、レベル99 になれば溜めない状態でも軽く 1000 を超えるダメージ。テンションを溜めて放てばさぞ強力だろう……と思いきや、実はどう頑張っても 5008 ダメージしか出ません。

どうも呪文にはそれぞれにダメージの上限が定められていて、マダンテの場合はそれが 5008 に設定されているようです。ギガブレイクなどの攻撃力に依存しない特技も同様で、値は異なるものの、それぞれに上限があります。そして、それらは全てマダンテより低い値になっています。

というわけで、一発の最大ダメージは 5008……と思いきや、実は攻撃力に依存する技ではもっとダメージを与えられたりするのです。たとえば「ドラゴン斬り」がそうで、力が 400 の主人公が「ドラゴンスレイヤー」と「ごうけつのうでわ」を装備してスーパーハイテンション状態になり、バイキルトをかけられた状態でドラゴンに対して放つと、ダメージは軽く 9000 を超えます。

と、ここまではかなり早い段階で分かっていたのですが、そうなると、ドラゴン斬りでどこまでのダメージを出せるのかが気になってきます。というわけで、延々とミミック狩りで「ちからのたね」を集め、主人公の攻撃力を上げてみました。

その結果、上限値が判明。

まあ今回のドラクエではダメージの表示形式が FF 方式ですので、この上限は予想していました。おそらく、他のどんな技でもダメージがこの値を上回ることはないでしょう。

このことから、「1ターン最大ダメージ」の理論最高値も分かります。HP が最も高い敵に対してまず最大HP-1 のダメージを与え、9999ダメージでとどめを刺した場合が最大になるはずです。狂った竜神王の HP が 8300 らしいので、「1ターン最大ダメージ」の最大値は 18298 となるものと思われます。

※2005-01-11追記: よく考えたら、敵が回復すればもっと行く可能性がありますね。メガザルを使う敵と一緒に出てくる奴で狙ってみるとか……。

※2005-01-22追記: 最大ダメージは 9999 を超えることが分かりました。9999 OVER参照のこと。

2005年1月1日(土曜日)

- 前(古い): 2004年12月のえび日記

- 次(新しい): 2005年2月のえび日記