2004年12月

2004年12月31日(金曜日)

曙

曙の K-1 デビュー当時、半分冗談で「総合やればええんちゃう? 曙のマウントポジションが見てみたい」などと発言していた私ですが。

曙はいちおう上に乗りましたが、駄目でしたね。残念。

- 「曙」にコメントを書く

関連する話題: 格闘技

2004年12月30日(木曜日)

ちからのたねを求めて

ドラクエ8 (www.amazon.co.jp)、昨日より「ちからのたね」を求めてミミック狩りを実行。

実はお金稼ぎとはぐれメタル狩りを目的として南西の島で戦っていたことがあり、ミミックは結構倒していました。戦歴を見ると 120匹ほど倒していて、ちからのたねを 2個拾っていたようです。

その状態から狩り始め、本日、ミミック1000匹斬り達成。戦歴の「倒した匹数」は 999 でカウンターストップ、獲得アイテムは 99個でカウンターストップと言うことが判明しましたが……肝心の「ちからのたね」が全然増えていないという。

運が悪すぎるのか、それとも逆に 120匹で 2個というのがメチャクチャ幸運だったのか……。

※レッドオーガも 100匹ほど倒しましたが、「上やくそう」が 11個拾えただけ。ちなみに「鉄のクギ」は着実に増えて 200本に達しています。いらないです。

2004年12月29日(水曜日)

@ビリングは使える模様

少し前に@ビリングというサービスの話を書きましたが、結局「信頼」して申し込んでみました。

ID・パスワードなどの情報は葉書で送られてきましたが、さすがにめくらないと見えないようになっていて一安心。そこには URL も書かれているのですが、何故か真っ白なページにリダイレクトされるだけなので、素直に@ビリングのトップ (www.ntt-east.co.jp)からログインフォームに行った方が良い……と言いたいところですが、そこからだと何故か SSL でないフォームにリンクしているので、URL 手入力で https://www.billing.ntt-east.co.jp/ (www.billing.ntt-east.co.jp) にアクセスするのが吉のようです。

ID 等を入れてログインしてみると、スクリプト無効でも普通に使えるようで一安心。ただし URL にセッション ID が含まれているので、Referer などから URL が漏れると簡単にセッションハイジャックできてしまいます。ログイン中は外部サイトにアクセスしないように細心の注意を払い、用が済んだらすぐにログアウトするのが良いでしょう。

出た

ドラクエ8 (www.amazon.co.jp)、「スライムのかんむり」獲得。見ると、メタルキングちょうど 100匹目でした。

……もう少しで全員レベル99になるところでした (ゼシカがレベル98 とかいう)。

2004年12月27日(月曜日)

フレームでは通用しない SSL 確認方法

セキュリティホールmemo (www.st.ryukoku.ac.jp)で「ウィニーでソフト違法入手、巡査立件せず…京都府警 (osaka.yomiuri.co.jp)」というニュースが紹介されていたので、ACCS が何か声明を出していないかと思い、ACCS のサイトを見てみました。

URL を入力するのも面倒なので、Google で "ACCS" と検索すると、検索結果はこんな感じ。

ACCS ...

※このページはフレームをご覧になれないブラウザには対応しておりません※.

アクセスしてみると大幅にリニューアルされていて、しっかりフレーム化されていました。noframes はありますが、Google さんが見たとおり「フレームに対応していない奴は帰れ」という状態。

いろいろ見ていたら、「ACCS/著作権・個人情報について」というページで凄いものを発見してしまいました。

ACCSホームページに設置している各種の投稿フォームでは、SSL(セキュア・ソケット・レイヤー)という、データを暗号化して送信する技術を利用しています。

(~中略~)

1)ブラウザのURL表示が「https://・・・」という表記で始まっているか(「http」に続けて「s」が表示されていれば、SSLは有効です。)

以上、ACCS/著作権・個人情報について より

残念ですが、ACCS のサイトではこの方法で SSL かどうかを確認することはできません。フレームを使用している場合、アドレスバーに表示されるのは外側のフレームの URL であって、フォーム本体の URL ではないからです。外側のフレームが SSL であっても、中のフォームが SSL でなければ意味がありません。さらに言えば、フレームの一部だけを書き換える技術も存在しますので、外のフレームが ACCS のものだからと言って信頼することもできないわけです。

そのようなわけで、フォームの URL を確認するためには、フレームを解除してフォームだけを表示するか、あるいはフォーム部分を右クリックして「プロパティ」を確認する必要があります。

おそらく ACCS は、どこかの (フレームを使っていない) サイトに掲げられていた説明をそのまま拝借したのだろうと思いますが、フレームが使われているというだけで通用しなくなってしまいますので注意が必要です。

※というか、そもそもどうしてフレーム化したのかが謎です。セキュリティ的に問題があることはよく知られていると思うのですけれど……。ACCS はセキュリティに慎重であることが強く求められていると思うのですが、どうして安易にフレームなどを選択したのか聞いてみたいです。

ヨン様公式サイトがやられた

更新: 2004年12月27日

「ヨン様」国内公式サイトに攻撃、個人情報流出か (www.asahi.com.)……というニュースですが、本家には「サイト一時閉鎖のお知らせ (www.yongjoon.jp)」が出ていますね。

その過程で、セキュリティホールを悪用した個人情報の取得、取得した個人情報の公開、個人情報の改ざんという犯罪行為に至りましたため、ペ・ヨンジュン日本公式サイトおよびデータベースの一部を共有していたブロコリサイトの公開は、12月24日の深夜2時の時点で管理者の判断で中止させていただきました。

ということで、この発表を信じるなら

- セキュリティホールを悪用された

- ID、パスワードが漏洩しただけではなく改竄された

という話になり、単なる丸見えではないようですね。Web サーバ (Microsoft-IIS/5.0 らしい) がやられたか、あるいは SQL 系なのかしら。

※追記: 「ペ/ゆうこりん祭りまとめ (www.geocities.jp)」に詳しい経緯が紹介されているようです (匿名さんありがとうございます)。さらに2ch に具体的な情報が出ている (news16.2ch.net)ようですが、これによると、単に Cookie にユーザ ID をセットするだけでアクセスできたようですね。セキュリティホールというか、アクセス制御できてないというレベルなのでは……?

2004年12月26日(日曜日)

出ない

ドラクエ8 (www.amazon.co.jp)、メタルキング、キングスライムを延々と狩り続けてみたものの、「スライムのかんむり」入手ならず。

いつのまにかレベル 82 になっていますが……ひょっとしてとおるさん (fiva.biz)に負けてますか?

2004年12月25日(土曜日)

今日のヤンガス

ドラクエ8 (www.amazon.co.jp)、ヤンガスの今日の戦果はあまりふるわず、めぼしいものは「はめつの盾」のみ。

関係ないですが、「しあわせのくつ」でフィールドを歩いてレベルアップに必要な経験値に達しても、その場ではレベルアップしないようですね。これは SFC 版の 3 と同じ動作です (FC版ではその場でレベルアップしていた)。

2004年12月24日(金曜日)

とある Wiki に XSS 脆弱性?

更新: 2005年5月19日

某所のイントラネットでは、とある Wiki クローンが動いているのですが、なんか唐突に XSS のような現象を発見。

私は Wiki のことは全く知らない素人ですので、Wiki に詳しそうなプログラマーであるりゅうさん (rryu.sakura.ne.jp)、むらまささん (www.fprog.org)にちょっと訊いてみたのですが、

- プラグインの問題っぽいが、標準のプラグインなので普通に存在するはず

- 別な Wiki クローンでも再現

- 多くの Wiki に共通する問題である可能性が高く、影響範囲大

- しかも対応困難

というようなお話。感想としては「へぇ」という感じですが、まあ何とかする方向で。

※2005-05-19 追記: この問題は JVN で「JVN#465742E4 Wiki クローンにおけるクロスサイトスクリプティングの脆弱性 (jvn.jp)」として公開されました。

関連する話題: セキュリティ / クロスサイトスクリプティング脆弱性

ftp: な URL で SMTP をしゃべらせる

セキュリティホールmemo で "[Full-Disclosure] Internet Explorer FTP client can be used to send mail" という話が紹介されています (www.st.ryukoku.ac.jp)が、これは凄いですね。メーラーが立ち上がって送信されるなどという話ではなく、直接 SMTP をしゃべってしまうという……。

仕組みはいたって単純で、ftp://user:pass@host:port 形式の URL にアクセスしているだけです。host に任意の SMTP サーバを、port に 25 を指定すると、任意の SMTP サーバのポート 25 に接続することになります。接続すると、IE はまず

USER user

という値を送ろうとしますが、user 部分には CR+LF をインジェクションすることができるので、たとえば以下のような値を user の値として指定しておくと……。

foo

HELO foo@example.com

MAIL FORM: <>

RCPT TO: foo@example.com

DATA

fooooooo

.

最初に USER foo という謎のコマンドが送られてきますが、SMTP サーバは単にそんなコマンド知らないというエラーを返すだけです。そこから後は正当な SMTP のコマンドですので、普通に受け入れられてしまいます。

というわけで仕組みそのものはシンプルですが、もの凄いです。なんかいろいろなことに応用が利きそうな気もしますし……。

関連する話題: セキュリティ / Internet Explorer

2004年12月23日(木曜日)

金塊

ドラクエ8 (www.amazon.co.jp)。グレートジンガー、4匹目にして金塊をドロップ。

昨日のオリハルコンと言い、ラッキー続きですね。

……と思ったら、今度はヤンガスがトロルキングから「スキルのたね」を盗んでくれました。さらにその後、別のトロルキングも種を落として 2つ目を獲得。

さらにその後、はぐれメタルを倒したら「しあわせのくつ」を落として行きました。

ラッキー続き?

2004年12月22日(水曜日)

phpBB

phpBB という BBS に特大のセキュリティホールがあって、ワームまで出現してしまっているようですね。「PHP掲示板の脆弱性を利用するウイルス「Santy」~Googleで攻撃先を検索 (internet.watch.impress.co.jp)」

ちなみに Google で "Powered by phpBB 2.0.10" を検索すると、日本語のページだけで 15900 件ほどヒットするようです。"NeverEverNoSanity WebWorm generation" だと 1件……ですが、海外のページも含めると 1500件以上出てきますね。

関連する話題: セキュリティ

ヤンガスは神

ドラクエ8 (www.amazon.co.jp)、ヤンガスの鎌スキルを上げると「ぬすっと刈り」「大どろぼうのかま」という技を覚えます。これは敵にダメージを与えつつアイテムを盗むという技なのですが、アイテムを盗める確率が異様に低く、なかなかアイテムが盗めません。さらには、ヒット同時に敵を倒してしまった場合は盗めないようになっているようです (ドラクエ7の「ぬすっと斬り」がそうでしたので)。

覚えて以来かなり意識して使ってきたつもりなのですが、今までの戦利品といえば

- サイクロプスから「大きづち」

- ボストロールから「特やくそう」

の二点だけ。どちらもショボイ……。

というわけで、私の中では「大どろぼうのかま」は「ほとんど盗めない技」という位置づけだったのです。

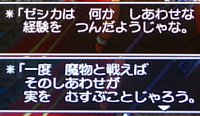

そして今日、暗黒魔城都市でメタルキングに遭遇。普通は斧に持ちかえて「大まじん斬り」なのでしょうが、このときは先に進むつもりでしたし、どうせ逃げるだろうと思っていたので、そのまま「大どろぼうのかま」を撃ってみました。しかしメタルキングは逃げず、ヤンガスの攻撃。ミスだったのですが、その一瞬後、こんな表示が……。

オリハルコンを盗んだ!

うおっ!!

ヤンガスは神!

その直後メタルキングには逃げられましたが、これは凄い戦果です。

ダメージが与えられなくても盗めるものなのですね。しかも「スライムのかんむり」ではなくて、レアな「オリハルコン」の方を盗むこともできると。

2004年12月21日(火曜日)

officeさん系話

メモしておきます。「技術論争に対して、法律論でやり返した検察官の反撃ぶり (blog.goo.ne.jp)」

もしこの議論を推し進めた結果、不正アクセス禁止法そのものの定義に問題があるということになれば、法律を改正しなければならなくなる。

だがその役割は立法府である国会が持っているのであって、法を執行する司法機関である裁判所の役目ではない。

司法には違憲立法審査という役割もありますので、違憲判決という形でダメ出しすることはできますよね。

不正アクセス禁止法を検察官の主張するように解釈した場合、ほとんどの Web サイトで通常のアクセスが「不正アクセス」の構成要件を満たすことになってしまう可能性があります。そういう立法はネットワークを利用する権利 (?) を不当に侵害するので違憲、という構成はできるような気がしますが……どうなんでしょうね。

関連する話題: セキュリティ / ACCS / ASK ACCS 個人情報漏洩事件

2004年12月20日(月曜日)

expressionの脆弱性?

「「offsetWidth」でテーブル幅を指定したサイトでIE6が無反応に (internet.watch.impress.co.jp)」……って、ぱっと見では意味が分かりにくいですが、IE 独自拡張の expression を使用したスタイルシートで無限ループが発生し得るというお話。確かに CPU 使用率 100% で固まりますね。

これはいわゆるブラクラに利用できるわけで、DoS攻撃が可能となる脆弱性と言って良いのではないかと思います。expression には脆弱性がありそうな気がするなぁ、とは前から思っていましたし周囲に話してもいましたが……expression 周りを追求すれば、他にもいろいろ出てきそうな気がします。

ちなみに、記事には

「サンプルの場合では、tableタグのstyle属性を指定することで回避できる」としている。

とありますが、元は

下記のサンプルでは TABLE タグの style 属性に "table-layout:fixed" を指定することにより本現象を回避することが出来ます。

以上、[IE] table タグ内の offsetWidth にてテーブル幅を指定したサイトに接続すると Internet Explorer が無反応になる より

なので注意。ユーザスタイルシートで table-layout: fixed にしてみたところ、回避できました。

……それはさておき、expression ってアクティブスクリプト扱いなのですね。スクリプトが無効だと影響を受けませんし、「ダイアログを表示」にしておくと実行するかどうか訊かれます。

関連する話題: セキュリティ / Internet Explorer / CSS

2004年12月19日(日曜日)

ADSLモデム再起動

先週あたりから ADSL の回線の調子が異様に悪く、はっきり言って繋がらないに等しい状態でした。ping や tracert コマンドでいろいろ調べてみると、確かに繋がってはいるものの、パケットの 4個に 1個はロストしているような状況。

どうにもならないので ADSL モデムの設定画面などを見て、とりあえず「UPnPを使用する」というチェックを外して再起動してみたらあっさり回復。……いや、その設定で回線品質が向上するとも思えないので、単に再起動で回復したのではないかと思いますが。ADSL モデムといってもルータ機能内蔵なので、ルータを再起動したと思えば何となく納得できる感じもします。

どうでも良いのですが、やっぱりポート 23 は開いてるんですね。telnet で普通にアクセスできるのですが、ls コマンドも何もないので何がなんだか。

関連する話題: ネットワーク

2004年12月18日(土曜日)

ルーレット

ドラクエ8 (www.amazon.co.jp)のカジノにはルーレットがあります。最初は賭け方が良く分かっていなかったので使えないと思っていたのですが、賭け方が分かると結構使えるかもしれません。

これ、一カ所には 500 枚しか賭けられないのですが、近隣のものにまたがるように賭けたりできるので、周囲にごっそり賭けると一度にかなり大量に BET できます。で、リセットが前提であれば、一度に大量に BET できた方が有利なのですよね。

2004年12月17日(金曜日)

またまた ActiveX がらみホゥル

更新: 2004年12月17日

「IEにクロスサイトスクリプティングを許す脆弱性、SP2でも防げず (www.itmedia.co.jp)」という話。

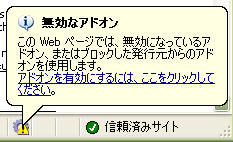

ActiveX コントロールとスクリプトが無効なら影響を受けませんので、何の心配も要らないですね。:-)

……XP SP2 の場合は、インターネットオプションの「プログラム」タブにある「アドオンの管理」で "DHTML Edit Control Safe for Scripting for IE5" を無効にすることでも回避できるようですね。その状態でデモにアクセスすると、「無効なアドオン」と警告されて何も起きません。

※追記: セキュリティホール memo の話 (www.st.ryukoku.ac.jp)によると、問題のアドオンを使用するページに一度もアクセスしたことがない状態では選択肢が出ないようですね。

関連する話題: セキュリティ / Internet Explorer

2004年12月14日(火曜日)

公判

また officeさんの公判があったようですね。「管理者が想定していないアクセスは不正? ACCS裁判 (www.itmedia.co.jp)」。

新たな証拠として、検察側はWebサイトを、弁護側は書籍を提出した。

とありますが、詳しく読むと

これに反論する証拠として弁護側は、特許庁の「特許電子図書館」Webサイトと、同サイト上のデータを一括ダウンロード、印刷できるソフトの紹介サイトをプリントアウトして提出した。

(~中略~)

検察側は、警察庁がまとめた、不正アクセス禁止法に関する逐条解説の書籍を新たな証拠として提出した。

ということですので、弁護側が Web サイト、検察側が書籍を提出が正解でしょうか。

※……全然関係ありませんが、最近の IT Media の ACCS 裁判の記事って、IT 戦士の岡田有花さん (www8.plala.or.jp)が書いてるんですね。

関連する話題: セキュリティ / ACCS / ASK ACCS 個人情報漏洩事件

2004年12月13日(月曜日)

IE でしか読めないページは NG

「IEでしか読めないページ,Windowsでしか使えないシステムは不適」,経産省が調達ガイドライン作成へ (itpro.nikkeibp.co.jp)……だそうで。リハ法 508条とちょっと似ていますが、記事を読んだ限りでは、アクセス性というよりも、特定ソフトウェアに依存しないということが目的みたいですね。

関連する話題: アクセシビリティ / Web / Internet Explorer

2004年12月12日(日曜日)

悲しいとき

悲しいとき……POP3サーバの調子が悪いらしくタイムアウトしまくりで、5回くらいリトライしてやっと受信できたと思ったら、全部 spam だったとき。

ASAHI ネットの spam フィルタも、もうちょっとアグレッシブな設定ができると良いのですが。具体的には、HTML メールは全部削除とか。

2004年12月10日(金曜日)

振り込め詐欺

「『振り込め詐欺』と警察庁が総称 おれおれ 架空請求 融資保証 (www.tokyo-np.co.jp)」。

いわゆる「オレオレ詐欺」ですが、最近の手口ではもはや「オレオレ」などと言わなくなっており、名前と実態が乖離してわかりにくくなっていました。ということで別の呼び名が模索されていたのですが、「振り込め詐欺」という名称が採用されたようです。

妥当だとは思いますが、「オレオレ」に比べるとインパクトが弱いのが難点?

関連する話題: 思ったこと

2004年12月7日(火曜日)

スイッチングハブ

あっさり ADSL が開通したので、ハブをとりつけて複数の機器を接続できるようにしてみました。ちなみに買ったのは BUFFALO のスイッチングハブで、LSW-TX-5NP (buffalo.melcoinc.co.jp) というもの。

能書きを読んでいて知ったのですが、最近のハブって、ストレートケーブルとクロスケーブルどちらでも問題ないようになっているのですね。少し前、某所でクロスケーブルが無いとか言って大変な思いをしていたことを思い出しましたが……ユーザビリティ的には、やはりどちらでも行けるようにしておくべきですよね。

イーバンク銀行のリダイレクタ

更新: 2005年1月25日

とりあえずメモのみ……「メールで尋ねることはしていない」という一つ覚え (takagi-hiromitsu.jp)

メール中の URL は HTTP ですが、アクセスすると HTTPS な URL にリダイレクトされるようですね。何故そのようなことをしているのかは全く理解できませんが。

※……などと書いていて、もういちど高木さんの日記の内容を確認しようと思ったら 503 を喰らってしまいました。各所で話題になっていて重くなっているのかしら。

※2005-01-25 追記: しかも、意味がないだけならまだしも脆弱性があったので IPA に届け出ました。現在では無事修正されています。

2004年12月6日(月曜日)

新しいベリサインシール

「日本ベリサインの“シール”が変わった! (ad.impress.co.jp)」のだそうで。実物を見ると、捏造ができなくなったかわりにスクリプト無効では見られなくなった模様。どうりで新シールに見覚えがないわけです。

関連する話題: セキュリティ

2004年12月5日(日曜日)

人情負けてる?

ドラクエ8 (www.amazon.co.jp)。「にんじょう」の最強技、面白いですが使えるかというとちょっと……。7 の「どとうのひつじ」は強すぎたのでバランスを調整したのだと思いますが、ヤンガスでこの消費は厳しいです。「ゆうき」「おいろけ」「カリスマ」は強いのに、「にんじょう」だけが負けている気がします。ヤンガスは武器で戦っていろということなのでしょうか。

※「カリスマ」は最初のうち弱いですが、ランク9・10の技が激強なので上げる価値アリ。

2004年12月3日(金曜日)

ウィルスの恐怖の恐怖

「ウイルスの恐怖展 (www.nifty.com)」というものがあるらしいので見ようと思ったのですが、信頼済みサイトゾーンに登録しても見られなくて残念な思いをいたしました。

調べると、フレームが使われていて、別ドメインのリソース (http://download.contents.nifty.com/dl1/cvu/opening.htm (download.contents.nifty.com)) がインジェクションされている模様。何のために URL 隠しをしているのかは良く分かりませんが、とりあえず私は恐怖を感じましたので、恐怖展としては成功でしょうか。

※「ウィルスの」恐怖ではないですけれど……。

2004年12月1日(水曜日)

4分で侵入

「Windows XP SP1は最短4分で侵入・改竄~米AvantgardeのPC放置実験 (internet.watch.impress.co.jp)」。「セキュリティ設定がデフォルト」というのはノーパッチということなのだろうと思いますが、それにしても 4分て……。

※細かいですが、文中の「ICMP pingリクエスト」は「ICMP ECHOリクエスト」でしょうか。まあ意味は分かるので問題ないですけれど。

関連する話題: セキュリティ

- 前(古い): 2004年11月のえび日記

- 次(新しい): 2005年1月のえび日記